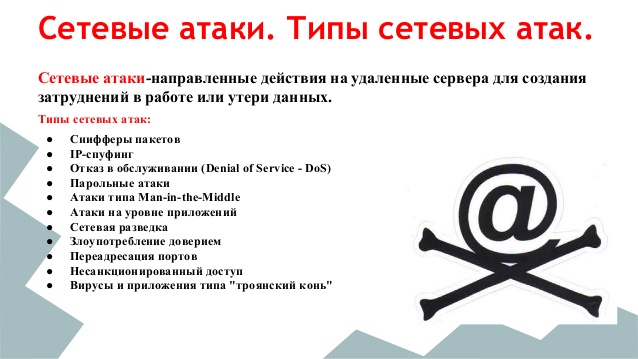

2.1.25 Виды и типы сетевых атак

20.11.2017 Лекции МДК 02.01, ПМ.02 Организация сетевого администрирования Нет комментариев

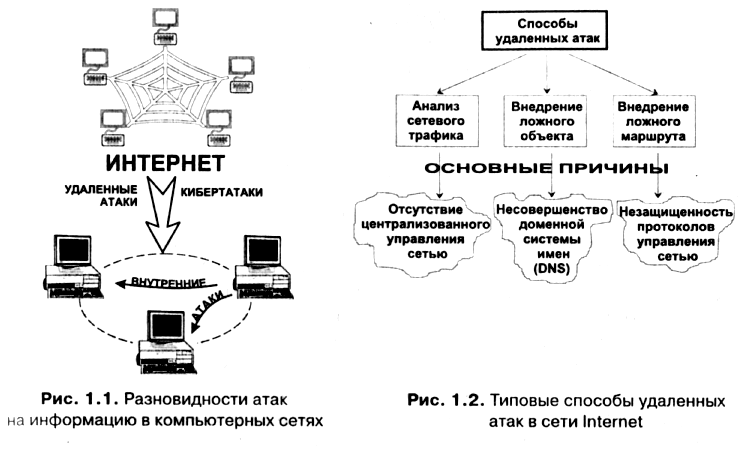

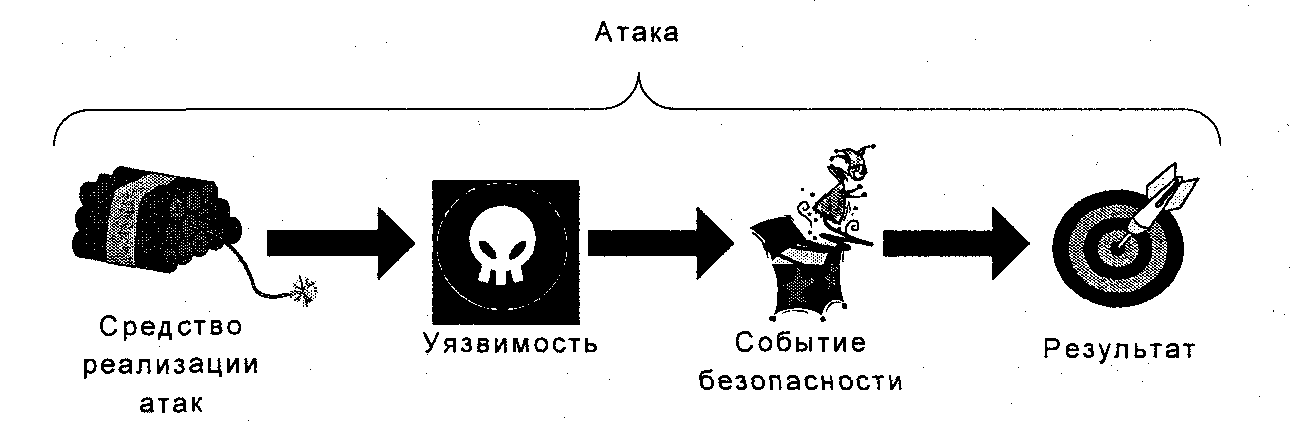

Удалённая сетевая атака — информационное разрушающее воздействие на распределённую вычислительную систему, осуществляемое программно по каналам связи.

Введение

Для организации коммуникаций в неоднородной сетевой среде применяются набор протоколов TCP/IP, обеспечивая совместимость между компьютерами разных типов. Данный набор протоколов завоевал популярность благодаря совместимости и предоставлению доступа к ресурсам глобальной сети Интернет и стал стандартом для межсетевого взаимодействия. Однако повсеместное распространение стека протоколов TCP/IP обнажило и его слабые стороны. В особенности из-за этого удалённым атакам подвержены распределённые системы, поскольку их компоненты обычно используют открытые каналы передачи данных, и нарушитель может не только проводить пассивное прослушивание передаваемой информации, но и модифицировать передаваемый трафик.

Трудность выявления проведения удалённой атаки и относительная простота проведения (из-за избыточной функциональности современных систем) выводит этот вид неправомерных действий на первое место по степени опасности и препятствует своевременному реагированию на осуществлённую угрозу, в результате чего у нарушителя увеличиваются шансы успешной реализации атаки.

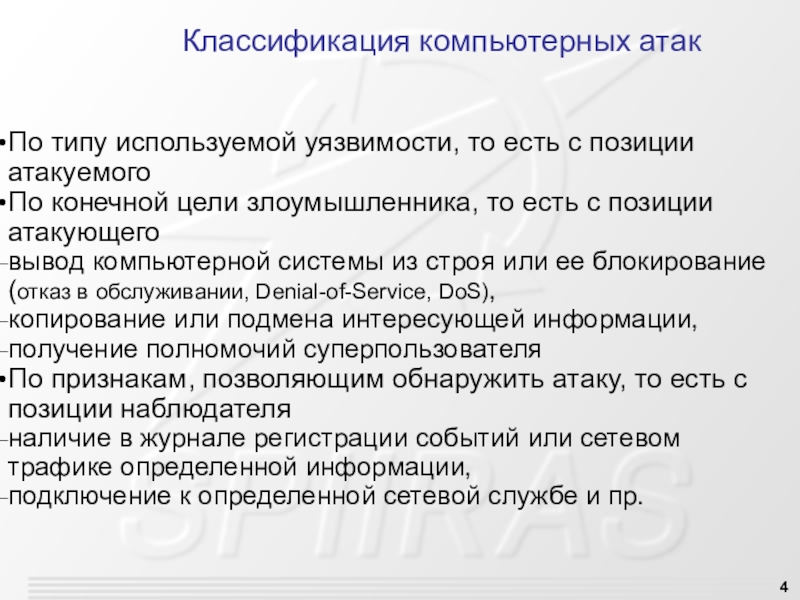

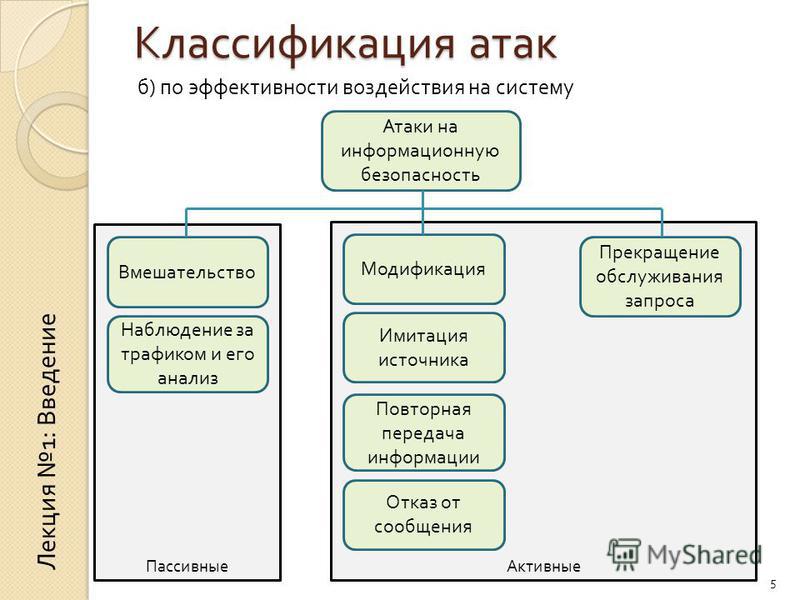

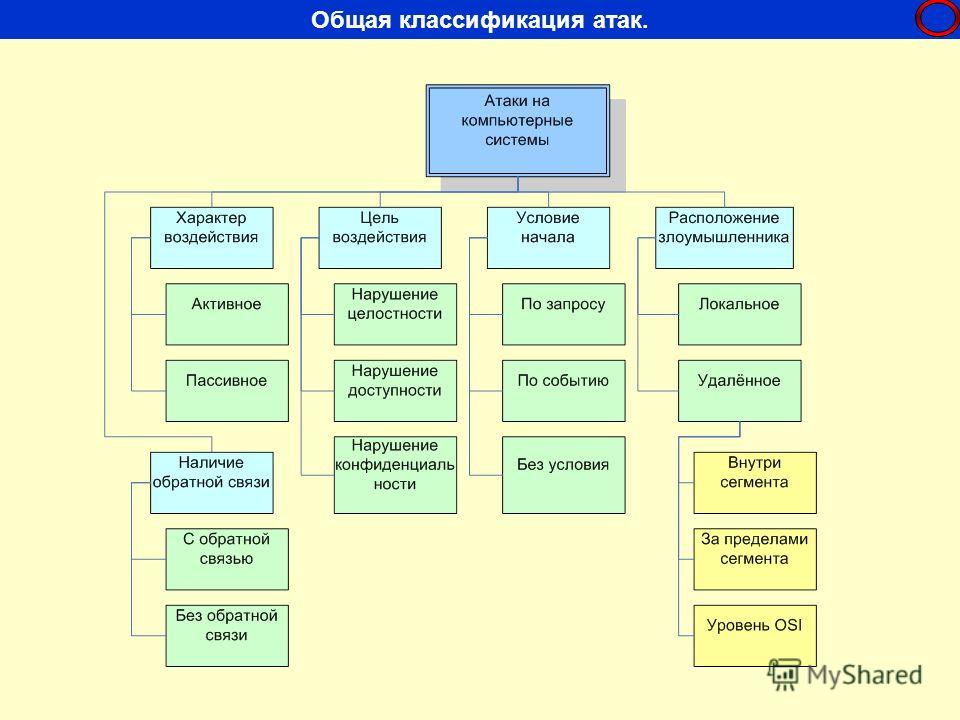

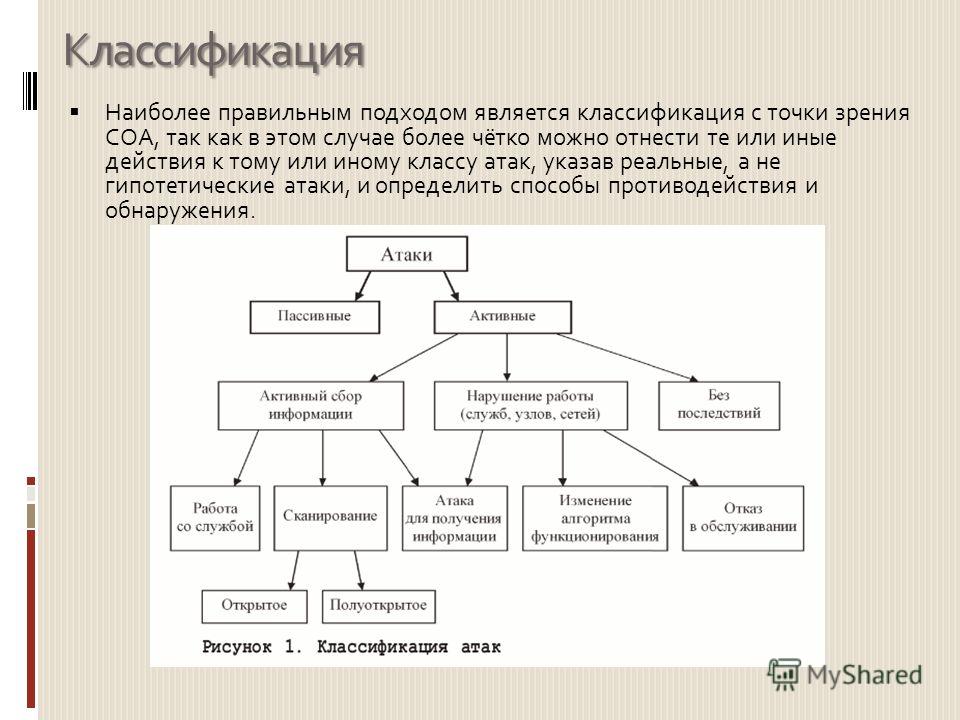

Классификация атак

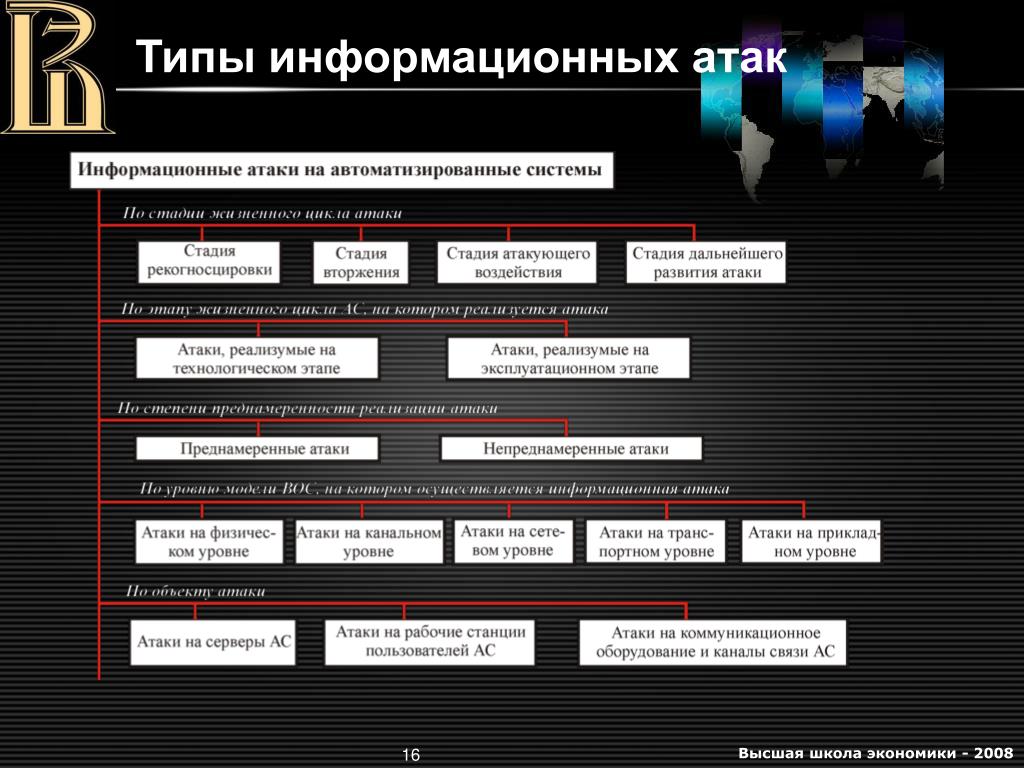

По характеру воздействия

- Пассивное

- Активное

Пассивное воздействие на распределённую вычислительную систему (РВС) представляет собой некоторое воздействие, не оказывающее прямого влияния на работу системы, но в то же время способное нарушить её политику безопасности. Отсутствие прямого влияния на работу РВС приводит именно к тому, что пассивное удалённое воздействие (ПУВ) трудно обнаружить. Возможным примером типового ПУВ в РВС служит прослушивание канала связи в сети.

Активное воздействие на РВС — воздействие, оказывающее прямое влияние на работу самой системы (нарушение работоспособности, изменение конфигурации РВС и т. д.), которое нарушает политику безопасности, принятую в ней. Активными воздействиями являются почти все типы удалённых атак. Связано это с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Явное отличие активного воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его осуществления в системе происходят некоторые изменения. При пассивном же воздействии, не остается совершенно никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, в тот же момент не изменится собственно ничего).

д.), которое нарушает политику безопасности, принятую в ней. Активными воздействиями являются почти все типы удалённых атак. Связано это с тем, что в саму природу наносящего ущерб воздействия включается активное начало. Явное отличие активного воздействия от пассивного — принципиальная возможность его обнаружения, так как в результате его осуществления в системе происходят некоторые изменения. При пассивном же воздействии, не остается совершенно никаких следов (из-за того, что атакующий просмотрит чужое сообщение в системе, в тот же момент не изменится собственно ничего).

По цели воздействия

- нарушение функционирования системы (доступа к системе)

- нарушение целостности информационных ресурсов (ИР)

- нарушение конфиденциальности ИР

Этот признак, по которому производится классификация, по сути есть прямая проекция трех базовых разновидностей угроз — отказа в обслуживании, раскрытия и нарушения целостности.

Главная цель, которую преследуют практически при любой атаке — получение несанкционированного доступа к информации. Существуют два принципиальных варианта получения информации: искажение и перехват. Вариант перехвата информации означает получение к ней доступа без возможности ее изменения. Перехват информации приводит, следовательно, к нарушению ее конфиденциальности. Прослушивание канала в сети — пример перехвата информации. В этом случае имеется нелегитимный доступ к информации без возможных вариантов ее подмены. Очевидно также, что нарушение конфиденциальности информации относится к пассивным воздействиям.

Существуют два принципиальных варианта получения информации: искажение и перехват. Вариант перехвата информации означает получение к ней доступа без возможности ее изменения. Перехват информации приводит, следовательно, к нарушению ее конфиденциальности. Прослушивание канала в сети — пример перехвата информации. В этом случае имеется нелегитимный доступ к информации без возможных вариантов ее подмены. Очевидно также, что нарушение конфиденциальности информации относится к пассивным воздействиям.

Возможность подмены информации следует понимать либо как полный контроль над потоком информации между объектами системы, либо возможность передачи различных сообщений от чужого имени. Следовательно, понятно, что подмена информации приводит к нарушению её целостности. Такое информационное разрушающее воздействие есть характерный пример активного воздействия. Примером же удалённой атаки, предназначенной для нарушения целостности информации, может послужить удалённая атака (УА) «Ложный объект РВС».

По наличию обратной связи с атакуемым объектом

- с обратной связью

- без обратной связи (однонаправленная атака)

Атакующий отправляет некоторые запросы на атакуемый объект, на которые ожидает получить ответ. Следовательно между атакующим и атакуемым появляется обратная связь, позволяющая первому адекватно реагировать на всяческие изменения на атакуемом объекте. В этом суть удалённой атаки, осуществляемой при наличии обратной связи с атакующим объектом. Подобные атаки наиболее характерны для РВС.

Атаки без обратной связи характерны тем, что им не требуется реагировать на изменения на атакуемом объекте. Такие атаки обычно осуществляются при помощи передачи на атакуемый объект одиночных запросов. Ответы на эти запросы атакующему не нужны. Подобную УА можно назвать также однонаправленной УА. Примером однонаправленных атак является типовая УА «DoS-атака».

По условию начала осуществления воздействия

Удалённое воздействие, также как и любое другое, может начать осуществляться только при определённых условиях. В РВС существуют три вида таких условных атак:

В РВС существуют три вида таких условных атак:

- атака по запросу от атакуемого объекта

- атака по наступлению ожидаемого события на атакуемом объекте

- безусловная атака

Воздействие со стороны атакующего начнётся при условии, что потенциальная цель атаки передаст запрос определённого типа. Такую атаку можно назвать атакой по запросу от атакуемого объекта. Данный тип УА наиболее характерен для РВС. Примером подобных запросов в сети Интернет может служить DNS- и ARP-запросы, а в Novell NetWare — SAP-запрос.

Атака по наступлению ожидаемого события на атакуемом объекте. Атакующий непрерывно наблюдает за состоянием ОС удалённой цели атаки и начинает воздействие при возникновении конкретного события в этой системе. Атакуемый объект сам является инициатором начала атаки. Примером такого события может быть прерывание сеанса работы пользователя с сервером без выдачи команды LOGOUT в Novell NetWare.

Безусловная атака осуществляется немедленно и безотносительно к состоянию операционной системы и атакуемого объекта. Следовательно, атакующий является инициатором начала атаки в данном случае.

Следовательно, атакующий является инициатором начала атаки в данном случае.

При нарушении нормальной работоспособности системы преследуются другие цели и получение атакующим незаконного доступа к данным не предполагается. Его целью является вывод из строя ОС на атакуемом объекте и невозможность доступа для остальных объектов системы к ресурсам этого объекта. Примером атаки такого вида может служить УА «DoS-атака».

По расположению субъекта атаки относительно атакуемого объекта

- внутрисегментное

- межсегментное

Некоторые определения:

Источник атаки (субъект атаки) — программа (возможно оператор), ведущая атаку и осуществляющая непосредственное воздействие.

Хост (host) — компьютер, являющийся элементом сети.

Маршрутизатор (router) — устройство, которое обеспечивает маршрутизацию пакетов в сети.

Подсетью (subnetwork) называется группа хостов, являющихся частью глобальной сети, отличающихся тем, что маршрутизатором для них выделен одинаковый номер подсети. Так же можно сказать, что подсеть есть логическое объединение хостов посредством маршрутизатора. Хосты внутри одной подсети могут непосредственно взаимодействовать между собой, не задействовав при этом маршрутизатор.

Так же можно сказать, что подсеть есть логическое объединение хостов посредством маршрутизатора. Хосты внутри одной подсети могут непосредственно взаимодействовать между собой, не задействовав при этом маршрутизатор.

Сегмент сети — объединение хостов на физическом уровне.

С точки зрения удалённой атаки крайне важным является взаимное расположение субъекта и объекта атаки, то есть находятся ли они в разных или в одинаковых сегментах. Во время внутрисегментной атаки, субъект и объект атаки располагаются в одном сегменте. В случае межсегментной атаки субъект и объект атаки находятся в разных сетевых сегментах. Этот классификационный признак дает возможность судить о так называемой «степени удалённости» атаки.

Далее будет показано, что практически внутрисегментную атаку осуществить намного проще, чем межсегментную. Отметим так же, что межсегментная удалённая атака представляет куда большую опасность, чем внутрисегментная. Это связано с тем, что в случае межсегментной атаки объект её и непосредственно атакующий могут находиться на расстоянии многих тысяч километров друг от друга, что может существенно воспрепятствовать мерам по отражению атаки.

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

- физический

- канальный

- сетевой

- транспортный

- сеансовый

- представительный

- прикладной

Международной организацией по стандартизации (ISO) был принят стандарт ISO 7498, который описывает взаимодействие открытых систем (OSI), к которым принадлежат также и РВС. Каждый сетевой протокол обмена, также как и каждую сетевую программу, удаётся так или иначе спроецировать на эталонную 7-уровневую модель OSI. Такая многоуровневая проекция даёт возможность описать в терминах модели OSI использующиеся в сетевом протоколе или программе функции. УА — сетевая программа, и логично рассматривать её с точки зрения проекции на эталонную модель ISO/OSI [2].

Краткое описание некоторых сетевых атак

Фрагментация данных

При передаче пакета данных протокола IP по сети может осуществляться деление этого пакета на несколько фрагментов. Впоследствии, при достижении адресата, пакет восстанавливается из этих фрагментов. Злоумышленник может инициировать посылку большого числа фрагментов, что приводит к переполнению программных буферов на приемной стороне и, в ряде случаев, к аварийному завершению системы.

Впоследствии, при достижении адресата, пакет восстанавливается из этих фрагментов. Злоумышленник может инициировать посылку большого числа фрагментов, что приводит к переполнению программных буферов на приемной стороне и, в ряде случаев, к аварийному завершению системы.

Атака Ping flooding

Данная атака требует от злоумышленника доступа к быстрым каналам в Интернет.

Программа ping посылает ICMP-пакет типа ECHO REQUEST, выставляя в нем время и его идентификатор. Ядро машины-получателя отвечает на подобный запрос пакетом ICMP ECHO REPLY. Получив его, ping выдает скорость прохождения пакета.

При стандартном режиме работы пакеты высылаются через некоторые промежутки времени, практически не нагружая сеть. Но в «агрессивном» режиме поток ICMP echo request/reply-пакетов может вызвать перегрузку небольшой линии, лишив ее способности передавать полезную информацию.

Нестандартные протоколы, инкапсулированные в IP

Пакет IP содержит поле, определяющее протокол инкапсулированного пакета (TCP, UDP, ICMP). Злоумышленники могут использовать нестандартное значение данного поля для передачи данных, которые не будут фиксироваться стандартными средствами контроля информационных потоков.

Злоумышленники могут использовать нестандартное значение данного поля для передачи данных, которые не будут фиксироваться стандартными средствами контроля информационных потоков.

Атака smurf

Атака smurf заключается в передаче в сеть широковещательных ICMP запросов от имени компьютера – жертвы.

В результате компьютеры, принявшие такие широковещательные пакеты, отвечают компьютеру-жертве, что приводит к существенному снижению пропускной способности канала связи и, в ряде случаев, к полной изоляции атакуемой сети. Атака smurf исключительно эффективна и широко распространена.

Противодействие: для распознавания данной атаки необходимо анализировать загрузку канала и определять причины снижения пропускной способности.

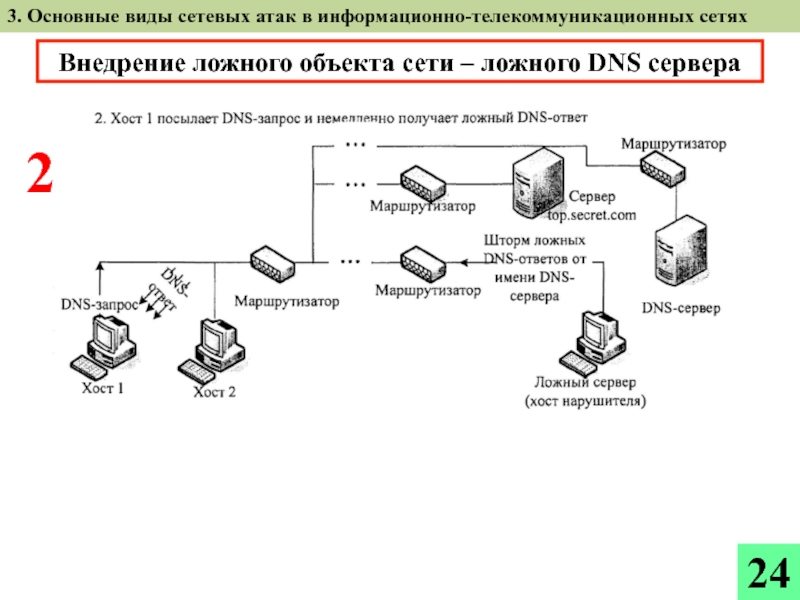

Атака DNS spoofing

Результатом данной атаки является внесение навязываемого соответствия между IP-адресом и доменным именем в кэш DNS сервера. В результате успешного проведения такой атаки все пользователи DNS сервера получат неверную информацию о доменных именах и IP-адресах. Данная атака характеризуется большим количеством DNS пакетов с одним и тем же доменным именем. Это связано с необходимостью подбора некоторых параметров DNS обмена.

Данная атака характеризуется большим количеством DNS пакетов с одним и тем же доменным именем. Это связано с необходимостью подбора некоторых параметров DNS обмена.

Противодействие: для выявления такой атаки необходимо анализировать содержимое DNS трафика либо использовать DNSSEC.

Атака IP spoofing

Большое количество атак в сети Интернет связано с подменой исходного IP-адреса. К таким атакам относится и syslog spoofing, которая заключается в передаче на компьютер-жертву сообщения от имени другого компьютера внутренней сети. Поскольку протокол syslog используется для ведения системных журналов, путем передачи ложных сообщений на компьютер-жертву можно навязать информацию или замести следы несанкционированного доступа.

Противодействие: выявление атак, связанных с подменой IP-адресов, возможно при контроле получения на одном из интерфейсов пакета с исходным адресом этого же интерфейса или при контроле получения на внешнем интерфейсе пакетов с IP-адресами внутренней сети.

Навязывание пакетов

Злоумышленник отправляет в сеть пакеты с ложным обратным адресом. С помощью этой атаки злоумышленник может переключать на свой компьютер соединения, установленные между другими компьютерами. При этом права доступа злоумышленника становятся равными правам того пользователя, чье соединение с сервером было переключено на компьютер злоумышленника.

Sniffing — прослушивание канала

Возможно только в сегменте локальной сети.

Практически все сетевые карты поддерживают возможность перехвата пакетов, передаваемых по общему каналу локальной сети. При этом рабочая станция может принимать пакеты, адресованные другим компьютерам того же сегмента сети. Таким образом, весь информационный обмен в сегменте сети становится доступным злоумышленнику. Для успешной реализации этой атаки компьютер злоумышленника должен располагаться в том же сегменте локальной сети, что и атакуемыйкомпьютер.

Перехват пакетов на маршрутизаторе

Сетевое программное обеспечение маршрутизатора имеет доступ ко всем сетевым пакетам, передаваемым через данный маршрутизатор, что позволяет осуществлять перехват пакетов. Для реализации этой атаки злоумышленник должен иметь привилегированный доступ хотя бы к одному маршрутизатору сети. Поскольку через маршрутизатор обычно передается очень много пакетов, тотальный их перехват практически невозможен. Однако отдельные пакеты вполне могут быть перехвачены и сохранены для последующего анализа злоумышленником. Наиболее эффективен перехват пакетов FTP, содержащих пароли пользователей, а также электронной почты.

Для реализации этой атаки злоумышленник должен иметь привилегированный доступ хотя бы к одному маршрутизатору сети. Поскольку через маршрутизатор обычно передается очень много пакетов, тотальный их перехват практически невозможен. Однако отдельные пакеты вполне могут быть перехвачены и сохранены для последующего анализа злоумышленником. Наиболее эффективен перехват пакетов FTP, содержащих пароли пользователей, а также электронной почты.

Навязывание хосту ложного маршрута с помощью протокола ICMP

В сети Интернет существует специальный протокол ICMP (Internet Control Message Protocol), одной из функцией которого является информирование хостов о смене текущего маршрутизатора. Данное управляющее сообщение носит название redirect. Существует возможность посылки с любого хоста в сегменте сети ложного redirect-сообщения от имени маршрутизатора на атакуемый хост. В результате у хоста изменяется текущая таблица маршрутизации и, в дальнейшем, весь сетевой трафик данного хоста будет проходить, например, через хост, отославший ложное redirect-сообщение. Таким образом возможно осуществить активное навязывание ложного маршрута внутри одного сегмента сети Интернет.

Таким образом возможно осуществить активное навязывание ложного маршрута внутри одного сегмента сети Интернет.

WinNuke

Наряду с обычными данными, пересылаемыми по TCP-соединению, стандарт предусматривает также передачу срочных (Out Of Band) данных. На уровне форматов пакетов TCP это выражается в ненулевом urgent pointer. У большинства ПК с установленным Windows присутствует сетевой протокол NetBIOS, который использует для своих нужд три IP-порта: 137, 138, 139. Если соединиться с Windows машиной по 139 порту и послать туда несколько байт OutOfBand данных, то реализация NetBIOS-а, не зная, что делать с этими данными, попросту вешает или перезагружает машину. Для Windows 95 это обычно выглядит как синий текстовый экран, сообщающий об ошибке в драйвере TCP/IP, и невозможность работы с сетью до перезагрузки ОС. NT 4.0 без сервис-паков перезагружается, NT 4.0 с ServicePack 2 паком выпадает в синий экран. Судя по информации из сети подвержены такой атаке и Windows NT 3. 51 и Windows 3.11 for Workgroups.

51 и Windows 3.11 for Workgroups.

Посылка данных в 139-й порт приводит к перезагрузке NT 4.0, либо выводу «синего экрана смерти» с установленным Service Pack 2. Аналогичная посылка данных в 135 и некоторые другие порты приводит к значительной загрузке процесса RPCSS.EXE. На Windows NT WorkStation это приводит к существенному замедлению работы, Windows NT Server практически замораживается.

Подмена доверенного хоста

Успешное осуществление удалённых атак этого типа позволит злоумышленнику вести сеанс работы с сервером от имени доверенного хоста. (Доверенный хост — станция легально подключившаяся к серверу). Реализация данного вида атак обычно состоит в посылке пакетов обмена со станции злоумышленника от имени доверенной станции, находящейся под его контролем.

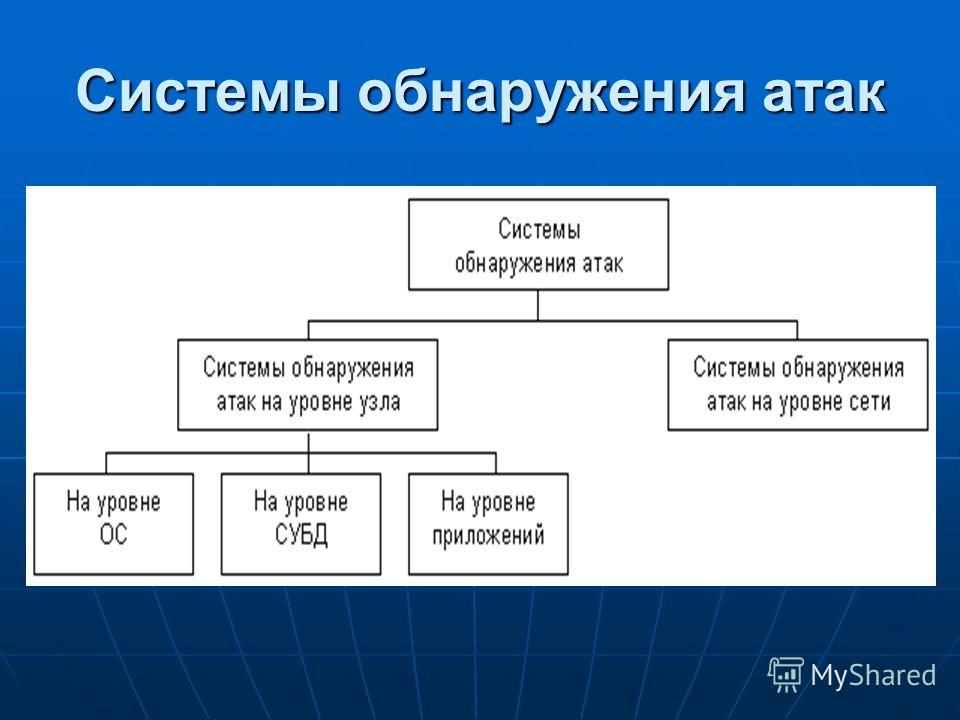

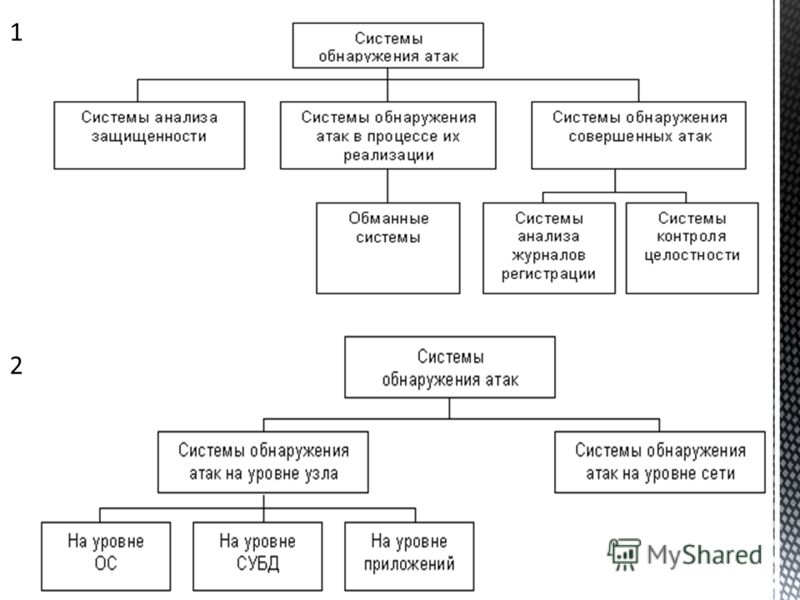

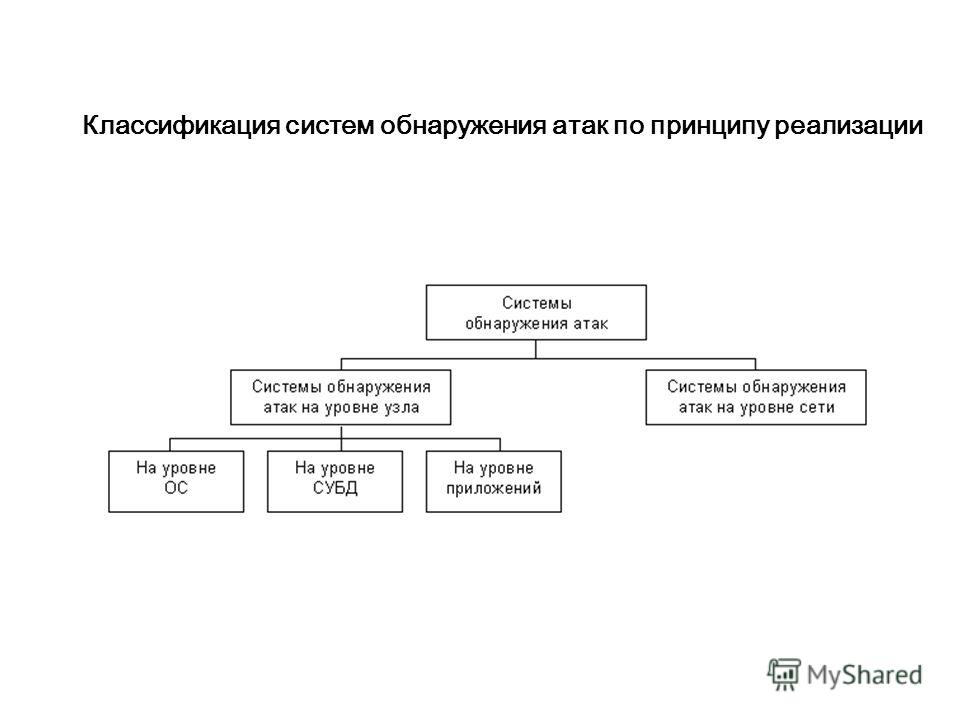

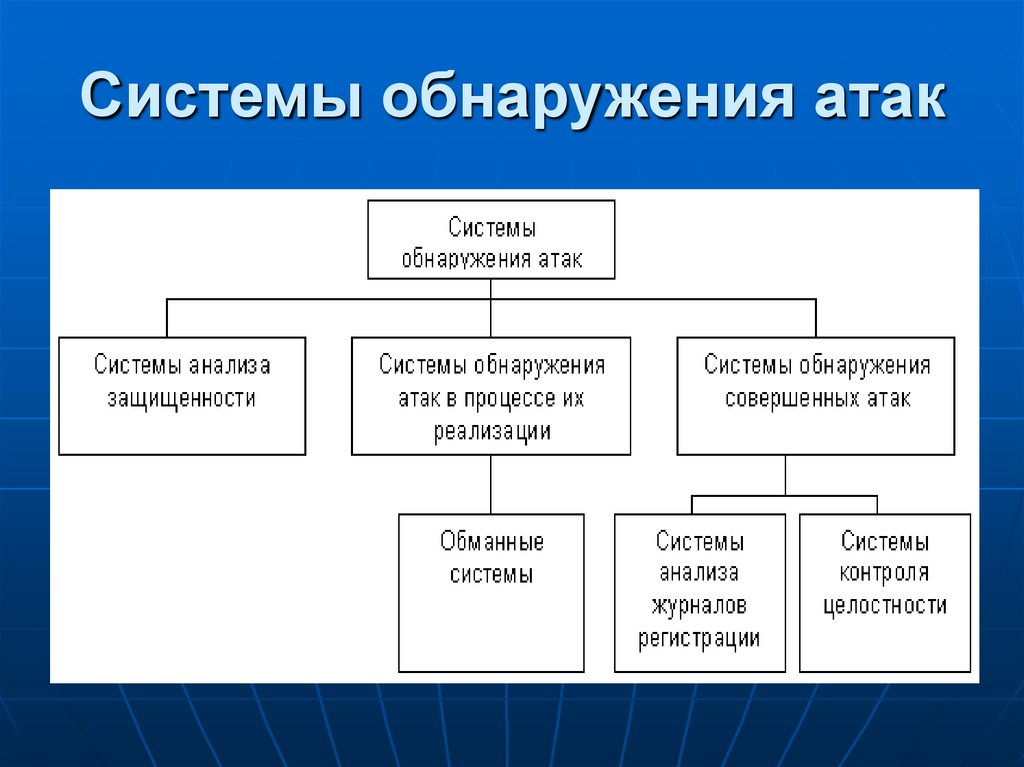

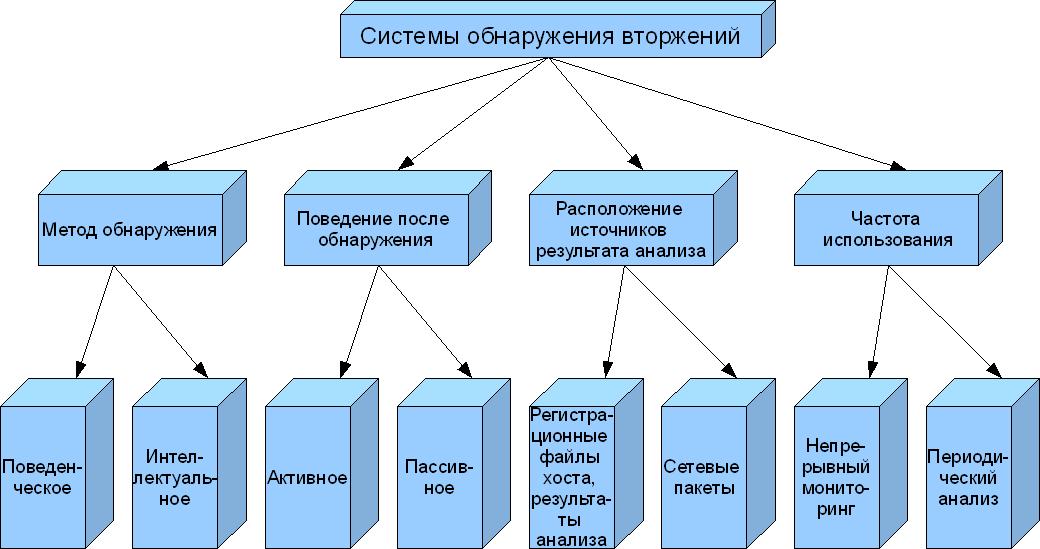

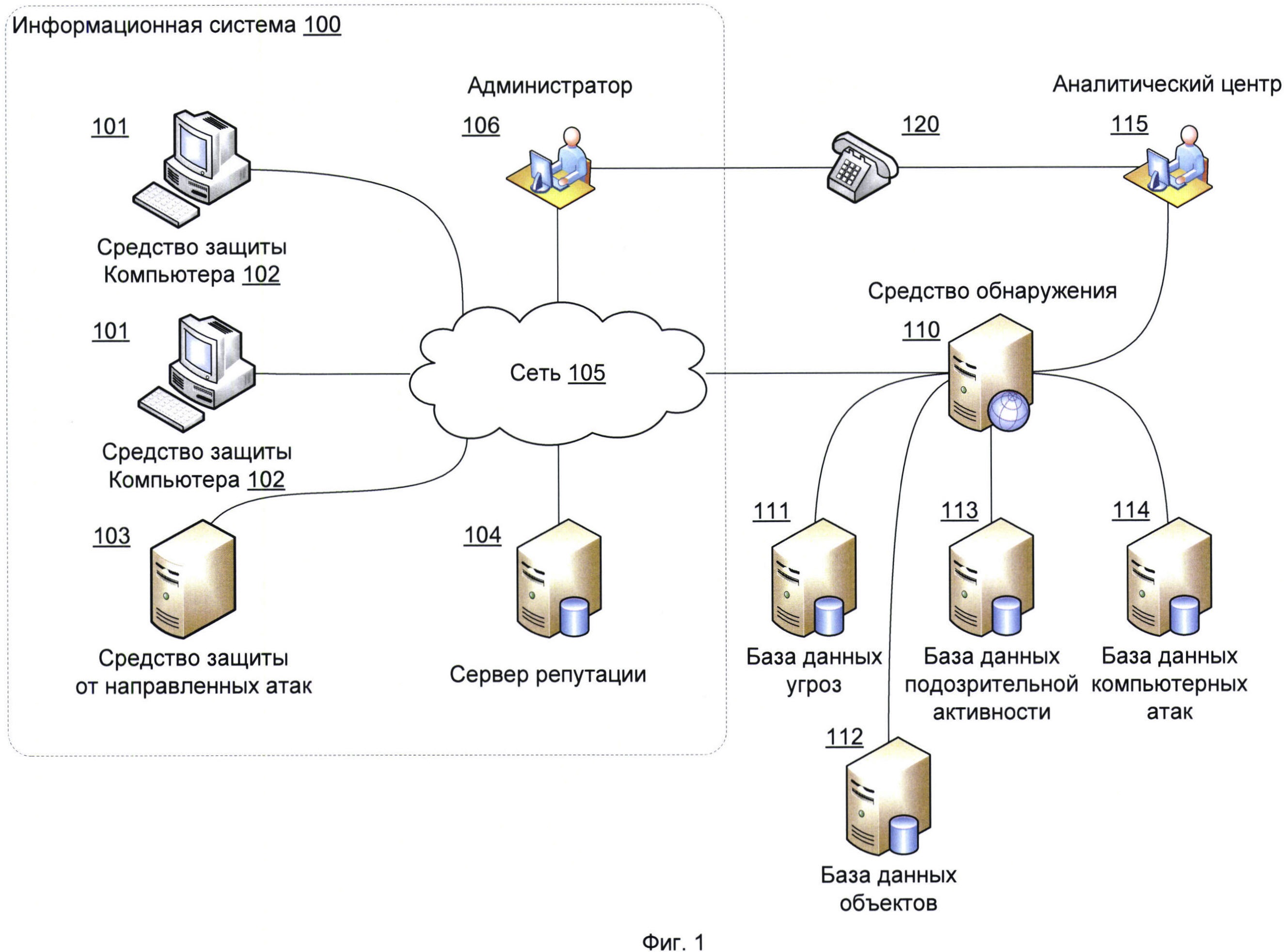

Технологии обнаружения атак

Сетевые и информационные технологии меняются настолько быстро, что статичные защитные механизмы, к которым относятся системы разграничения доступа, МЭ, системы аутентификации во многих случаях не могут обеспечить эффективной защиты. Поэтому требуются динамические методы, позволяющие оперативно обнаруживать и предотвращать нарушения безопасности. Одной из технологий, позволяющей обнаруживать нарушения, которые не могут быть идентифицированы при помощи традиционных моделей контроля доступа, является технология обнаружения атак.

Поэтому требуются динамические методы, позволяющие оперативно обнаруживать и предотвращать нарушения безопасности. Одной из технологий, позволяющей обнаруживать нарушения, которые не могут быть идентифицированы при помощи традиционных моделей контроля доступа, является технология обнаружения атак.

По существу, процесс обнаружения атак является процессом оценки подозрительных действий, которые происходят в корпоративной сети. Иначе говоря, обнаружение атак (intrusion detection) — это процесс идентификации и реагирования на подозрительную деятельность, направленную на вычислительные или сетевые ресурсы

Методы анализа сетевой информации

Эффективность системы обнаружения атак во многом зависит от применяемых методов анализа полученной информации. В первых системах обнаружения атак, разработанных в начале 1980-х годов, использовались статистические методы обнаружения атак. В настоящее время к статистическому анализу добавился ряд новых методик, начиная с экспертных систем и нечёткой логики и заканчивая использованием нейронных сетей.

Статистический метод

Основные преимущества статистического подхода — использование уже разработанного и зарекомендовавшего себя аппарата математической статистики и адаптация к поведению субъекта.

Сначала для всех субъектов анализируемой системы определяются профили. Любое отклонение используемого профиля от эталонного считается несанкционированной деятельностью. Статистические методы универсальны, поскольку для проведения анализа не требуется знания о возможных атаках и используемых ими уязвимостях. Однако при использовании этих методик возникают и проблемы:

- «статистические» системы не чувствительны к порядку следования событий; в некоторых случаях одни и те же события в зависимости от порядка их следования могут характеризовать аномальную или нормальную деятельность;

- трудно задать граничные (пороговые) значения отслеживаемых системой обнаружения атак характеристик, чтобы адекватно идентифицировать аномальную деятельность;

- «статистические» системы могут быть с течением времени «обучены» нарушителями так, чтобы атакующие действия рассматривались как нормальные.

Следует также учитывать, что статистические методы не применимы в тех случаях, когда для пользователя отсутствует шаблон типичного поведения или когда для пользователя типичны несанкционированные действия.

Экспертные системы

Экспертные системы состоят из набора правил, которые охватывают знания человека-эксперта. Использование экспертных систем представляет собой распространенный метод обнаружения атак, при котором информация об атаках формулируется в виде правил. Эти правила могут быть записаны, например, в виде последовательности действий или в виде сигнатуры. При выполнении любого из этих правил принимается решение о наличии несанкционированной деятельности. Важным достоинством такого подхода является практически полное отсутствие ложных тревог.

БД экспертной системы должна содержать сценарии большинства известных на сегодняшний день атак. Для того чтобы оставаться постоянно актуальными, экспертные системы требуют постоянного обновления БД. Хотя экспертные системы предлагают хорошую возможность для просмотра данных в журналах регистрации, требуемые обновления могут либо игнорироваться, либо выполняться администратором вручную. Как минимум, это приводит к экспертной системе с ослабленными возможностями. В худшем случае отсутствие надлежащего сопровождения снижает степень защищенности всей сети, вводя ее пользователей в заблуждение относительно действительного уровня защищенности.

Хотя экспертные системы предлагают хорошую возможность для просмотра данных в журналах регистрации, требуемые обновления могут либо игнорироваться, либо выполняться администратором вручную. Как минимум, это приводит к экспертной системе с ослабленными возможностями. В худшем случае отсутствие надлежащего сопровождения снижает степень защищенности всей сети, вводя ее пользователей в заблуждение относительно действительного уровня защищенности.

Основным недостатком является невозможность отражения неизвестных атак. При этом даже небольшое изменение уже известной атаки может стать серьёзным препятствием для функционирования системы обнаружения атак.

Нейронные сети

Большинство современных методов обнаружения атак используют некоторую форму анализа контролируемого пространства на основе правил или статистического подхода. В качестве контролируемого пространства могут выступать журналы регистрации или сетевой трафик. Анализ опирается на набор заранее определённых правил, которые создаются администратором или самой системой обнаружения атак.

Любое разделение атаки во времени или среди нескольких злоумышленников является трудным для обнаружения при помощи экспертных систем. Из-за большого разнообразия атак и хакеров даже специальные постоянные обновления БД правил экспертной системы никогда не дадут гарантии точной идентификации всего диапазона атак.

Использование нейронных сетей является одним из способов преодоления указанных проблем экспертных систем. В отличие от экспертных систем, которые могут дать пользователю определённый ответ о соответствии рассматриваемых характеристик заложенным в БД правилам, нейронная сеть проводит анализ информации и предоставляет возможность оценить, согласуются ли данные с характеристиками, которые она научена распознавать. В то время как степень соответствия нейросетевого представления может достигать 100 %, достоверность выбора полностью зависит от качества системы в анализе примеров поставленной задачи.

Сначала нейросеть обучают правильной идентификации на предварительно подобранной выборке примеров предметной области. Реакция нейросети анализируется и система настраивается таким образом, чтобы достичь удовлетворительных результатов. В дополнение к начальному периоду обучения, нейросеть набирается опыта с течением времени, по мере того, как она проводит анализ данных, связанных с предметной областью.

Реакция нейросети анализируется и система настраивается таким образом, чтобы достичь удовлетворительных результатов. В дополнение к начальному периоду обучения, нейросеть набирается опыта с течением времени, по мере того, как она проводит анализ данных, связанных с предметной областью.

Важным преимуществом нейронных сетей при обнаружении злоупотреблений является их способность «изучать» характеристики умышленных атак и идентифицировать элементы, которые не похожи на те, что наблюдались в сети прежде.

Каждый из описанных методов обладает рядом достоинств и недостатков, поэтому сейчас практически трудно встретить систему, реализующую только один из описанных методов. Как правило, эти методы используются в совокупности.

Виды компьютерных атак.

Наши компьютерные системы уязвимы к различным видам атак. Для защиты системы от этих атак,важно знать,распространенные компьютерные атаки.В сегодняшнем мире это стало почти обыденной ситуацией,когда мы слышим о персональных компьютерных системах или сетях,которые подвергаются нападению. В наш век технологий, существуют различные типы компьютерных атак,от которых надо защитить свои драгоценные данные, системы и сети.В то время как некоторые атаки могут просто повредить данные на компьютере, есть и другие атаки, где данные из компьютерной системы могут быть украдены,а также другие атаки, когда может быть закрыта вся сеть.

В наш век технологий, существуют различные типы компьютерных атак,от которых надо защитить свои драгоценные данные, системы и сети.В то время как некоторые атаки могут просто повредить данные на компьютере, есть и другие атаки, где данные из компьютерной системы могут быть украдены,а также другие атаки, когда может быть закрыта вся сеть.

Проще говоря, существуют два основных типа атак, пассивные атаки и активные атаки.Пассивные атаки являются теми,когда данные на компьютере, отслеживаются и позже используются для вредоносных интересов,в то время как активные атаки,это те,когда либо изменения в данных или данные будут удалены или сети полностью разрушены.Ниже приведены некоторые из наиболее распространённых типов активных и пассивных атак, которые могут повлиять на компьютеры.

Активные виды компьютерных атак

Вирус

Наиболее известные компьютерные атаки и вирусы,которые были вокруг в течение длительного периода времени.Они устанавливаются на компьютеры и распространяются на другие файлы в системе. Они часто распространяются через внешние жесткие диски, или посредством определенных интернет-сайтов или как вложения по электронной почте.После того, как вирусы запускаются, они становятся независимыми от творца, и их цель заразить множество файлов и других систем.

Они часто распространяются через внешние жесткие диски, или посредством определенных интернет-сайтов или как вложения по электронной почте.После того, как вирусы запускаются, они становятся независимыми от творца, и их цель заразить множество файлов и других систем.

Root Kit

Хакеры получают доступ в систему с использованием корневого набора драйверов и полностью берут управление компьютером.Они относятся к числу наиболее опасных компьютерных атак,так как хакер может получить больше контроля над системой, чем владелец системы. В некоторых случаях хакеры могут также включить вебкамеру и следить за деятельности потерпевшего,зная о нем всё.

Trojan

В списек компьютерных атак,троянский конь занимает самый высокий рейтинг после вирусов.Он часто встраивается в кусок программного обеспечения, в экранные заставки, или в игры,которые будет работать в обычном режиме.Однако, как только они будут скопированы в систему, они будут заражать компьютер вирусом или root-kit. Другими словами, они действуют как носители вирусов или руткиты, чтобы заразить систему.

Червь

Червями можно назвать родственниками вирусов. Разница между вирусами и интернет-червями в том,что черви заразить систему без какой-либо помощи от пользователя. Первый шаг в том, что черви сканируют компьютеры на уязвимость.Затем они копируют себя в систему и заражают систему,и процесс повторяется.

Пассивные типы компьютерных атак

Подслушивание

Как подсказывает название,хакеры будут вкрадчиво слышать разговор который происходит между двумя компьютерами в сети. Это может произойти в закрытой системе,а также через интернет. Другие имена,с которыми это связывают snooping. С подслушиванием, конфиденциальные данные могут внести свой путь по сети и могут быть доступны для других людей.

Парольные атаки

Одним из наиболее распространенных типов кибер-атак парольные атаки.Здесь хакеры получают доступ к компьютеру и ресурсам сети путем получения пароля управления.Часто можно увидеть,что злоумышленник изменил сервер и конфигурацию сети и в некоторых случаях даже могут удалить данные. Кроме того, данные могут передаваться в разные сети.

Кроме того, данные могут передаваться в разные сети.

Скомпрометированный ключ атаки

Для хранения конфиденциальных данных,может быть использованы секретный код или номер.Получить ключ,без сомнения, настоящая огромная задача для хакера,и не исключено, что после интенсивных исследований хакер,действительно,способен положить руки на клавиши. Когда ключ находится в распоряжении хакера, он известен как скомпрометированный ключ. Хакер, теперь будут иметь доступ к конфиденциальным данным и может внести изменения в данные. Однако, существует также вероятность того, что хакер будет пробовать различные перестановки и комбинации ключа для доступа к другим наборам конфиденциальных данных.

Имитация удостоверения

Каждый компьютер имеет IP-адрес, благодаря которому он является действительным, и независимым в сети.Одной из распространённых компьютерных атак является предположение личности другого компьютера.Здесь IP-пакеты могут быть отправлены с действительных адресов и получить доступ к определенному IP. Как только доступ будет получен,данные системы могут быть удалены, изменены или перенаправлены.Кроме того, хакер может воспользоваться этим взломанным IP адресом и напасть на другие системы в пределах или за пределами сети.

Как только доступ будет получен,данные системы могут быть удалены, изменены или перенаправлены.Кроме того, хакер может воспользоваться этим взломанным IP адресом и напасть на другие системы в пределах или за пределами сети.

Application Layer атаки

Целью атаки на уровне приложений-это вызвать сбой в операционной системе сервера.Как только будет создана ошибка в операционной системе,хакер сможет получить доступ к управлению сервером.Это в свою очередь приводит к изменению данных различными способами. В систему может быть внедрён вирус или могут отправляться многочисленные запросы к серверу, которые могут привести к её сбою или может быть отключен контроль безопасности, из-за которого восстановление сервера,может стать затруднительным.

Это были некоторые типы атак,которым могут подвергнуться сервера и отдельные компьютерные системы.Список новейших компьютерных атак продолжает увеличиваться с каждым днем, для этого хакеры используют новые методы взлома.

- Автор: Данил

- Распечатать

(5 голосов, среднее: 4. 2 из 5)

2 из 5)

10 наиболее распространенных сегодня типов кибератак

Курт Бейкер — 13 февраля 2023 г.

Что такое кибератака?

Кибератака — это попытка киберпреступников, хакеров или других цифровых злоумышленников получить доступ к компьютерной сети или системе, обычно с целью изменения, кражи, уничтожения или раскрытия информации.

Кибератаки могут быть нацелены на широкий круг жертв, от отдельных пользователей до предприятий и даже правительств. При нападении на предприятия или другие организации цель хакера обычно состоит в том, чтобы получить доступ к конфиденциальным и ценным ресурсам компании, таким как интеллектуальная собственность (IP), данные клиентов или платежные реквизиты.

Каковы 10 наиболее распространенных типов кибератак?

- Вредоносное ПО

- Атаки типа «отказ в обслуживании» (DoS)

- Фишинг

- Спуфинг

- Атаки на основе личных данных

- Атаки путем внедрения кода

- Атаки на цепочки поставок

- Внутренние угрозы

- DNS-туннелирование

- Атаки на основе Интернета вещей

Совет эксперта

Если вы представляете малый или средний бизнес, получите текущую статистику и узнайте больше о том, почему размер вашей организации может подвергаться риску кибератак Прочтите: Наиболее распространенные кибератаки на малый и средний бизнес

1.

Вредоносное ПО

Вредоносное ПОВредоносное ПО или вредоносное программное обеспечение — это любая программа или код, созданные с целью причинения вреда компьютеру, сети или серверу. Вредоносное ПО является наиболее распространенным типом кибератаки, главным образом потому, что этот термин охватывает множество подмножеств, таких как программы-вымогатели, трояны, шпионское ПО, вирусы, черви, кейлоггеры, боты, криптоджекинг и любые другие типы вредоносных атак, использующих программное обеспечение злонамеренным образом.

| Тип | Описание |

|---|---|

| Программа-вымогатель | При атаке программы-вымогателя злоумышленник шифрует данные жертвы и предлагает предоставить ключ дешифрования в обмен на оплату. Атаки программ-вымогателей обычно запускаются через вредоносные ссылки, доставляемые через фишинговые электронные письма, но также используются неисправленные уязвимости и неправильные настройки политик. |

| Бесфайловое вредоносное ПО | Бесфайловое вредоносное ПО — это тип вредоносной деятельности, использующий собственные законные инструменты, встроенные в систему, для выполнения кибератаки. В отличие от традиционных вредоносных программ, бесфайловые вредоносные программы не требуют от злоумышленника установки какого-либо кода в системе цели, что затрудняет их обнаружение. |

| Шпионское ПО | Шпионское ПО — это тип нежелательного вредоносного программного обеспечения, которое заражает компьютер или другое устройство и собирает информацию о действиях пользователя в Интернете без его ведома или согласия. |

| Рекламное ПО | Рекламное ПО — это тип шпионского ПО, которое отслеживает активность пользователя в Интернете, чтобы определить, какую рекламу ему показывать. Хотя рекламное ПО по своей сути не является вредоносным, оно влияет на производительность устройства пользователя и ухудшает работу пользователя. |

| Троян | Троян — это вредоносное ПО, которое выглядит как законное программное обеспечение, замаскированное под собственные программы операционной системы или безвредные файлы, такие как бесплатные загрузки. Трояны устанавливаются с помощью методов социальной инженерии, таких как фишинговые сайты или сайты-приманки. |

| Черви | Червь — это автономная программа, которая воспроизводит себя и распространяет свои копии на другие компьютеры. Червь может заразить свою цель через уязвимость в программном обеспечении или может быть доставлен с помощью фишинга или смишинга. Встроенные черви могут изменять и удалять файлы, внедрять новые вредоносные программы или копироваться на месте до тех пор, пока в целевой системе не закончатся ресурсы. |

| Руткиты | Вредоносные руткиты — это набор программ, предназначенных для предоставления злоумышленникам контроля над компьютерной сетью или приложением. | .

| Мобильное вредоносное ПО | Мобильное вредоносное ПО — это любой тип вредоносного ПО, предназначенный для мобильных устройств. Мобильное вредоносное ПО доставляется через вредоносные загрузки, уязвимости операционной системы, фишинг, смишинг и использование незащищенного Wi-Fi. |

| Эксплойты | Эксплойт — это часть программного обеспечения или данных, которая случайно использует дефект в операционной системе или приложении для предоставления доступа неавторизованным субъектам. Эксплойт может использоваться для установки дополнительных вредоносных программ или кражи данных. |

| Scareware | Scareware обманом заставляет пользователей поверить, что их компьютер заражен вирусом. Как правило, пользователь увидит пугающее ПО в виде всплывающего окна, предупреждающего о том, что его система заражена. Эта тактика запугивания направлена на то, чтобы убедить людей установить поддельное антивирусное программное обеспечение для удаления «вируса». Как только это поддельное антивирусное программное обеспечение загружено, вредоносное ПО может заразить ваш компьютер. Эта тактика запугивания направлена на то, чтобы убедить людей установить поддельное антивирусное программное обеспечение для удаления «вируса». Как только это поддельное антивирусное программное обеспечение загружено, вредоносное ПО может заразить ваш компьютер. |

| Кейлоггер | Кейлоггеры — это инструменты, которые записывают то, что человек набирает на устройстве. Хотя у кейлоггеров есть законные и законные способы использования, многие из них являются вредоносными. При атаке с помощью кейлоггера программное обеспечение кейлоггера записывает каждое нажатие клавиши на устройстве жертвы и отправляет его злоумышленнику. |

| Ботнет | Ботнет — это сеть компьютеров, зараженных вредоносным ПО, которые контролируются ботоводом. Пастух ботов — это человек, который управляет инфраструктурой ботнета и использует скомпрометированные компьютеры для запуска атак, направленных на сбой сети цели, внедрение вредоносного ПО, сбор учетных данных или выполнение задач, интенсивно использующих ЦП. |

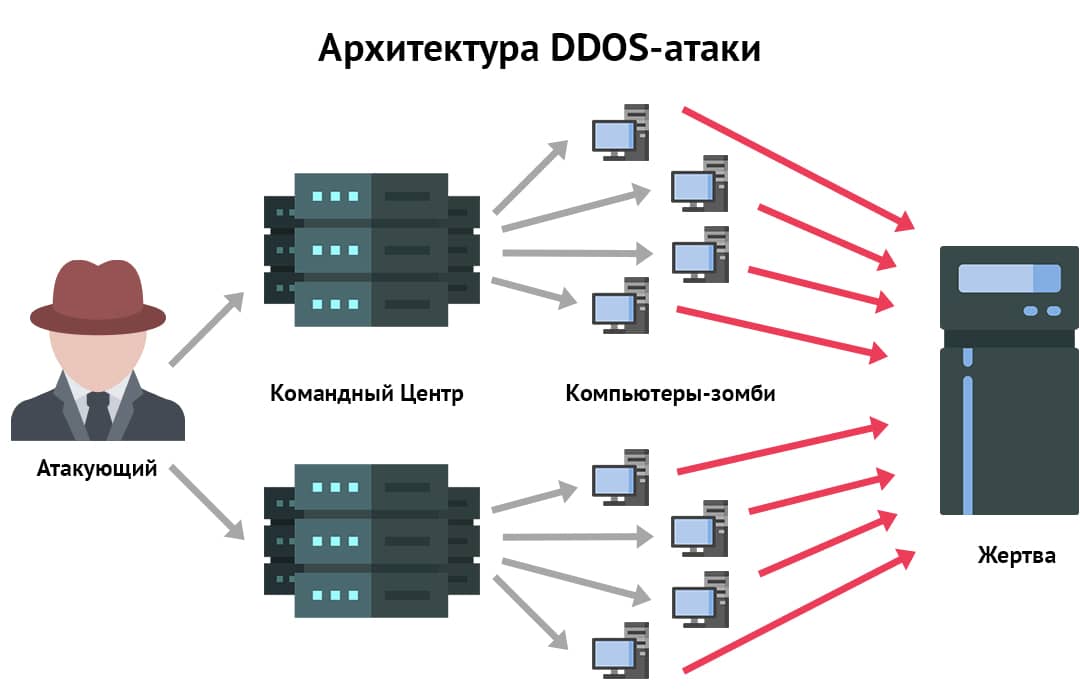

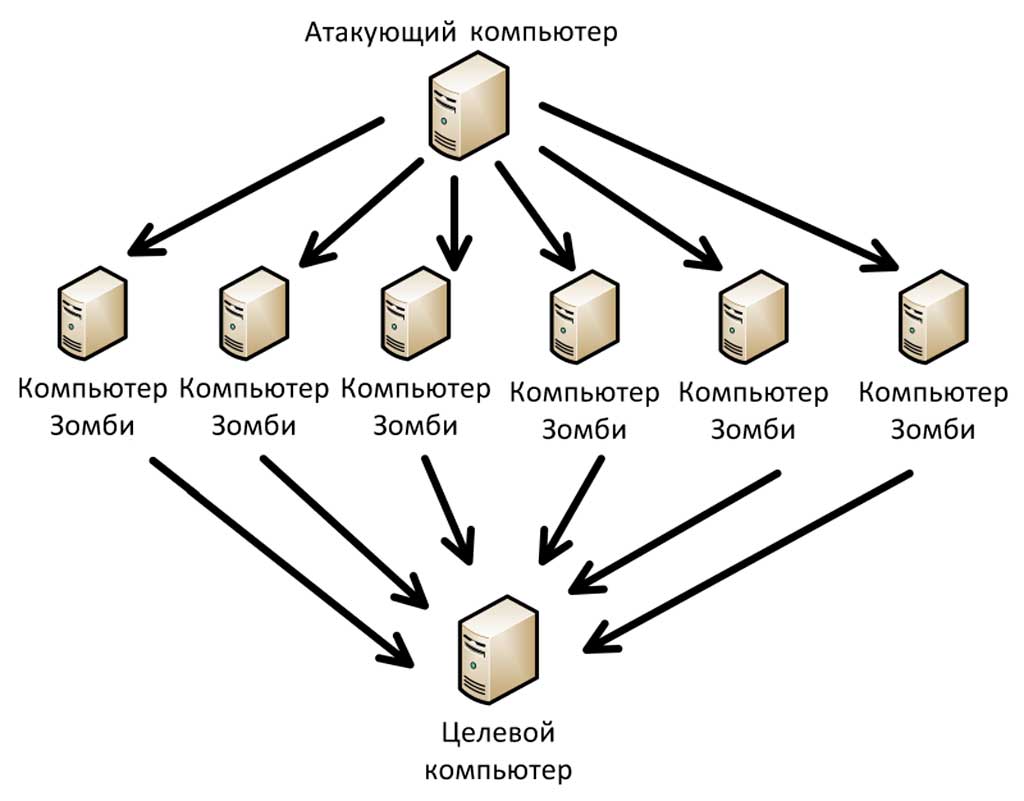

2. Атаки типа «отказ в обслуживании» (DoS)

Атака типа «отказ в обслуживании» (DoS) — это злонамеренная целенаправленная атака, которая наводняет сеть ложными запросами с целью нарушения бизнес-операций.

При DoS-атаке пользователи не могут выполнять рутинные и необходимые задачи, такие как доступ к электронной почте, веб-сайтам, онлайн-аккаунтам или другим ресурсам, которые управляются скомпрометированным компьютером или сетью. Хотя большинство DoS-атак не приводят к потере данных и обычно устраняются без уплаты выкупа, они требуют времени, денег и других ресурсов организации для восстановления критически важных бизнес-операций.

Разница между атаками типа «отказ в обслуживании» и «распределенный отказ в обслуживании» (DDoS) связана с источником атаки. DoS-атаки исходят только из одной системы, а DDoS-атаки запускаются из нескольких систем. DDoS-атаки быстрее и труднее заблокировать, чем DOS-атаки, потому что для остановки атаки необходимо идентифицировать и нейтрализовать несколько систем.

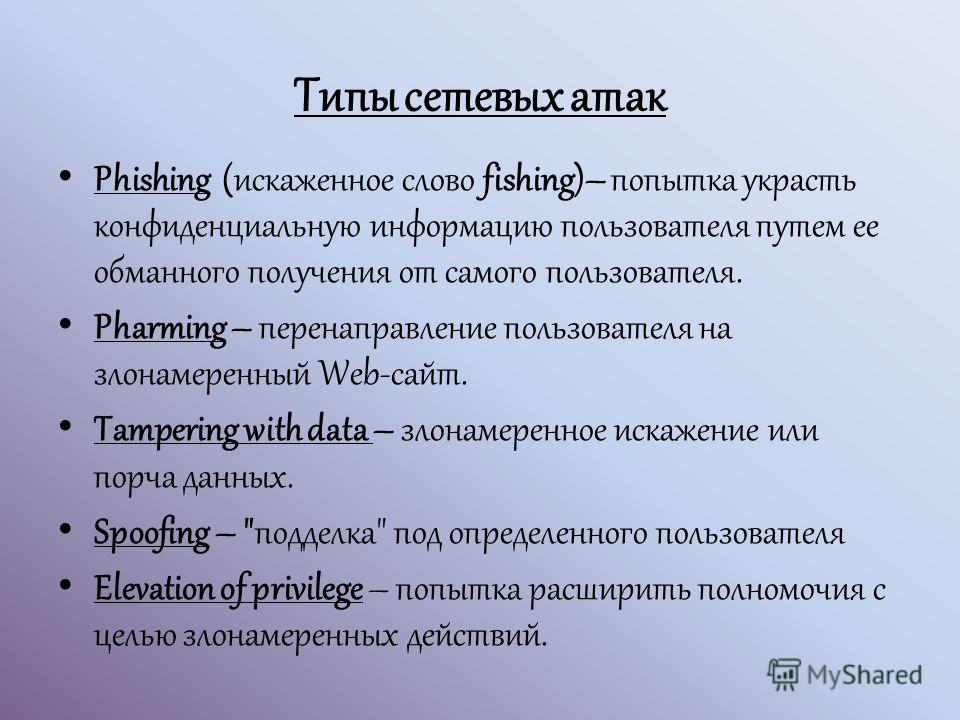

3. Фишинг

Фишинг — это тип кибератаки, при которой используются электронная почта, SMS, телефон, социальные сети и методы социальной инженерии, чтобы побудить жертву поделиться конфиденциальной информацией, такой как пароли или номера учетных записей, или загрузить вредоносный файл. которые будут устанавливать вирусы на свой компьютер или телефон.

К распространенным фишинговым атакам относятся:

| Тип | Описание |

|---|---|

| Целевой фишинг | Целевой фишинг — это тип фишинговой атаки, нацеленной на определенных лиц или организации, обычно с помощью вредоносных электронных писем. Цель целевого фишинга — украсть конфиденциальную информацию, такую как учетные данные для входа, или заразить устройство цели вредоносным ПО. |

| Китобойный промысел | Атака китобойного промысла — это тип атаки с использованием социальной инженерии, специально нацеленный на сотрудников старшего или высшего звена с целью кражи денег или информации или получения доступа к компьютеру человека для проведения дальнейших кибератак. |

| SMiShing | SmiShing — это действие по отправке мошеннических текстовых сообщений, предназначенных для того, чтобы обманом заставить людей поделиться конфиденциальными данными, такими как пароли, имена пользователей и номера кредитных карт. В smashing-атаке могут участвовать киберпреступники, выдающие себя за ваш банк или службу доставки, которой вы пользуетесь. |

| Вишинг | Вишинг, голосовая фишинговая атака, представляет собой мошенническое использование телефонных звонков и голосовых сообщений, выдаваемых за авторитетную организацию, чтобы убедить людей раскрыть личную информацию, такую как банковские реквизиты и пароли. |

4. Спуфинг

Спуфинг — это метод, с помощью которого киберпреступник маскируется под известный или надежный источник. При этом злоумышленник может взаимодействовать с целью и получать доступ к ее системам или устройствам с конечной целью кражи информации, вымогательства денег или установки вредоносного или другого вредоносного программного обеспечения на устройство.

Спуфинг может принимать различные формы, включая:

| Тип | Описание |

|---|---|

| Подмена домена | Подмена домена — это форма фишинга, при которой злоумышленник выдает себя за известную компанию или человека с поддельным веб-сайтом или доменом электронной почты, чтобы заставить людей доверять им. Как правило, на первый взгляд домен кажется легитимным, но при ближайшем рассмотрении можно обнаружить тонкие различия. |

| Спуфинг электронной почты | Спуфинг электронной почты — это тип кибератаки, нацеленной на предприятия путем использования электронных писем с поддельными адресами отправителя. Поскольку получатель доверяет предполагаемому отправителю, он с большей вероятностью откроет электронное письмо и взаимодействует с его содержимым, таким как вредоносная ссылка или вложение. |

| Спуфинг ARP | Спуфинг протокола разрешения адресов (ARP) или отравление ARP — это форма атаки спуфинга, которую хакеры используют для перехвата данных. Хакер совершает спуфинговую атаку ARP, обманом заставляя одно устройство отправлять сообщения хакеру вместо предполагаемого получателя. Таким образом, хакер получает доступ к коммуникациям вашего устройства, включая конфиденциальные данные. Хакер совершает спуфинговую атаку ARP, обманом заставляя одно устройство отправлять сообщения хакеру вместо предполагаемого получателя. Таким образом, хакер получает доступ к коммуникациям вашего устройства, включая конфиденциальные данные. |

5. Атаки на основе личных данных

Выводы CrowdStrike показывают, что 80% всех утечек используют скомпрометированные удостоверения и на их выявление может уйти до 250 дней.

Атаки с использованием идентификационных данных очень сложно обнаружить. Когда учетные данные действительного пользователя были скомпрометированы, а злоумышленник маскируется под этого пользователя, часто бывает очень сложно отличить типичное поведение пользователя от поведения хакера, использующего традиционные меры и инструменты безопасности.

Некоторые из наиболее распространенных атак на основе идентификации включают:

| Тип | Описание |

|---|---|

| Kerberoasting | Kerberoasting — это метод атаки после эксплуатации, который пытается взломать пароль учетной записи службы в Active Directory (AD), где злоумышленник, маскирующийся под пользователя учетной записи с именем участника службы (SPN). ) запрашивает билет, который содержит зашифрованный пароль или Kerberos. ) запрашивает билет, который содержит зашифрованный пароль или Kerberos. |

| Атака «человек посередине» (MITM) | Атака «человек посередине» — это тип кибератаки, при которой злоумышленник подслушивает разговор между двумя целями с целью сбора личных данных. , пароли или банковские реквизиты и/или убедить жертву совершить действие, например изменить учетные данные для входа, завершить транзакцию или инициировать перевод средств. |

| Атака с передачей хэша | Передача хэша (PtH) — это тип атаки, при которой злоумышленник крадет «хешированные» учетные данные пользователя и использует их для создания нового сеанса пользователя в той же сети. Злоумышленнику не требуется знать или взломать пароль, чтобы получить доступ к системе. Вместо этого он использует сохраненную версию пароля для инициирования нового сеанса. |

| Атака с серебряным билетом | Серебряный билет — это поддельный билет аутентификации, который часто создается, когда злоумышленник крадет пароль учетной записи. Поддельный билет службы зашифрован и обеспечивает доступ к ресурсам конкретной службы, на которую нацелена атака с помощью серебряного билета. Поддельный билет службы зашифрован и обеспечивает доступ к ресурсам конкретной службы, на которую нацелена атака с помощью серебряного билета. |

| Вставка учетных данных | Атаки с использованием вставки учетных данных основаны на предположении, что люди часто используют один и тот же идентификатор пользователя и пароль для нескольких учетных записей. Таким образом, обладая учетными данными для одной учетной записи, вы можете предоставить доступ к другой, несвязанной учетной записи. |

| Распыление пароля | В основе атаки с распылением пароля злоумышленник использует один общий пароль для нескольких учетных записей в одном приложении. Это позволяет избежать блокировки учетной записи, которая обычно происходит, когда злоумышленник использует атаку методом грубой силы для одной учетной записи, перебирая множество паролей. |

| Атаки методом полного перебора | Атака методом полного перебора использует метод проб и ошибок для систематического подбора информации для входа, учетных данных и ключей шифрования. Злоумышленник отправляет комбинации имен пользователей и паролей, пока они, наконец, не угадают правильно. Злоумышленник отправляет комбинации имен пользователей и паролей, пока они, наконец, не угадают правильно. |

6. Атаки с внедрением кода

Атаки с внедрением кода заключаются в том, что злоумышленник внедряет вредоносный код в уязвимый компьютер или сеть, чтобы изменить курс его действий. Существует несколько типов атак с внедрением кода:

| Тип | Описание |

|---|---|

| Внедрение SQL | Атака путем внедрения SQL использует уязвимости системы для внедрения вредоносных операторов SQL в приложение, управляемое данными, что затем позволяет хакеру извлекать информацию из базы данных. Хакеры используют методы SQL Injection для изменения, кражи или стирания данных базы данных приложения. |

| Межсайтовый скриптинг (XSS) | Межсайтовый скриптинг (XSS) — это атака путем внедрения кода, при которой злоумышленник вставляет вредоносный код на законный веб-сайт. Затем код запускается как зараженный сценарий в веб-браузере пользователя, что позволяет злоумышленнику украсть конфиденциальную информацию или выдать себя за пользователя. Веб-форумы, доски объявлений, блоги и другие веб-сайты, которые позволяют пользователям размещать свой собственный контент, наиболее подвержены XSS-атакам. Затем код запускается как зараженный сценарий в веб-браузере пользователя, что позволяет злоумышленнику украсть конфиденциальную информацию или выдать себя за пользователя. Веб-форумы, доски объявлений, блоги и другие веб-сайты, которые позволяют пользователям размещать свой собственный контент, наиболее подвержены XSS-атакам. |

| Вредоносная реклама | Вредоносные атаки используют множество других методов для проведения атаки. Как правило, злоумышленник начинает со взлома стороннего сервера, что позволяет киберпреступнику внедрить вредоносный код в медийную рекламу или какой-либо ее элемент, например копию рекламного баннера, творческие изображения или видеоконтент. После нажатия посетителем веб-сайта поврежденный код в объявлении установит вредоносное или рекламное ПО на компьютер пользователя. |

7. Атаки на цепочку поставок

Атака на цепочку поставок — это тип кибератаки, нацеленной на доверенного стороннего поставщика, который предлагает услуги или программное обеспечение, жизненно важные для цепочки поставок. Атаки на цепочку поставок программного обеспечения внедряют вредоносный код в приложение, чтобы заразить всех пользователей приложения, в то время как атаки на цепочку поставок оборудования компрометируют физические компоненты с той же целью. Цепочки поставок программного обеспечения особенно уязвимы, поскольку современное программное обеспечение не создается с нуля: оно включает в себя множество готовых компонентов, таких как сторонние API, открытый исходный код и проприетарный код от поставщиков программного обеспечения.

Атаки на цепочку поставок программного обеспечения внедряют вредоносный код в приложение, чтобы заразить всех пользователей приложения, в то время как атаки на цепочку поставок оборудования компрометируют физические компоненты с той же целью. Цепочки поставок программного обеспечения особенно уязвимы, поскольку современное программное обеспечение не создается с нуля: оно включает в себя множество готовых компонентов, таких как сторонние API, открытый исходный код и проприетарный код от поставщиков программного обеспечения.

8. Внутренние угрозы

ИТ-команды, которые сосредоточены исключительно на поиске внешних по отношению к организации противников, получают лишь половину картины. Внутренние угрозы — это внутренние субъекты, такие как нынешние или бывшие сотрудники, которые представляют опасность для организации, поскольку они имеют прямой доступ к сети компании, конфиденциальным данным и интеллектуальной собственности (ИС), а также знание бизнес-процессов, политик компании или другой информации. это помогло бы осуществить такую атаку.

это помогло бы осуществить такую атаку.

Внутренние субъекты, представляющие угрозу для организации, обычно носят злонамеренный характер. Некоторые мотиваторы включают финансовую выгоду в обмен на продажу конфиденциальной информации в даркнете и/или эмоциональное принуждение с использованием тактики социальной инженерии. С другой стороны, некоторые субъекты внутренних угроз не являются злонамеренными по своей природе, а проявляют небрежность по своей природе. Чтобы бороться с этим, организациям следует внедрить комплексную программу обучения кибербезопасности, которая учит заинтересованных лиц быть в курсе любых потенциальных атак, в том числе тех, которые потенциально могут быть совершены инсайдером.

Подробнее

Узнайте больше о различных типах атак социальной инженерии, чтобы лучше понять, как предотвратить и устранить каждую из них. Прочтите: 10 типов атак социальной инженерии

9. Туннелирование DNS

Туннелирование DNS — это тип кибератаки, использующий запросы и ответы системы доменных имен (DNS) для обхода традиционных мер безопасности и передачи данных и кода в сети.

После заражения хакер может свободно заниматься командно-административной деятельностью. Этот туннель дает хакеру путь для запуска вредоносного ПО и/или извлечения данных, IP или другой конфиденциальной информации путем ее побитового кодирования в серии ответов DNS.

Атаки с туннелированием DNS в последние годы участились, отчасти потому, что их относительно просто развернуть. Инструментарий и руководства по туннелированию легко доступны даже в Интернете на таких популярных сайтах, как YouTube.

10. Атаки на основе IoT

Атака IoT — это любая кибератака, нацеленная на устройство или сеть Интернета вещей (IoT). После компрометации хакер может получить контроль над устройством, украсть данные или присоединиться к группе зараженных устройств, чтобы создать ботнет для запуска DoS- или DDoS-атак.

[По данным Nokia Threat Intelligence Lab, на подключенные устройства приходится почти треть заражений мобильных сетей — более чем вдвое больше, чем в 2019 г. ]

]

Учитывая, что количество подключенных устройств, как ожидается, будет быстро расти в Эксперты по кибербезопасности ожидают, что в ближайшие несколько лет количество заражений IoT также будет расти. Кроме того, развертывание сетей 5G, которые будут способствовать дальнейшему использованию подключенных устройств, также может привести к росту числа атак.

Совет эксперта

Что такое устройства Интернета вещей (IoT)?

К устройствам относятся традиционные конечные устройства, такие как компьютеры, ноутбуки, мобильные телефоны, планшеты и серверы, а также нетрадиционные элементы, такие как принтеры, камеры, бытовая техника, смарт-часы, трекеры здоровья, навигационные системы, интеллектуальные замки или смарт-устройства. термостаты.

Как защититься от кибератак

Комплексная стратегия кибербезопасности абсолютно необходима в современном подключенном мире. С точки зрения бизнеса защита цифровых активов организации имеет очевидное преимущество в виде снижения риска потери, кражи или уничтожения, а также потенциальной необходимости платить выкуп, чтобы восстановить контроль над данными или системами компании. Предотвращая или быстро устраняя кибератаки, организация также сводит к минимуму влияние таких событий на бизнес-операции.

Предотвращая или быстро устраняя кибератаки, организация также сводит к минимуму влияние таких событий на бизнес-операции.

Наконец, когда организация предпринимает шаги для сдерживания злоумышленников, она, по сути, защищает бренд от репутационного ущерба, который часто связан с кибер-событиями, особенно теми, которые связаны с потерей данных клиентов.

Ниже приведены некоторые рекомендации, которые мы предложили в нашем отчете о глобальных угрозах за 2023 год, чтобы помочь организациям повысить уровень безопасности и обеспечить готовность к кибербезопасности:

- облачные рабочие нагрузки, идентификационные данные и данные.

- Знай своего противника : CrowdStrike Falcon® Intelligence выявляет сегодняшних злоумышленников и раскрывает их план действий, чтобы группы безопасности могли заранее оптимизировать меры предотвращения, усилить защиту и ускорить реагирование на инциденты.

- Будьте готовы, когда каждая секунда на счету : Группы безопасности любого размера должны инвестировать в скорость и гибкость для принятия повседневных и тактических решений, автоматизируя рабочие процессы предотвращения, обнаружения, расследования и реагирования с помощью встроенной аналитики киберугроз, наблюдаемой непосредственно с линии фронта.

- Принятие нулевого доверия : Поскольку современная глобальная экономика требует, чтобы данные были доступны из любого места в любое время, крайне важно принять модель нулевого доверия. Решение CrowdStrike Zero Trust подключает машину к удостоверению и данным для обеспечения полной защиты с нулевым доверием.

- Мониторинг криминального подполья : Злоумышленники объединяются для совместной работы, используя различные скрытые платформы для обмена сообщениями и форумы даркнета. Используйте инструменты мониторинга цифровых рисков, такие как Falcon Intelligence Recon, для отслеживания неизбежных угроз для вашего бренда, личных данных или данных.

- Инвестируйте в Elite Threat Hunting : Сочетание технологий с опытными охотниками за угрозами абсолютно необходимо, чтобы обнаруживать и останавливать самые изощренные угрозы. Высококачественные управляемые услуги, такие как Falcon Complete и Falcon OverWatch, помогут вам закрыть растущий пробел в навыках кибербезопасности благодаря опыту, ресурсам и охвату, необходимым для расширения вашей команды.

- Создание комплексной программы обучения кибербезопасности : Необходимо инициировать программы повышения осведомленности пользователей для борьбы с сохраняющейся угрозой фишинга и связанных с ним методов социальной инженерии.

Отчет CrowdStrike о глобальных угрозах за 2023 год

В Отчете о глобальных угрозах за 2023 год освещаются некоторые из самых активных и передовых участников киберугроз по всему миру. К ним относятся национальные государства, электронные преступления и хактивисты. Читайте о самых продвинутых и опасных киберпреступниках.

Читайте о самых продвинутых и опасных киберпреступниках.

ЗНАКОМЬТЕСЬ С АВТОРОМ

Курт Бейкер — старший директор по маркетингу Falcon Intelligence в CrowdStrike. Он имеет более чем 25-летний опыт работы на руководящих должностях в развивающихся компаниях-разработчиках программного обеспечения. У него есть опыт в области разведки киберугроз, аналитики безопасности, управления безопасностью и расширенной защиты от угроз. До прихода в CrowdStrike Бейкер работал на технических должностях в Tripwire и был соучредителем стартапов на различных рынках, от решений для корпоративной безопасности до мобильных устройств. Он имеет степень бакалавра искусств Вашингтонского университета и сейчас живет в Бостоне, штат Массачусетс.

типов кибератак | Хакерские атаки и методы

Что такое кибератака?

Кибератака – также известная как кибератака – это любая форма вредоносной деятельности, нацеленная на ИТ-системы и/или людей, использующих их для получения несанкционированного доступа к системам и содержащимся в них данным.

Преступники обычно пытаются использовать атаку для получения финансовой выгоды, но в других случаях цель состоит в том, чтобы нарушить работу, отключив доступ к ИТ-системам. Субъектами угрозы может быть кто угодно, от одного человека, пытающегося получить украденные учетные данные и удерживать их с целью получения выкупа, до спонсируемого государством контингента, стремящегося сорвать операции на чужой территории. Какими бы ни были мотивы, большинство ИТ-сетей — и люди, которые их обслуживают, — будут подвергаться атакам того или иного типа в течение своей жизни, и к ним нужно быть готовыми.

7 распространенных типов кибератак

Если вы когда-либо изучали известные сражения в истории, то знаете, что нет двух абсолютно одинаковых битв. Но есть стратегии, которые со временем доказали свою эффективность. Точно так же, когда преступник пытается взломать организацию, он не будет пробовать что-то новое, если в этом нет крайней необходимости. Они основаны на общеизвестных высокоэффективных методах взлома, таких как вредоносное ПО, фишинг или межсайтовый скриптинг (XSS).

Независимо от того, пытаетесь ли вы разобраться в последнем заголовке новостей об утечке данных или анализируете инцидент в своей организации, это помогает понять различные векторы атак. Давайте взглянем на некоторые из наиболее распространенных типов кибератак, наблюдаемых сегодня.

Вредоносное ПО

Вредоносное ПО относится к различным формам вредоносного программного обеспечения, например вирусам и программам-вымогателям. Как только вредоносное ПО оказывается на вашем компьютере, оно может причинить всевозможный ущерб: от контроля над вашим компьютером до отслеживания ваших действий и нажатий клавиш и скрытой отправки всевозможных конфиденциальных данных с вашего компьютера или сети на домашнюю базу злоумышленника.

Злоумышленники будут использовать различные методы для внедрения вредоносных программ на ваш компьютер, но на определенном этапе часто требуется, чтобы пользователь предпринял действия для установки вредоносной программы. Это может включать в себя нажатие ссылки для загрузки файла или открытие вложения электронной почты, которое может выглядеть безобидно (например, документ или PDF), но на самом деле содержит скрытый установщик вредоносного ПО.

Фишинг

При фишинговой атаке злоумышленник может отправить вам электронное письмо, якобы отправленное кем-то, кому вы доверяете, например, вашим начальником или компанией, с которой вы сотрудничаете. Электронное письмо будет казаться законным, и оно будет иметь некоторую срочность (например, мошенническая активность была обнаружена в вашей учетной записи). В электронном письме может быть вложение, которое нужно открыть, или ссылка, по которой нужно щелкнуть.

При открытии вредоносного вложения вы неосознанно устанавливаете вредоносное ПО на свой компьютер. Если вы нажмете на ссылку, она может отправить вас на законно выглядящий веб-сайт, который попросит вас войти в систему для доступа к важному файлу, за исключением того, что веб-сайт на самом деле является ловушкой, используемой для захвата ваших учетных данных. Для борьбы с попытками фишинга важно понимать важность проверки отправителей электронной почты и вложений или ссылок.

Атака с внедрением SQL-кода

Атака с внедрением SQL-кода специально нацелена на серверы, на которых хранятся важные данные веб-сайтов и служб с использованием вредоносного кода, чтобы заставить сервер разглашать информацию, которую он обычно не раскрывает. SQL (язык структурированных запросов) — это язык программирования, используемый для связи с базами данных, и может использоваться для хранения частной информации о клиентах, такой как номера кредитных карт, имена пользователей и пароли (учетные данные) или другой личной информации (PII) — все заманчиво и выгодные цели для злоумышленника.

SQL (язык структурированных запросов) — это язык программирования, используемый для связи с базами данных, и может использоваться для хранения частной информации о клиентах, такой как номера кредитных карт, имена пользователей и пароли (учетные данные) или другой личной информации (PII) — все заманчиво и выгодные цели для злоумышленника.

Атака путем внедрения SQL-кода работает путем использования любой из известных уязвимостей SQL, которые позволяют SQL-серверу запускать вредоносный код. Например, если SQL-сервер уязвим для атаки путем внедрения, злоумышленник может перейти в окно поиска веб-сайта и ввести код, который заставит SQL-сервер сайта выгрузить все сохраненные имена пользователей и пароли.

Межсайтовый скриптинг (XSS)

Атаки с использованием межсайтового скриптинга (XSS) также включают внедрение вредоносного кода на веб-сайт, но в этом случае сам веб-сайт не подвергается атаке. Вместо этого вредоносный код запускается только в браузере пользователя, когда он посещает атакованный веб-сайт, где он непосредственно нацелен на посетителя.

Один из наиболее распространенных способов, которым злоумышленник может развернуть XSS-атаку, — это внедрение вредоносного кода в комментарий или скрипт, который может запускаться автоматически. Например, они могут встроить ссылку на вредоносный код JavaScript в комментарий к блогу. Атаки с использованием межсайтовых сценариев могут значительно повредить репутации веб-сайта, подвергая риску информацию пользователей без указания на то, что произошло что-либо злонамеренное.

Отказ в обслуживании (DoS)

Атаки типа «отказ в обслуживании» (DoS) затопляют веб-сайт трафиком, превышающим его возможности, тем самым перегружая сервер сайта и делая практически невозможным предоставление контента посетителям. Отказ в обслуживании может произойти по неумышленным причинам. Например, если выходит крупная новостная история, а сайт новостной организации перегружен трафиком от людей, пытающихся узнать больше об этой истории.

Однако часто такая перегрузка трафиком является злонамеренной, поскольку злоумышленник заполняет веб-сайт огромным объемом трафика, чтобы фактически закрыть его для всех пользователей. В некоторых случаях такие DoS-атаки осуществляются несколькими компьютерами одновременно. Этот сценарий атаки известен как распределенная атака типа «отказ в обслуживании» (DDoS).

В некоторых случаях такие DoS-атаки осуществляются несколькими компьютерами одновременно. Этот сценарий атаки известен как распределенная атака типа «отказ в обслуживании» (DDoS).

Перехват сеанса

Перехват сеанса происходит, когда злоумышленник перехватывает сеанс, перехватывая уникальный и частный идентификатор сеанса, и выдает себя за компьютер, делающий запрос, что позволяет ему войти в систему как ничего не подозревающий пользователь и получить доступ к несанкционированной информации на веб-сервер. Если во время любого интернет-сеанса все идет как надо, веб-серверы должны отвечать на ваши различные запросы, предоставляя вам информацию, к которой вы пытаетесь получить доступ.

Однако существует ряд методов, которые злоумышленник может использовать для кражи идентификатора сеанса, например атака с использованием межсайтовых сценариев, используемая для перехвата идентификаторов сеанса. Злоумышленник также может перехватить сеанс, чтобы вставить себя между запрашивающим компьютером и удаленным сервером, притворившись другой стороной в сеансе. Это позволяет им перехватывать информацию в обоих направлениях и обычно называется атакой «человек посередине» (MITM).

Это позволяет им перехватывать информацию в обоих направлениях и обычно называется атакой «человек посередине» (MITM).

Повторное использование учетных данных

Повторное использование учетных данных происходит, когда кто-то использует одни и те же учетные данные на нескольких веб-сайтах. Это может облегчить жизнь в данный момент, но может вернуться к пользователю позже. Несмотря на то, что передовые методы обеспечения безопасности повсеместно рекомендуют уникальные пароли для всех приложений и веб-сайтов, многие люди по-прежнему используют свои пароли повторно, и злоумышленники с готовностью воспользуются этим фактом.

Как только злоумышленники получают набор скомпрометированных учетных данных со взломанного веб-сайта или службы (их легко получить на любом количестве веб-сайтов черного рынка в Интернете), они знают, что есть большая вероятность, что они смогут использовать эти учетные данные где-то в Интернете. Когда дело доходит до удостоверений, разнообразие имеет важное значение. Менеджеры паролей доступны и могут быть полезны, когда речь идет о создании и управлении уникальными паролями для каждого уголка Интернета.

Менеджеры паролей доступны и могут быть полезны, когда речь идет о создании и управлении уникальными паролями для каждого уголка Интернета.

Как предотвратить кибератаки

Мы могли бы рассказать о тысячах приемов и советов по предотвращению масштабных кибератак, но давайте рассмотрим несколько ключевых примеров: сообщать о попытках фишинга. Этот тип обучения включает в себя имитацию фишинговых кампаний по электронной почте для сотрудников, мониторинг результатов, дополнительное обучение и улучшение результатов моделирования.

Обнаружение скомпрометированных учетных данных : Используйте аналитику поведения пользователей (UBA), чтобы создать базовый уровень для нормальной активности в вашей сети. Затем следите за тем, как используются учетные записи администратора и службы, какие пользователи неправомерно обмениваются учетными данными и не пытается ли злоумышленник выйти из первоначального взлома вашей сети.

Предотвращение программ-вымогателей : Создайте план из трех пунктов для предотвращения атак программ-вымогателей. Это включает в себя минимизацию поверхности атаки, смягчение потенциального воздействия после обнаружения воздействия и подведение итогов для выявления существующих пробелов в плане. Оттуда команды могут перестраивать системы, помещать конечные точки в карантин, изменять учетные данные и блокировать скомпрометированные учетные записи.

Это включает в себя минимизацию поверхности атаки, смягчение потенциального воздействия после обнаружения воздействия и подведение итогов для выявления существующих пробелов в плане. Оттуда команды могут перестраивать системы, помещать конечные точки в карантин, изменять учетные данные и блокировать скомпрометированные учетные записи.

Предотвращение атак XSS : Установите политику фильтрации, через которую будут проходить внешние данные. Это поможет отловить вредоносные скрипты до того, как они станут проблемой. Это приводит к созданию более широкой политики безопасности контента, которая может использовать список доверенных источников, имеющих доступ к вашим веб-приложениям.

Программа сбора информации об угрозах : Создайте центральный узел, который снабжает все функции организации безопасности знаниями и данными об угрозах с наивысшим приоритетом. Организации в значительной степени полагаются на автоматизацию, чтобы помочь масштабировать программу анализа угроз, непрерывно вводя данные в устройства и процессы безопасности без необходимости вмешательства человека.