Расшифровать хэши MD5, SHA1, MySQL, NTLM, SHA256, SHA512, WordPress, Bcrypt бесплатно онлайн

Введите ваши хэши здесь, и мы попробуем расшифровать их бесплатно онлайн.

Хэши (макс. 25, разделенных символом новой строки, формат ‘hash[:salt]’) ( Escrow)

Показать равнины и соли в шестнадцатеричном формате

Показать алгоритм поиска

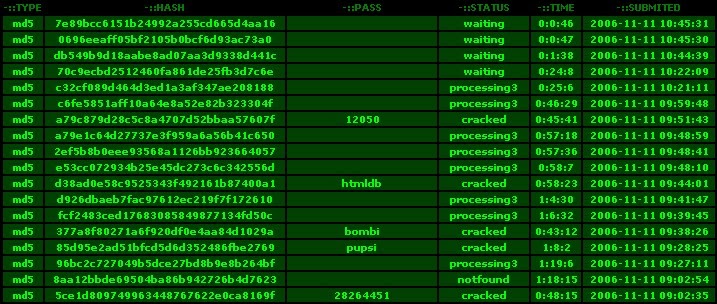

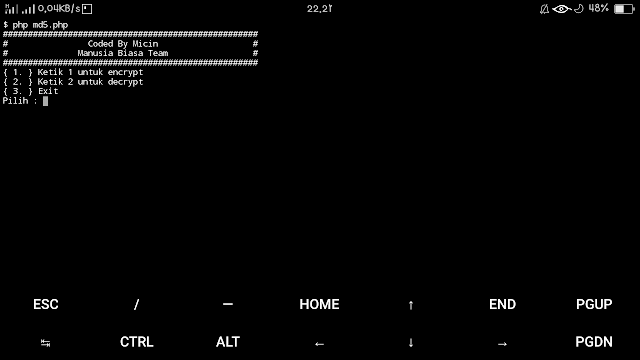

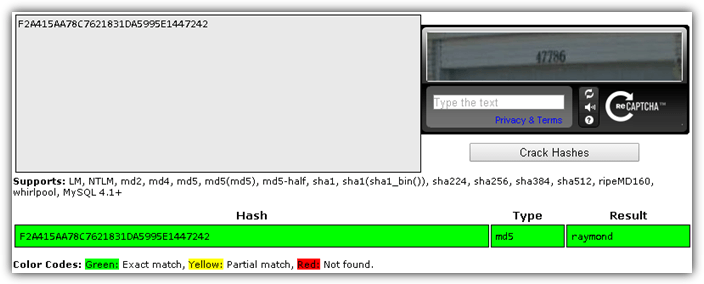

услуга. Это позволяет вам вводить хеш MD5, SHA-1, Vbulletin, Invision Power Board, MyBB, Bcrypt, WordPress, SHA-256, SHA-512, MYSQL5 и т. д. и искать соответствующий открытый текст («найден») в нашей базе данных уже взломанные хэши.

Это как иметь свой собственный массивный кластер по взлому хэшей, но с немедленными результатами!

Мы создаем нашу базу данных хэшей с августа 2007 года.

Мы не взламываем ваш хеш в режиме реального времени — мы просто кэшируем тяжелую работу многих энтузиастов взлома за эти годы.

Алгоритм дайджеста сообщения MD5 — это широко используемая хэш-функция, выдающая 128-битное хеш-значение. Хотя MD5 изначально был разработан для использования в качестве криптографической хеш-функции, было обнаружено, что он страдает от многочисленных уязвимостей. Его по-прежнему можно использовать в качестве контрольной суммы для проверки целостности данных, но только от непреднамеренного повреждения. Он по-прежнему подходит для других целей, не связанных с криптографией, например, для определения раздела для определенного ключа в многораздельной базе данных. Слабые стороны MD5 использовались в полевых условиях, наиболее печально известная вредоносная программа Flame в 2012 году. Институт разработки программного обеспечения CMU считает MD5 по существу криптографически взломанным и непригодным для дальнейшего использования. Расшифровка MD5.

Хотя MD5 изначально был разработан для использования в качестве криптографической хеш-функции, было обнаружено, что он страдает от многочисленных уязвимостей. Его по-прежнему можно использовать в качестве контрольной суммы для проверки целостности данных, но только от непреднамеренного повреждения. Он по-прежнему подходит для других целей, не связанных с криптографией, например, для определения раздела для определенного ключа в многораздельной базе данных. Слабые стороны MD5 использовались в полевых условиях, наиболее печально известная вредоносная программа Flame в 2012 году. Институт разработки программного обеспечения CMU считает MD5 по существу криптографически взломанным и непригодным для дальнейшего использования. Расшифровка MD5.

В криптографии SHA-1 (Secure Hash Algorithm 1) — это криптографическая хеш-функция, которая принимает входные данные и создает 160-битное (20-байтовое) хеш-значение, известное как дайджест сообщения, обычно отображаемое как шестнадцатеричное число, 40 цифры длинные. Он был разработан Агентством национальной безопасности США и является федеральным стандартом обработки информации США. С 2005 года SHA-1 не считался безопасным от хорошо финансируемых противников, а с 2010 года многие организации рекомендовали его замену на SHA-2 или SHA-3. Microsoft, Google, Apple и Mozilla объявили, что к 2017 году их соответствующие браузеры перестанут принимать SSL-сертификаты SHA-1. SHA1 Decrypt.

Он был разработан Агентством национальной безопасности США и является федеральным стандартом обработки информации США. С 2005 года SHA-1 не считался безопасным от хорошо финансируемых противников, а с 2010 года многие организации рекомендовали его замену на SHA-2 или SHA-3. Microsoft, Google, Apple и Mozilla объявили, что к 2017 году их соответствующие браузеры перестанут принимать SSL-сертификаты SHA-1. SHA1 Decrypt.

Алгоритм хеширования MySQL5 реализует двойной двоичный алгоритм хеширования SHA-1 для пароля пользователя. Расшифровка MySQL.

NT (новая технология) LAN Manager (NTLM) — это набор протоколов безопасности Microsoft, который обеспечивает аутентификацию, целостность и конфиденциальность пользователей. NTLM является преемником протокола проверки подлинности в Microsoft LAN Manager (LANMAN), более раннем продукте Microsoft. Набор протоколов NTLM реализован в поставщике поддержки безопасности, который объединяет протокол аутентификации LAN Manager, протоколы сеансов NTLMv1, NTLMv2 и NTLM2 в одном пакете. Использование или возможность использования этих протоколов в системе определяется параметрами групповой политики, для которых разные версии Windows имеют разные параметры по умолчанию. Пароли NTLM считаются слабыми, потому что их можно очень легко взломать на современном оборудовании. Расшифровка NTLM.

Использование или возможность использования этих протоколов в системе определяется параметрами групповой политики, для которых разные версии Windows имеют разные параметры по умолчанию. Пароли NTLM считаются слабыми, потому что их можно очень легко взломать на современном оборудовании. Расшифровка NTLM.

SHA-2 (Secure Hash Algorithm 2) — это набор криптографических хеш-функций, разработанный Агентством национальной безопасности США (АНБ). Они построены с использованием структуры Меркла-Дамгарда из функции одностороннего сжатия, построенной с использованием структуры Дэвиса-Мейера из (классифицированного) специализированного блочного шифра. SHA-2 включает в себя существенные отличия от своего предшественника SHA-1. Семейство SHA-2 состоит из шести хэш-функций с дайджестами (хеш-значениями) размером 224, 256, 384 или 512 бит: SHA-224, SHA-256, SHA-384, SHA-512, SHA-512/224, SHA. -512/256. Расшифровка SHA256.

хэш — Можно ли расшифровать хэши MD5?

Нет, невозможно обратить хеш-функцию, такую как MD5: по выходному хеш-значению невозможно найти входное сообщение, если не известно достаточно информации о входном сообщении.

Расшифровка не является функцией, определенной для хеш-функции; шифрование и дешифрование являются функциями шифра , такого как AES в режиме CBC; хеш-функции не шифруют и не расшифровывают . Хэш-функции используются для обработки входного сообщения. Как следует из названия, обратный алгоритм невозможен по замыслу .

MD5 был разработан как криптографически защищенная односторонняя хеш-функция . Теперь легко генерировать коллизии для MD5, даже если большая часть входного сообщения предопределена. Таким образом, MD5 официально взломан, и MD5 больше не следует считать криптографически безопасным хэшем. Однако по-прежнему невозможно найти входное сообщение, которое приводит к хеш-значению: найдите X, когда известно только H (X) (и X не имеет предварительно вычисленной структуры по крайней мере с одним 128-байтовым блоком предварительно вычисленных данных) . Есть

Как правило, также можно угадывать пароли с помощью грубой силы или (расширенных) атак по словарю, сравнивать базы данных или пытаться найти хэши паролей в так называемых радужных таблицах. Если совпадение найдено, то с вычислительной точки зрения можно быть уверенным, что входные данные найдены. Хэш-функции также защищены от атак столкновений: найти H(X') = H(X) при заданном H(X) . Итак, если X вычисляется точно, что это действительно входное сообщение. В противном случае вы все-таки выполнили бы атаку столкновением. Радужные таблицы можно использовать для ускорения атак, и существуют специализированные интернет-ресурсы, которые помогут вам найти пароль по определенному хешу.

Разумеется, можно повторно использовать хеш-значение H(X) для проверки паролей, сгенерированных в других системах. Единственное, что должна сделать принимающая система, — это сохранить результат детерминированной функции H(X) в качестве входных данных. Когда системе задано

Когда системе задано X , тогда H(X) и, следовательно, F можно пересчитать и сравнить результаты. Другими словами, не требуется для расшифровки хеш-значения, достаточно только проверить правильность пароля, и вы все равно можете сохранить хэш как другое значение.

Вместо MD5 важно использовать вместо

Хеши паролей также содержат коэффициент работы (иногда настраиваемый с использованием счетчика итераций ), который может значительно замедлить атаки, пытающиеся найти пароль с учетом значения соли и хеш-функции.

Однако он по-прежнему позволит любому проверить пароль, заданный H(X) , даже если H(X) является хэшем пароля. Хэши паролей по-прежнему детерминированы, поэтому, если кто-то знает все входные данные и сам алгоритм хеширования, тогда H(X) и, опять же, результаты можно сравнивать.

Обычно используемые хэши паролей: bcrypt , scrypt и PBKDF2 . Существует также Argon2 в различных формах, который является победителем относительно недавнего соревнования по хешированию паролей.