Расшифровка хеша: простейшие методы

Хотя современные пользователи компьютеров и являются намного более продвинутыми, чем первые юзеры старых систем, далеко не все знают, что собой представляет хеш, хеш-тег, хеш-сумма и для чего нужна расшифровка хеша (онлайн в том числе). Как оказывается, все намного проще, нежели может показаться на первый взгляд.

Что такое хеш-шифрование?

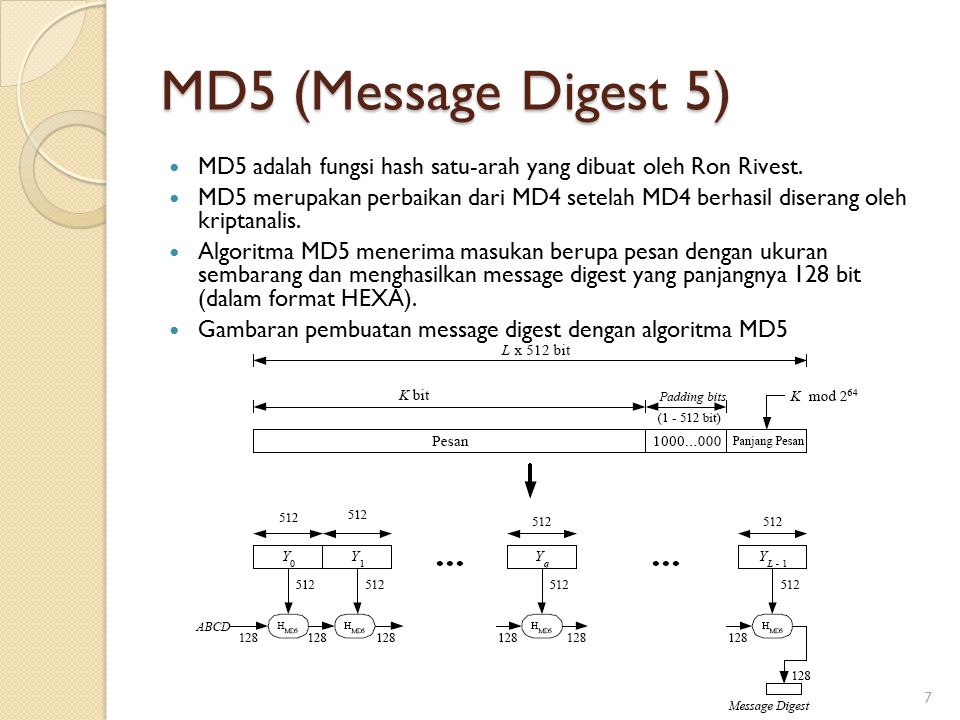

Если исходить из официального определения, хеш представляет собой строку с фиксированной длиной, которая соответствует каким-то данным (в том числе и конфиденциальным) в зашифрованном виде.

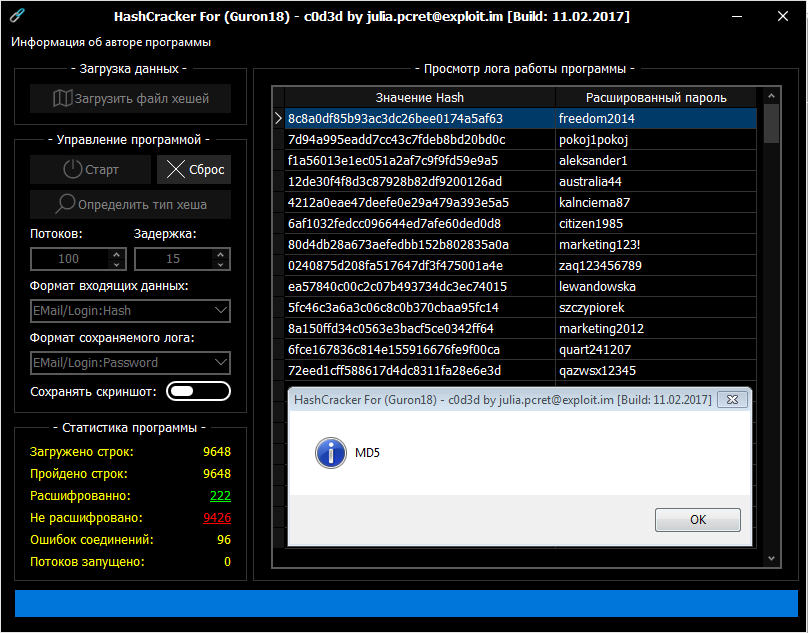

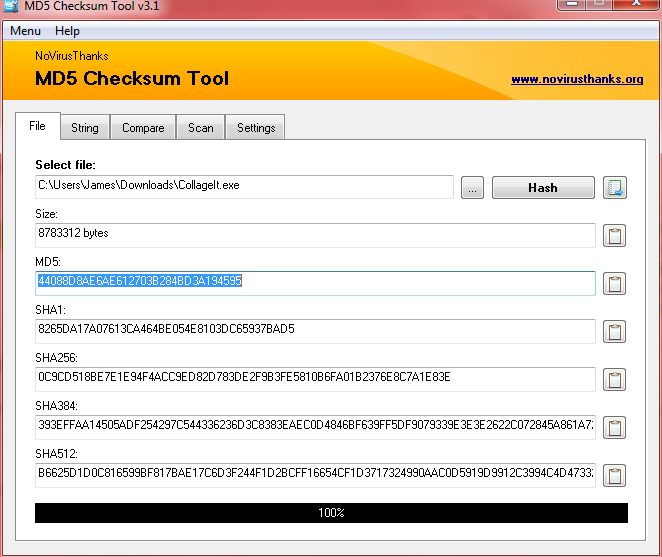

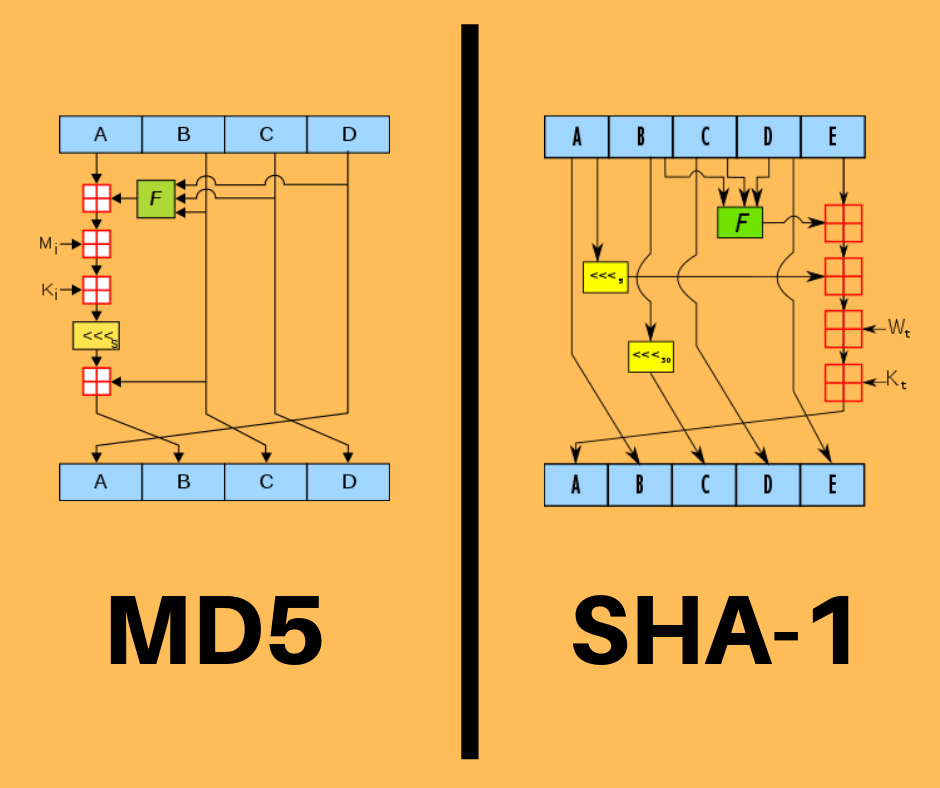

Такая методика применятся в основном к логинам и паролям с применением алгоритмов MD5, NTLM, SHA-160 и производных на их основе. Самым распространенным считается алгоритм MD5. Зашифрованные с его помощью данные, особенно длинные пароли, содержащие не только литеры и цифры, но и специальные символы, расшифровывать стандартным методом подбора – дело безнадежное (хотя некоторые программы и онлайн-сервисы короткие пароли расшифровывать могут).

Зачем нужна расшифровка хеша

Многие пользователи могут совершенно естественно задаться вопросом о том, насколько все это необходимо. Однако ошибка такого подхода состоит в том, что они не понимают, что могут забыть искомый пароль к какой-то услуге, сервису или программе после шифрования, дабы никакое постороннее лицо не смогло его узнать, так сказать, в чистом виде.

Восстановить пароль или логин иногда бывает невозможно. И если посмотреть на основы криптографии, вот тут как раз и потребуется расшифровка хеша. По сути, эта процедура представляет собой воссоздание исходной комбинации из модифицированных данных.

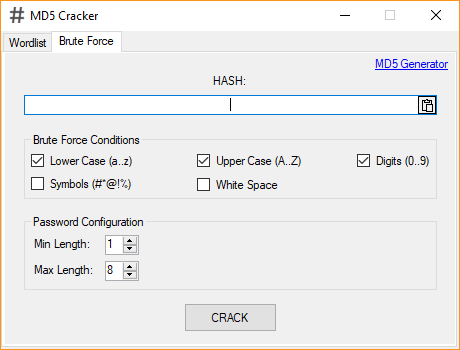

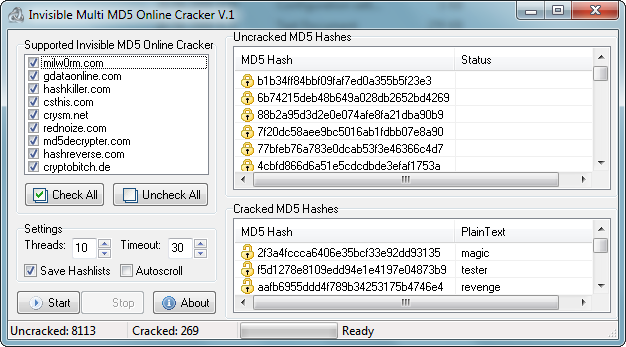

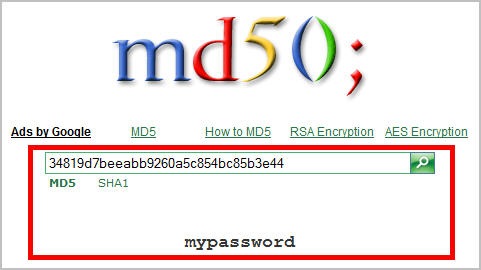

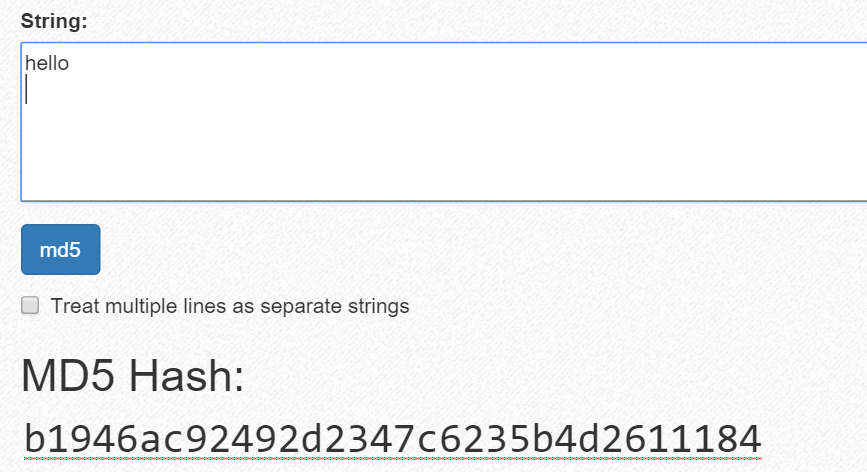

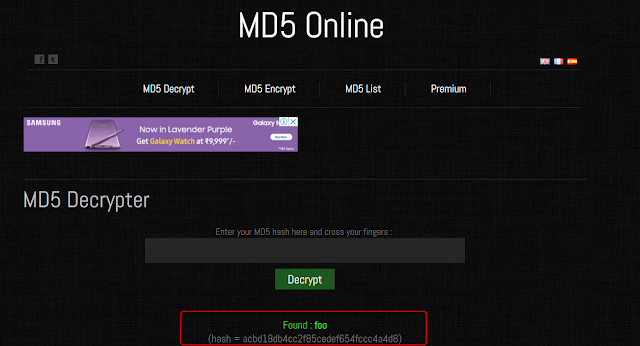

Процесс этот достаточно трудоемок. Например, к слову «человек» зашифрованная при помощи алгоритма MD5 комбинация выглядит как e3447a12d59b25c5f850f885c1ed39df. И это всего семь букв в исходном слове. Что уже тогда говорить о более длинных паролях, содержащих цифры или специальные символы, да еще и введенные с учетом регистра! Тем не менее некоторые приложения и онлайн-сервисы, содержащие огромные базы данных по большинству возможных комбинаций, расшифровку проводить могут. Не всегда, правда, успешно (тут все зависит от исходной комбинации), но в большинстве случаев в действенности им не откажешь, хотя они и используют методику грубой силы (брутфорс).

Не всегда, правда, успешно (тут все зависит от исходной комбинации), но в большинстве случаев в действенности им не откажешь, хотя они и используют методику грубой силы (брутфорс).

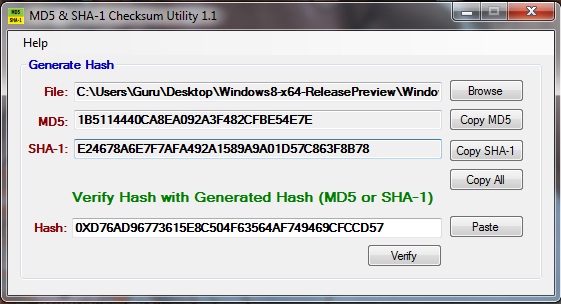

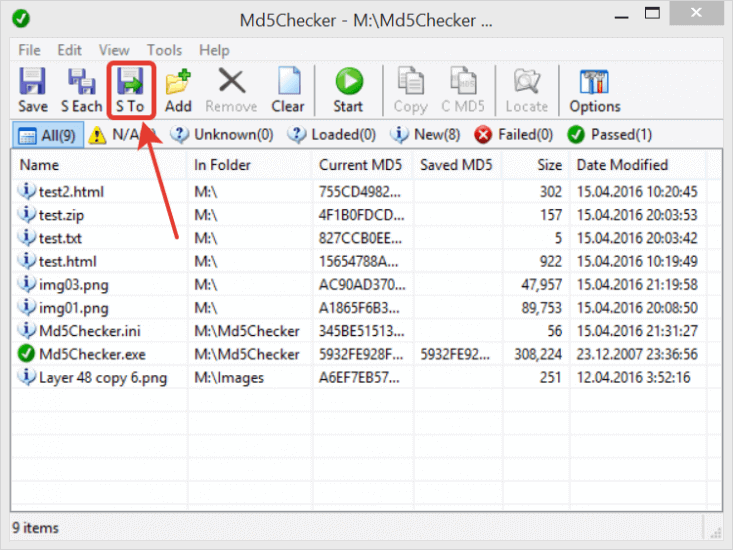

Программа для расшифровки хеша пароля

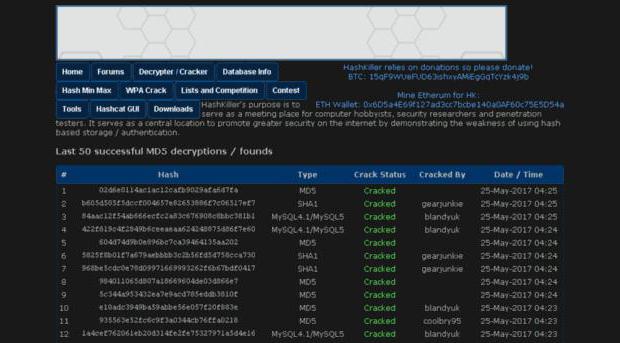

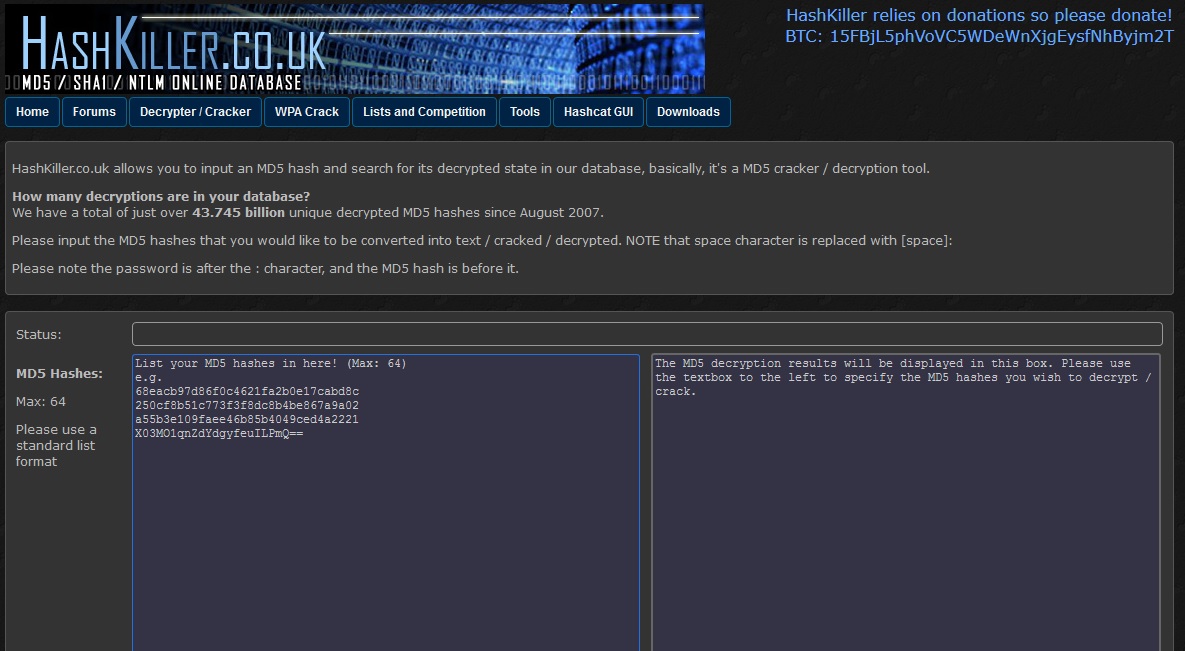

Одной из самых мощных программ по праву считается онлайн-приложение Hash Killer («Убийца хеша») от британских программистов. Его база данных содержит порядка 43,7 миллиона известных сочетаний пар.

Единственным недостатком можно назвать только то, что пароли, содержащие кириллические символы, отображаются некорректно в кодировке по умолчанию. Но, как считается, расшифровка хеша на латинице производится моментально. По статистике, примерное время расшифровки трех из пяти несложных паролей составляет полсекунды.

Кроме того, на официальном ресурсе разработчиков постоянно проводятся всевозможные конкурсы с привлечением всех желающих. А они, в свою очередь, как оказывается, иногда способны выдавать достаточно нетрадиционные решения.

Не менее интересной выглядит расшифровка хеша при помощи утилиты John The Ripper. Она работает достаточно шустро, но самый главный недостаток состоит в том, что все функции программы можно использовать исключительно из командной строки, что многих пользователей попросту отпугивает.

Она работает достаточно шустро, но самый главный недостаток состоит в том, что все функции программы можно использовать исключительно из командной строки, что многих пользователей попросту отпугивает.

Онлайн-сервисы дешифровки

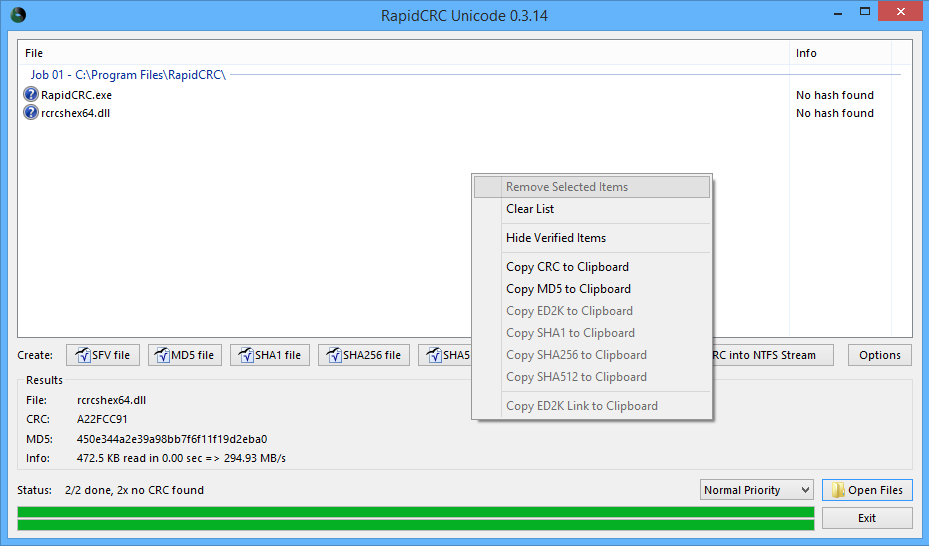

В принципе, чтобы не устанавливать программное обеспечение, можно использовать и онлайн-сервисы по расшифровке NT-хешей паролей или данных любого другого типа.

Такие онлайн-ресурсы не всегда бесплатны. К тому же многие их них содержат не такие объемные базы данных, как хотелось бы. Но алгоритмы вроде MD5 или шифрование с помощью MySQL в большинстве своем они воссоздают элементарно. В частности, это касается простейших комбинаций, состоящих из цифр.

Но обольщаться не стоит, поскольку такие сервисы не всегда определяют методику расшифровки автоматически. То есть, если шифрование было произведено при помощи алгоритма base64 encode, пользователь должен сам установить соответствующий параметр decode. К тому же не стоит забывать, что могут встречаться случаи с неизвестным кодированием, когда расшифровка хеша онлайн становится невозможной вообще.

Вместо послесловия

Каким является самое лучшее решение, утверждать трудно. Некоторые пользователи советуют установить приложение «Штирлиц», которое рассчитано в основном на дешифровку паролей, состоящих из кириллических символов на основе алгоритмов binhex, base64, BtoA, xxencode, uuencode и т. д. Но и в этом случае полной гарантии успеха дать нельзя.

Наконец, прежде чем заниматься декодированием, для начала стоит обратить внимание на саму комбинацию. Если она выглядит в виде нечитаемых символов, возможно, дешифрование и не потребуется (нужно всего лишь сменить кодировку). В остальном же, если такие действия действительно нужны, лучше прибегать к помощи специальных утилит, описанных выше, а не использовать интернет-ресурсы, на которых предлагается расшифровка хеша онлайн.

Можно ли расшифровать хеши MD5?

Можно ли расшифровать хеши MD5?Кто-то сказал мне, что он видел программные системы, которые:

- восстановить зашифрованные пароли MD5 из других систем;

- расшифровать зашифрованные пароли и

- хранить пароли в базе данных системы, используя собственный алгоритм системы.

Это возможно? Я думал, что было невозможно / невозможно расшифровать хеши MD5.

Я знаю, что есть словари MD5, но есть ли алгоритм дешифрования?

hash cryptography md5 encryption

—

Джон Бубриски

источник

Ответы:

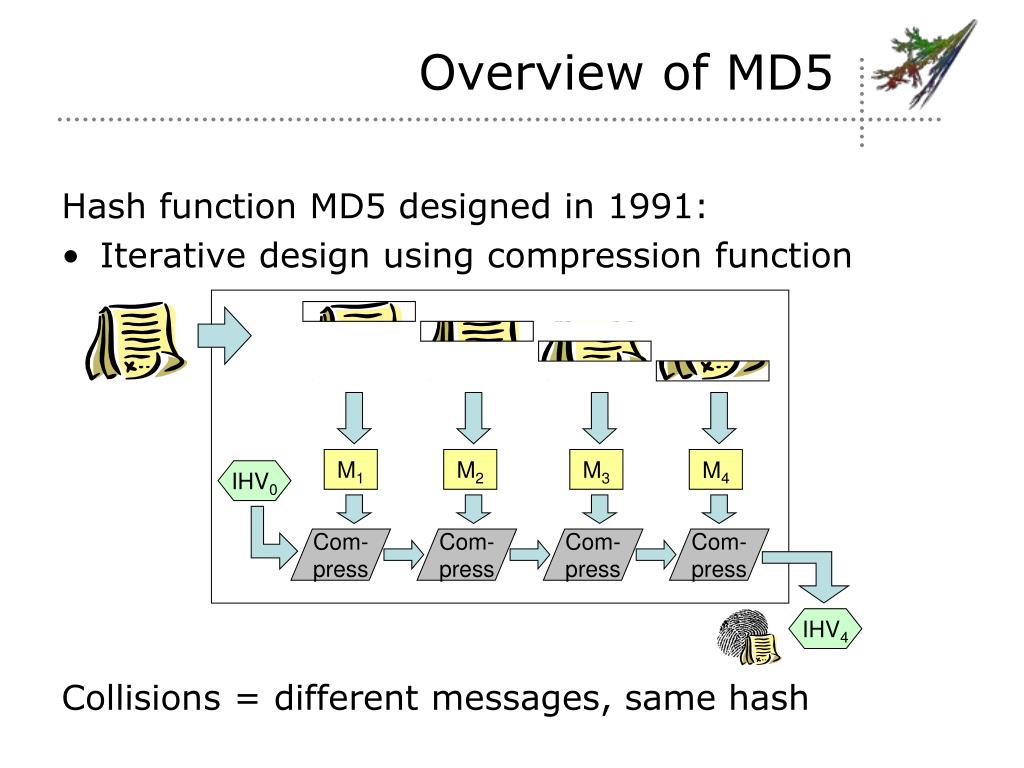

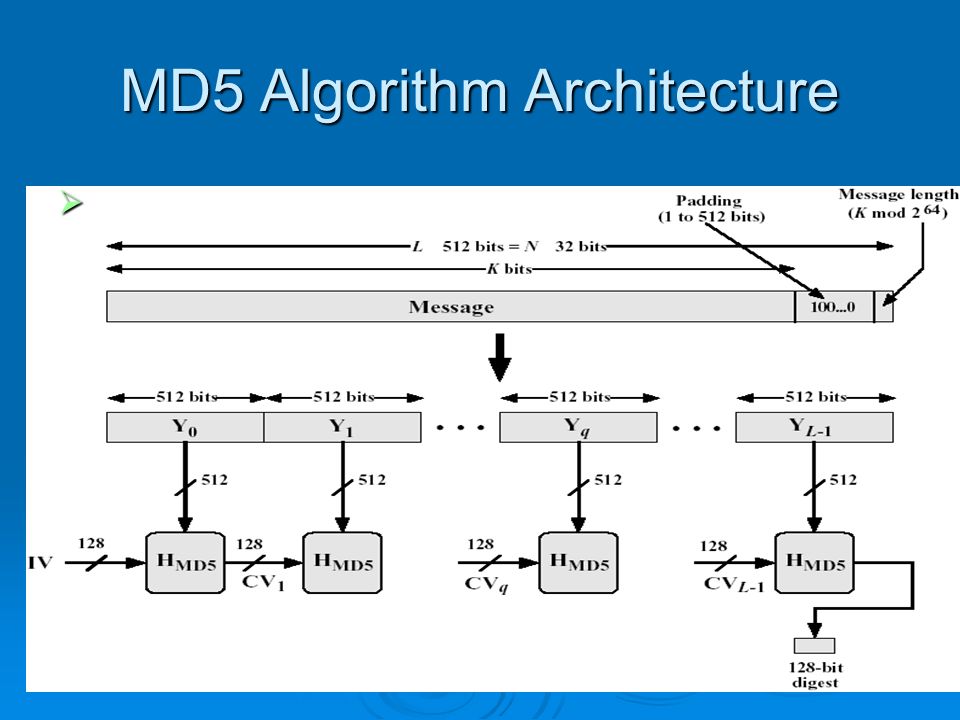

Нет. MD5 — это не шифрование (хотя оно может использоваться как часть некоторых алгоритмов шифрования), это односторонняя хеш-функция . Большая часть исходных данных фактически «теряется» как часть преобразования.

Подумайте об этом: MD5 всегда имеет длину 128 бит. Это означает, что существует 2 128 возможных хэшей MD5. Это достаточно большое число, и все же оно определенно конечно. И все же, существует бесконечное количество возможных входов для данной хеш-функции (и большинство из них содержат более 128 битов или всего лишь 16 байтов). Таким образом, на самом деле существует бесконечное количество возможностей для данных, которые бы хэшировали одно и то же значение. Что делает хеши интересными, так это то, что невероятно трудно найти два фрагмента данных, которые хэшируют с одинаковым значением, и вероятность того, что это произойдет случайно, почти равна 0.

Таким образом, на самом деле существует бесконечное количество возможностей для данных, которые бы хэшировали одно и то же значение. Что делает хеши интересными, так это то, что невероятно трудно найти два фрагмента данных, которые хэшируют с одинаковым значением, и вероятность того, что это произойдет случайно, почти равна 0.

Простым примером (очень небезопасной) хеш-функции (и это иллюстрирует общую идею ее одностороннего использования) было бы использование всех битов фрагмента данных и их обработка как большого числа. Затем выполните целочисленное деление, используя некоторое большое (возможно простое) число n, и возьмите остаток (см .: Модуль ). У вас останется какое-то число от 0 до n . Если вам нужно будет снова выполнить те же вычисления (в любое время, на любом компьютере, в любом месте), используя точно такую же строку, они получат то же значение. И все же, нет никакого способа узнать, каково было первоначальное значение, так как существует бесконечное число чисел, которые имеют этот точный остаток при делении на

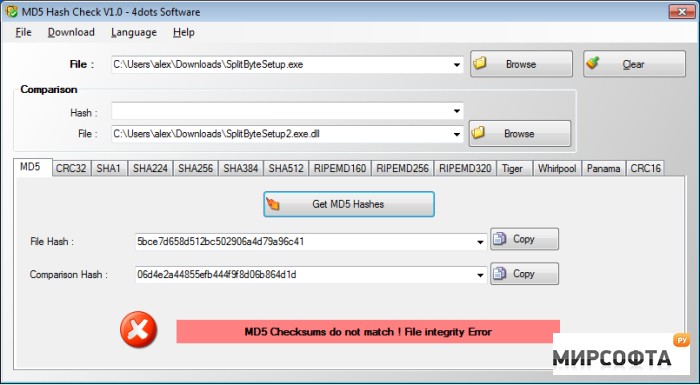

Тем не менее, было обнаружено, что у MD5 есть некоторые слабые стороны, такие, что при некоторой сложной математике можно найти коллизию, не пробуя 2 128 возможных входных строк. И тот факт, что большинство паролей короткие, и люди часто используют общие значения (например, «пароль» или «секретный»), означает, что в некоторых случаях вы можете достаточно разумно угадать чей-то пароль, прибегая к помощи хеша или используя Rainbow. таблица . Это одна из причин, по которой вы всегда должны « солить » хэшированные пароли, чтобы два одинаковых значения при хешировании не хэшировали одно и то же значение.

После того, как часть данных прошла через хеш-функцию, возврат назад невозможен.

—

Адам Баткин

источник

Вы не можете — в теории. Весь смысл хэша в том, что это только один путь. Это означает, что если кому-то удастся получить список хэшей, он все равно не сможет получить ваш пароль. Кроме того, это означает, что даже если кто-то использует один и тот же пароль на нескольких сайтах (да, мы все знаем, что не должны, но …), кто-то, имеющий доступ к базе данных сайта А, не сможет использовать пароль пользователя на сайт Б.

Это означает, что если кому-то удастся получить список хэшей, он все равно не сможет получить ваш пароль. Кроме того, это означает, что даже если кто-то использует один и тот же пароль на нескольких сайтах (да, мы все знаем, что не должны, но …), кто-то, имеющий доступ к базе данных сайта А, не сможет использовать пароль пользователя на сайт Б.

Тот факт, что MD5 является хэшем, также означает, что он теряет информацию. Для любого данного хэша MD5, если вы разрешите пароли произвольной длины, может быть несколько паролей, которые создают один и тот же хеш. Для хорошего хеша было бы вычислительно невозможно найти их за пределами довольно тривиальной максимальной длины, но это означает, что нет никакой

MD5 — плохой хеш для паролей:

- Это быстро, что означает, что если у вас есть «целевой» хеш, дешево попробовать много паролей и посмотреть, сможете ли вы найти тот, который хэширует к этой цели.

- Я считаю, что у него есть недостатки, которые облегчают поиск коллизий, хотя поиск коллизий в печатном тексте (а не в произвольных двоичных данных) будет, по крайней мере, труднее.

Я не эксперт по безопасности, поэтому не буду давать конкретных рекомендаций, кроме «Не проверяйте собственную систему аутентификации». Найдите одного из уважаемых поставщиков и используйте его. Как разработка, так и внедрение систем безопасности — сложное дело.

—

Джон Скит

источник

Технически это «возможно» , но в очень строгих условиях ( радужные таблицы , перебор), основанный на очень малой вероятности того, что пароль пользователя находится в этой хэш-базе данных.

Но это не значит, что это

- Жизнеспособный

или - Безопасный

Вы не хотите «переворачивать» хеш MD5 . Используя методы, изложенные ниже, вам никогда не понадобится. «Реверсивный» MD5 фактически считается вредоносным — некоторые веб-сайты предлагают возможность «взломать» и взломать MD5-хэши — но все они представляют собой огромные базы данных, содержащие словарные слова, ранее введенные пароли и другие слова. Существует очень малая вероятность того, что хеш MD5 будет вам нужен. И если вы солили хеш MD5 — это тоже не сработает! 🙂

Должны работать логины с хешированием MD5 : во

время регистрации:

пользователь создает пароль -> хеширование пароля с использованием MD5 -> хеш, хранящийся в базе данных

Во время входа в систему:

пользователь вводит имя пользователя и пароль -> (Имя пользователя проверено). Пароль хэшируется с помощью MD5 -> Хэш сравнивается с сохраненным хэшем в базе данных.

Пароль хэшируется с помощью MD5 -> Хэш сравнивается с сохраненным хэшем в базе данных.

Когда требуется «Потерянный пароль»:

2 варианта:

- Пользователь отправил случайный пароль для входа в систему, а затем прослушивается, чтобы изменить его при первом входе в систему.

или

- Пользователю отправляется ссылка для изменения его пароля (с дополнительной проверкой, если у вас есть секретный вопрос / и т.д.), а затем новый пароль хэшируется и заменяется старым паролем в базе данных.

—

Даниэль Мэй

источник

Не напрямую. Из-за принципа голубиных отверстий (вероятно) существует более одного значения, которое хэшируется для любого заданного выхода MD5. Таким образом, вы не можете изменить это с уверенностью.

Однако если вы ограничите пространство поиска, например, обычными паролями с длиной меньше N, у вас может больше не быть свойства необратимости (поскольку число выходов MD5 намного больше, чем число строк в интересующем домене). Тогда вы можете использовать радужный стол или аналогичный для обратного хеширования.

—

bdonlan

Невозможно, по крайней мере, в разумные сроки.

Этот способ часто используется для сброса пароля. То есть вы даете им новый (случайный) пароль и отправляете его по электронной почте.

—

Мэтью Гровс

источник

Вы не можете восстановить пароль md5. (На любом языке)

Но вы можете:

дать пользователю новый.

проверьте какую-нибудь радужную таблицу, чтобы, возможно, восстановить старую.

—

Nettogrof

источник

Нет, он, должно быть, запутался в словарях MD5.

Криптографические хеши (MD5 и т. Д.) — это один из способов, и вы не сможете вернуться к исходному сообщению только с помощью дайджеста, если у вас нет какой-либо другой информации об исходном сообщении и т. Д., Которую вы не должны.

—

Роберт Грайнер

источник

Расшифровка (непосредственно получение простого текста из хешированного значения алгоритмическим способом), нет.

Однако существуют методы, которые используют так называемый радужный стол . Это вполне осуществимо, если ваши пароли хешируются без соли.

—

Синан Тайфур

источник

MD5 — это алгоритм хеширования, вы не можете вернуть значение хеш-функции.

Вы должны добавить «функцию смены пароля», где пользователь дает другой пароль, вычисляет хеш и сохраняет его как новый пароль.

—

Светлозар Ангелов

источник

Нет простого способа сделать это. Это своего рода точка хеширования пароля. 🙂

Одна вещь, которую вы должны сделать, это установить временный пароль для них вручную и отправить его.

Я не решаюсь упомянуть об этом, потому что это плохая идея (и она не гарантированно сработает в любом случае), но вы можете попробовать поискать хэш в радужной таблице, такой как milw0rm, чтобы посмотреть, сможете ли вы восстановить старый пароль таким способом.![]()

—

Билл Ящерица

источник

Посмотрите все остальные ответы здесь о том, как и почему это необратимо и почему вы не захотите.

Для полноты, однако, есть радужные таблицы, на которых вы можете посмотреть возможные совпадения. Нет никакой гарантии, что ответ в радужной таблице будет исходным паролем, выбранным вашим пользователем, что сильно их запутает.

Кроме того, это не будет работать для соленых хэшей. Соление рекомендуется многими экспертами по безопасности.

—

Дина

источник

Не существует способа «обращения» хеш-функции с точки зрения нахождения для нее обратной функции. Как упоминалось ранее, в этом вся суть хэш-функции. Он не должен быть обратимым и должен обеспечивать быстрое вычисление значения хеш-функции. Таким образом, единственный способ найти входную строку, которая дает заданное значение хеш-функции, — это попробовать все возможные комбинации. По этой причине это называется атака грубой силой.

Как упоминалось ранее, в этом вся суть хэш-функции. Он не должен быть обратимым и должен обеспечивать быстрое вычисление значения хеш-функции. Таким образом, единственный способ найти входную строку, которая дает заданное значение хеш-функции, — это попробовать все возможные комбинации. По этой причине это называется атака грубой силой.

Испытание всех возможных комбинаций занимает много времени, и это также причина, по которой хеш-значения используются для хранения паролей относительно безопасным способом. Если злоумышленник может получить доступ к вашей базе данных со всеми паролями пользователей внутри, вы проиграете в любом случае. Если у вас есть хеш-значения и (идеалистически говоря) надежные пароли, будет намного сложнее извлечь пароли из хеш-значений для злоумышленника.

Хранение хеш-значений также не является проблемой производительности, поскольку вычисление хеш-значения происходит относительно быстро. Поэтому большинство систем вычисляют хеш-значение пароля, введенного пользователем (это быстро), а затем сравнивают его с сохраненным хеш-значением в своей пользовательской базе данных.

—

Kage

источник

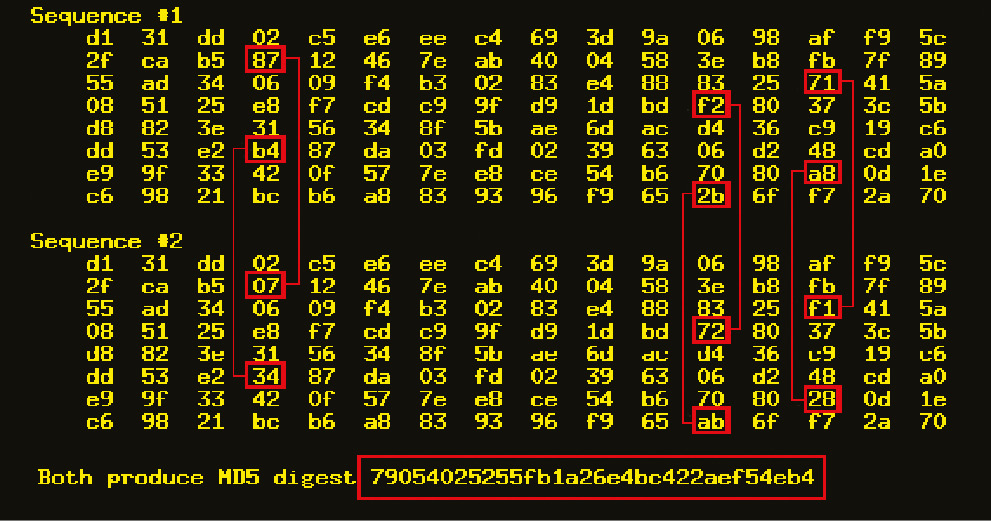

MD5 считается поврежденным не потому, что вы можете вернуть исходный контент из хеша, а потому, что с работой вы можете создать два сообщения, которые хешируют в один и тот же хеш.

Вы не можете снять хеш с MD5.

—

Нед Бэтчелдер

источник

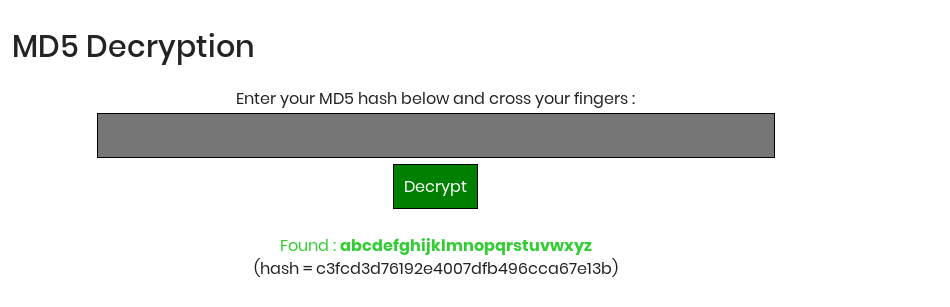

Вы можете найти онлайн-инструменты, которые используют словарь для извлечения исходного сообщения.

В некоторых случаях метод словаря может быть просто бесполезным:

- если сообщение хешируется с использованием сообщения SALT

- если сообщение является хешем более одного раза

Например, вот один онлайн-инструмент для расшифровки MD5 .

—

davitz38

источник

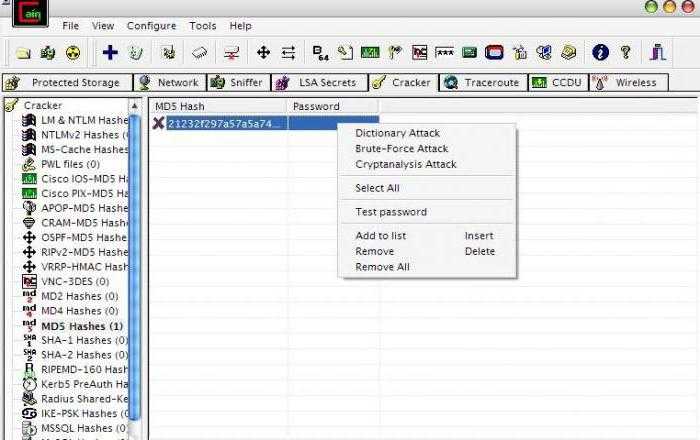

Единственная вещь, которая может работать — это (если мы упомянем, что пароли просто хешируются, без добавления какой-либо соли для предотвращения повторных атак, если это так, вы должны знать соль), кстати, получить инструмент атаки по словарю , файлы из многих слов, чисел и т. д. затем создают две строки, одна строка — слово, число (в словаре), другая — хэш слова, и сравнивает хэши, если совпадения у вас получаются …

Это единственный способ, не вдаваясь в криптоанализ.

—

Беркай

источник

Да, именно то, что вы просите, возможно. Невозможно «расшифровать» пароль MD5 без помощи, но можно повторно зашифровать пароль MD5 в другой алгоритм, но не все сразу.

Что вы делаете, так это организуете, чтобы ваши пользователи могли войти в вашу новую систему, используя старый пароль MD5. В тот момент, когда они входят в систему, они дали вашей программе входа в систему нехэшированную версию пароля, который, как вы доказываете, совпадает с имеющимся у вас хешем MD5. Затем вы можете преобразовать этот хэшированный пароль в ваш новый алгоритм хэширования.

Очевидно, что это расширенный процесс, потому что вы должны ждать, пока ваши пользователи сообщат вам, что такое пароли, но это работает.

(NB: семь лет спустя, ну, надеюсь, кто-то найдет это полезным)

—

user3710044

источник

Нет, это невозможно сделать. Либо вы можете использовать словарь, либо вы можете попробовать хэшировать разные значения, пока не получите хеш, который вы ищете. Но это не может быть «расшифровано».

Но это не может быть «расшифровано».

—

Vilx-

источник

У MD5 есть свои недостатки (см. Википедия ), поэтому есть несколько проектов, которые пытаются предварительно вычислить Хеши. Википедия также намекает на некоторые из этих проектов. Тот, кого я знаю (и уважаю) — это ophrack. Вы не можете сказать пользователю его собственный пароль, но вы можете сказать ему пароль, который работает. Но я думаю: просто напиши мне новый пароль на случай, если они забудут.

—

дюжина

источник

Алгоритм хеширования MD5 не является обратимым, поэтому декодирование MD5 невозможно, но некоторые веб-сайты имеют большой набор паролей, поэтому вы можете попробовать онлайн для декодирования хеша MD5.

Попробуйте онлайн:

MD5 расшифровывать

md5online

md5decrypter

—

Гириш Патидар

источник

Теоретически невозможно расшифровать хеш-значение, но у вас есть несколько грязных приемов для возврата исходного простого текста.

- Брутфорсинг : все алгоритмы компьютерной безопасности подвергаются брутфорсингу . Основываясь на этой идее, в современном графическом процессоре используется идея параллельного программирования, с помощью которого он может вернуть простой текст, массово используя его с помощью любого графического процессора. Этот инструмент hashcat делает эту работу. В прошлый раз, когда я проверял версию cuda , я смог перебрать 7-буквенный длинный символ за шесть минут.

- Поиск в Интернете : просто скопируйте и вставьте хеш в Google и посмотрите, сможете ли вы найти соответствующий открытый текст там.

Это не решение, когда вы что-то тестируете, но это определенно стоит попробовать. Некоторые сайты поддерживают хэш почти для всех слов в словаре.

Это не решение, когда вы что-то тестируете, но это определенно стоит попробовать. Некоторые сайты поддерживают хэш почти для всех слов в словаре.

—

vikkyhacks

источник

Нет, отменить хеш-функцию, такую как MD5, невозможно: учитывая выходное хеш-значение невозможно найти входное сообщение, если не известно достаточно информации о входном сообщении.

Расшифровка не является функцией, которая определена для хэш-функции; шифрование и дешифрование являются функциями шифра, такого как AES в режиме CBC; хэш-функции не шифруют и не дешифруют . Хеш-функции используются для переваривания входного сообщения. Как следует из названия, обратного алгоритма по конструкции не существует .

MD5 был разработан как криптографически безопасная односторонняя хеш-функция. Теперь легко генерировать коллизии для MD5 — даже если большая часть входного сообщения предварительно определена. Таким образом, MD5 официально сломан, и MD5 больше не должен рассматриваться как криптографически безопасный хеш. Однако все еще невозможно найти входное сообщение, которое приводит к хеш-значению: найдите X, когда известен только H (X) (и у X нет предварительно вычисленной структуры с хотя бы одним 128-байтовым блоком предварительно вычисленных данных) , Нет никаких известных изображений до MD5.

Теперь легко генерировать коллизии для MD5 — даже если большая часть входного сообщения предварительно определена. Таким образом, MD5 официально сломан, и MD5 больше не должен рассматриваться как криптографически безопасный хеш. Однако все еще невозможно найти входное сообщение, которое приводит к хеш-значению: найдите X, когда известен только H (X) (и у X нет предварительно вычисленной структуры с хотя бы одним 128-байтовым блоком предварительно вычисленных данных) , Нет никаких известных изображений до MD5.

Как правило, также можно угадывать пароли, используя атаки методом грубой силы или (расширенными) словарями, сравнивать базы данных или пытаться найти хэши паролей в так называемых радужных таблицах. Если совпадение найдено, то с вычислительной точки зрения, что входные данные были найдены. Хеш-функции также защищены от коллизионных атак: обнаружение X'так, что H(X') = H(X)дано H(X). Таким образом, если Xнайдено, то с вычислительной точки зрения это действительно входное сообщение. В противном случае вы бы в конце концов осуществили атаку столкновением. Радужные таблицы могут быть использованы для ускорения атак, и существуют специальные интернет-ресурсы, которые помогут вам найти пароль с определенным хешем.

В противном случае вы бы в конце концов осуществили атаку столкновением. Радужные таблицы могут быть использованы для ускорения атак, и существуют специальные интернет-ресурсы, которые помогут вам найти пароль с определенным хешем.

Конечно, возможно повторно использовать значение хешаH(X) для проверки паролей, которые были сгенерированы в других системах. Единственное, что должна сделать принимающая система — это сохранить результат детерминированной функции, Fкоторая принимает в H(X)качестве входных данных. Когда Xдается системе, то H(X)и, следовательно, Fмогут быть пересчитаны и результаты могут быть сопоставлены. Другими словами, не требуется расшифровывать значение хеша, чтобы просто проверить правильность пароля, и вы все равно можете сохранить хеш как другое значение.

Вместо MD5 важно использовать хэш пароля или PBKDF (функция получения ключа на основе пароля). Такая функция определяет, как использовать соль вместе с хешем. Таким образом, идентичные хэши не будут генерироваться для идентичных паролей (от других пользователей или из других баз данных). По этой причине хэши паролей также не позволяют использовать радужные таблицы, пока соль достаточно велика и правильно рандомизирована.

Такая функция определяет, как использовать соль вместе с хешем. Таким образом, идентичные хэши не будут генерироваться для идентичных паролей (от других пользователей или из других баз данных). По этой причине хэши паролей также не позволяют использовать радужные таблицы, пока соль достаточно велика и правильно рандомизирована.

Хеши паролей также содержат рабочий фактор (иногда настраиваемый с использованием счетчика итераций ), который может значительно замедлить атаки, которые пытаются найти пароль с учетом значения соли и хеша. Это важно, так как база данных с солями и хэш-значениями может быть украдена. Наконец, хеш-пароль также может быть слишком жестким, поэтому для его вычисления требуется значительный объем памяти. Это делает невозможным использование специального оборудования (GPU, ASIC, FPGA и т. Д.), Чтобы злоумышленник мог ускорить поиск. Другие входные данные или параметры конфигурации, такие как перец или степень распараллеливания, также могут быть доступны для хэша пароля.

Тем не менее, он по-прежнему позволяет кому-либо проверять указанный пароль, H(X)даже если H(X)это хеш пароля. Хеши паролей по-прежнему детерминированы, поэтому, если кто-либо знает все входные данные и сам алгоритм хеширования, Xего можно использовать для вычисления H(X)и, опять же, результаты можно сравнивать.

Обычно используются хэши паролей bcrypt , scrypt и PBKDF2 . Существует также Argon2 в различных формах, который является победителем недавнего конкурса хэширования паролей. Здесь, на CrackStation, есть хорошее сообщение в блоге о том , как правильно защитить пароль.

Возможно, злоумышленники не смогут выполнить вычисление хеша, чтобы убедиться, что пароль правильный. Для этого перец может быть использован в качестве ввода хеша пароля. Альтернативно, значение хеш-функции, конечно, может быть зашифровано с использованием шифра, такого как AES, и режима работы, такого как CBC или GCM. Однако это требует хранения секрета / ключа независимо и с более высокими требованиями к доступу, чем хэш пароля.

Однако это требует хранения секрета / ключа независимо и с более высокими требованиями к доступу, чем хэш пароля.

—

Мартен Бодевес

источник

MD5 — криптографическая (односторонняя) хеш-функция, поэтому прямого способа ее декодирования нет. Вся цель криптографической хеш-функции в том, что вы не можете отменить ее.

Одна вещь, которую вы можете сделать, это стратегия грубой силы, где вы угадываете то, что было хэшировано, затем хешируете его с помощью той же функции и смотрите, соответствует ли оно. Если хешированные данные не очень легко угадать, это может занять много времени.

—

Аджанян Прадип

источник

Пока невозможно ввести хеш-пароль в алгоритм и вернуть пароль в виде простого текста, потому что хеширование — это односторонняя вещь. Но то, что люди сделали, — это сгенерировали хеш-коды и сохранили их в большой таблице, чтобы при вводе определенного хеш-кода он проверял таблицу на соответствие паролю и возвращал этот пароль вам. Примером сайта, который делает это, является http://www.md5online.org/ . Современная система хранения паролей противостоит этому с помощью алгоритма посола, так что при вводе одного и того же пароля в поле пароля во время регистрации генерируются разные хэши.

Но то, что люди сделали, — это сгенерировали хеш-коды и сохранили их в большой таблице, чтобы при вводе определенного хеш-кода он проверял таблицу на соответствие паролю и возвращал этот пароль вам. Примером сайта, который делает это, является http://www.md5online.org/ . Современная система хранения паролей противостоит этому с помощью алгоритма посола, так что при вводе одного и того же пароля в поле пароля во время регистрации генерируются разные хэши.

—

oziomajnr

источник

Нет, вы не можете расшифровать / перевернуть md5, так как это односторонняя хеш-функция, пока вы не найдете обширные уязвимости в MD5. Другой способ заключается в том, что некоторые веб-сайты имеют большой набор паролей базы данных, поэтому вы можете попробовать в сети декодировать вашу хеш-строку MD5 или SHA1. Я пробовал веб-сайт, такой как http://www. mycodemyway.com/encrypt-and-decrypt/md5, и он отлично работает для меня, но это полностью зависит от вашего хэша, если этот хеш хранится в этой базе данных, тогда вы можете получить фактическую строку ,

mycodemyway.com/encrypt-and-decrypt/md5, и он отлично работает для меня, но это полностью зависит от вашего хэша, если этот хеш хранится в этой базе данных, тогда вы можете получить фактическую строку ,

—

Рафи Ахмад

источник

Используя наш сайт, вы подтверждаете, что прочитали и поняли нашу Политику в отношении файлов cookie и Политику конфиденциальности.

Licensed under cc by-sa 3.0 with attribution required.

Декодер хешей sha256, одного из последних алгоритмов, где он используется, как найти и расшифровать хеш sha256 онлайн, сервисы online decode

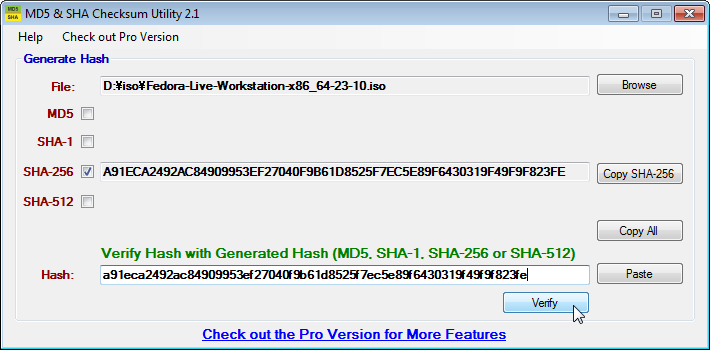

SHA256 является одной из последующих хеш-функций для SHA-1 (которую также называют SHA-2) и является одним из самых мощных из доступных алгоритмов хеширования. SHA-256 не намного сложнее в коде, чем SHA-1, и еще ни разу не был скомпрометирован.

SHA-256 не намного сложнее в коде, чем SHA-1, и еще ни разу не был скомпрометирован.

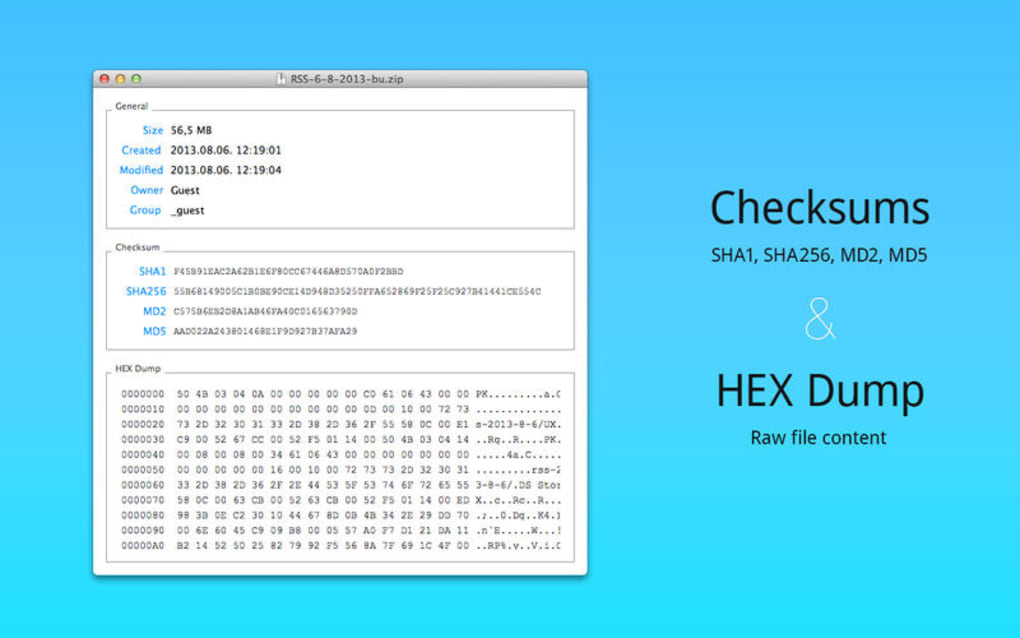

Криптографический хеш (иногда называемый дайджест) является своего рода подписью (отпечатком) для текста или файла с данными. SHA-256 генерирует почти уникальную 256-битную (32-байтовую) подпись для текста.

Где используется SHA256Этот алгоритм широко используется в различных программных комплексах и веб-приложениях связанных с хранением и защитой чувствительной информации.

SHA-256 используется при установке соединения по протоколу SSL, который стал особенно популярным в последнее время.

Также, алгоритм SHA256 используется как технология для майнинга криптовалют, таких как Bitcoin и его форки, а также многих других альткойнов.

Подробнее об алгоритме SHA256 можно прочитать в нашей статье.

Дешифратор sha256Уникальность хеша — одно из его ключевых свойств, определяющее криптостойкость системы шифрования.

Дело в том, что число вариантов возможных паролей теоретически бесконечно, а вот число hash всегда конечное, хоть и очень большое. Дайджесты любой хеш-функции будут уникальны лишь до определенной степени.

Дайджесты любой хеш-функции будут уникальны лишь до определенной степени.

Степени двойки, если быть точным. К примеру, алгоритм CRC32 дает множество всего из 232 вариантов, и в нем трудно избежать повторений. Большинство других функций использует дайджесты длиной 128 или 160 бит, что резко увеличивает число уникальных хешей — до 2’28 и 2160 соответственно.

Совпадение хешей от разных исходных данных (в том числе паролей) называют коллизией. Она может быть случайной (встречается на больших объемах данных) или псевдослучайной — используемой в целях атаки. На эффекте коллизии основан взлом разных криптографических систем — в частности, протоколов авторизации. Все они сначала считают hash от введенного пароля или ключа, а затем передают этот дайджест для сравнения, часто примешивая к нему на каком-то этапе порцию псевдослучайных данных, или используют дополнительные алгоритмы шифрования для усиления защиты. Сами пароли нигде не сохраняются: передаются и сравниваются только их дайджесты. Здесь важно то, что после хеширования абсолютно любых паролей одной и той же функцией на выходе всегда получится дайджест одинакового и заранее известного размера.

Здесь важно то, что после хеширования абсолютно любых паролей одной и той же функцией на выходе всегда получится дайджест одинакового и заранее известного размера.

Провести обратное преобразование и получить пароль непосредственно из хеша невозможно в принципе, даже если очистить его от соли, поскольку хеширование — это однонаправленная функция. Глядя на полученный дайджест, нельзя понять ни объем исходных данных, ни их тип.

Однако можно решить сходную задачу: сгенерировать пароль с таким же hash. Из-за эффекта коллизии задача упрощается: возможно, ты никогда не узнаешь настоящий пароль, но найдешь совершенно другой, дающий после хеширования по этому же алгоритму требуемый дайджест.

Методы оптимизации расчетов появляются буквально каждый год. Ими занимаются команды HashClash, Distributed Rainbow Table Generator и других международных проектов криптографических вычислений. В результате на каждое короткое сочетание печатных символов или вариант из списка типичных паролей hashes уже вычислены. Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

Их можно быстро сравнить с перехваченным, пока не найдется полное совпадение.

Раньше на это требовались недели или месяцы процессорного времени, которые в последние годы удалось сократить до нескольких часов благодаря многоядерным процессорам и перебору в программах с поддержкой CUDA и OpenCL. Админы нагружают расчетами таблиц серверы во время простоя, а кто-то арендует виртуальный кластер в Amazon ЕС2.

Поиск хеша гугломДалеко не все сервисы готовы предоставить услугу поиска паролей по хешам бесплатно. Где-то требуется регистрация и крутится тонна рекламы, а на многих сайтах можно встретить и объявления об услуге платного взлома. Часть из них действительно использует мощные кластеры и загружает их, ставя присланные хеши в очередь заданий, но есть и обычные пройдохи. Они выполняют бесплатный поиск за деньги, пользуясь неосведомленностью потенциальных клиентов.

Вместо того чтобы рекламировать здесь честные сервисы, предлагается использовать другой подход — находить пары hash — пароль в популярных поисковых системах. Их роботы-пауки ежедневно прочесывают веб и собирают новые данные, среди которых есть и свежие записи из радужных таблиц.

Их роботы-пауки ежедневно прочесывают веб и собирают новые данные, среди которых есть и свежие записи из радужных таблиц.

Поэтому для начала просто напишите хеш в поисковой строке Google. Если ему соответствует какой-то словарный пароль, то он (как правило) отобразится среди результатов поисковой выдачи уже на первой странице. Единичные hashes можно погуглить вручную, а большие списки будет удобнее обработать с помощью скрипта BozoCrack.

Декодирование хешей sha256 — как расшифровать (декодировать) хеш sha256 онлайнДля дешифровки хешей sha256 используются различные сервисы.

Популярные алгоритмы хеширования работают настолько быстро, что к настоящему моменту удалось составить пары hash — пароль почти для всех возможных вариантов функций с коротким дайджестом. Параллельно у функций с длиной hash от 128 бит находят недостатки в самом алгоритме или его конкретных реализациях, что сильно упрощает взлом.

В девяностых годах крайне популярным стал алгоритм MD5, написанный Рональдом Ривестом. Он стал широко применяться при авторизации пользователей на сайтах и при подключении к серверам клиентских приложений. Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Он стал широко применяться при авторизации пользователей на сайтах и при подключении к серверам клиентских приложений. Однако его дальнейшее изучение показало, что алгоритм недостаточно надежен. В частности, он уязвим к атакам по типу псевдослучайной коллизии. Иными словами, возможно преднамеренное создание другой последовательности данных, хеш которой будет в точности соответствовать известному.

Поскольку дайджесты сообщений широко применяются в криптографии, на практике использование алгоритма MD5 сегодня приводит к серьезным проблемам. Например, с помощью такой атаки можно подделать цифровой сертификат х.509. В том числе возможна подделка сертификата SSL, позволяющая злоумышленнику выдавать свой фейк за доверенный корневой сертификат (СА). Более того, в большинстве наборов доверенных сертификатов легко найти те, которые по-прежнему используют алгоритм MD5 для подписи. Поэтому существует уязвимость всей инфраструктуры открытых ключей (PKI) для таких атак.

Изнурительную атаку перебором устраивать придется только в случае действительно сложных ключей (состоящих из большого набора случайных символов) и для хеш-функций с дайджестами большой длины (от 160 бит), у которых пока не нашли серьезных недостатков. Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайн-сервисов.

Огромная масса коротких и словарных паролей сегодня вскрывается за пару секунд с помощью онлайн-сервисов.

Рассмотрим сервисы для расшифровки хешей онлайн:

HashKillerПроект «Убийца хешей» существует уже почти восемь лет. Он помогает вскрыть дайджесты MD5, SHA-160 и NTLM. Текущее количество известных пар составляет 43,7 миллиона. На сайт можно загружать сразу несколько hashes для параллельного анализа. Пароли, содержащие кириллицу и символы других алфавитов, кроме английского, иногда находятся, но отображаются в неверной кодировке. Еще здесь проводится постоянный конкурс взлома паролей по их хешам и доступны утилиты для облегчения этой задачи — например, программы для объединения списков паролей, их переформатирования и устранения повторов.

Hash Killer не дружит с кириллицей, но знает кириллические ключи.

«Убийца хешей» нашел три пароля из пяти за пол секунды.

Поддерживает работу с хешами практически всех реально используемых типов. LM, NTLM, MySQL 4.1+, MD2/4/5 + MD5-half, SHA-160/224/256/384/512, ripeMD160 и Whirlpool. За один раз можно загрузить для анализа до десяти хешей. Поиск проводится по индексированной базе. Для MD5 ее объем составляет 15 миллионов пар (около 190 Гб) и еще примерно по 1,5 миллиона для каждой другой хеш-функции.

По уверениям создателей в базу включены из Англоязычной версии Википедии и большинство популярных паролей, собранных из общедоступных списков. Среди них есть и хитрые варианты со сменой регистра, литспиком, повтором символов, зеркалированием и прочими трюками. Однако случайные пароли даже из пяти символов становятся проблемой — в моем тесте половина из них не была найдена даже по LM-hash.

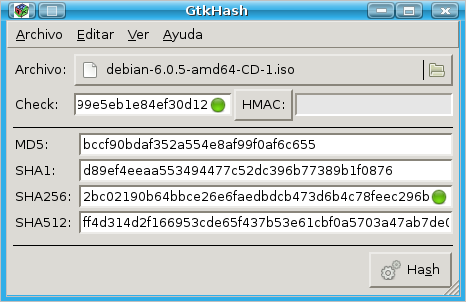

CloudCrackerБесплатный сервис мгновенного поиска паролей по hash MD5 и SHA-1. Тип дайджеста определяется автоматически по его длине.

Пока CloudCracker находит соответствия только hashes некоторых английских слов и распространенных ключей, вроде admin123. Даже короткие пароли из случайных наборов символов типа D358 он не восстанавливает по дайджесту MD5.

MD5DecodeСервис MD5Decode содержит базу ключей, для которых известны значения MD5. Он также показывает все остальные хеши, соответствующие найденному паролю: MD2, MD4, SHA (160-512), RIPEMD (128-320), Whirlpool-128, Tiger (128-192 в 3-4 прохода), Snefru-256, GOST, Adler-32, CRC32, CRC32b, FNV (132/164), JOAAT 8, HAVAL (128-256 в 3-5 проходов).

Если число проходов не указано, то функция вычисляет хеш в один проход. Собственного поиска на сайте пока нет, но пароль или его hash можно написать прямо в адресной строке браузера, добавив его после адреса сайта и префикса /encrypt/.

MD5DecryptПроект с говорящим названием MD5Decrypt тоже позволяет найти соответствие только между паролем и его хешем MD5. Зато у него есть собственная база из 10 миллионов пар и автоматический поиск по 23 базам дружественных сайтов. Также на сайте имеется hash-калькулятор для расчета дайджестов от введенного сообщения по алгоритмам MD4, MD5 и SHA-1.

Зато у него есть собственная база из 10 миллионов пар и автоматический поиск по 23 базам дружественных сайтов. Также на сайте имеется hash-калькулятор для расчета дайджестов от введенного сообщения по алгоритмам MD4, MD5 и SHA-1.

MD5Decrypt находит составные словарные пароли, но хеши на анализ принимает только по одному.

MD5LabЕще один сайт, MD5Lab получил хостинг у CloudFare в Сан-Франциско. Искать по нему пока неудобно, хотя база растет довольно быстро. Просто возьмите на заметку.

Строго говоря, к hash-функциям в криптографии предъявляются более высокие требования, чем к контрольным суммам на основе циклического кода. Однако эти понятия на практике часто используют как синонимы.

Универсальный подход дехешера sha256Среди десятка hash-функций наиболее популярны MD5 и SHA-1, но точно такой же подход применим и к другим алгоритмам. К примеру, файл реестра SAM в ОС семейства Windows по умолчанию хранит два дайджеста каждого пароля: LM-хеш (устаревший тип на основе алгоритма DES) и NT-хеш (создается путем преобразования юникодной записи пароля по алгоритму MD4). Длина обоих хешей одинакова (128 бит), но стойкость LM значительно ниже из-за множества упрощений алгоритма.

Длина обоих хешей одинакова (128 бит), но стойкость LM значительно ниже из-за множества упрощений алгоритма.

Постепенно оба типа хешей вытесняются более надежными вариантами авторизации, но многие эту старую схему используют в исходном виде до сих пор. Скопировав файл SAM и расшифровав его системным ключом из файла SYSTEM, атакующий получает список локальных учетных записей и сохраненных для них контрольных значений — хешей.

Далее взломщик может найти последовательность символов, которая соответствует хешу администратора. Так он получит полный доступ к ОС и оставит в ней меньше следов, чем при грубом взломе с помощью банального сброса ключа. Напоминаю, что из-за эффекта коллизии подходящий пароль не обязательно будет таким же, как у реального владельца компьютера, но для Windows разницы между ними не будет вовсе. Как пела группа Bad Religion, «Cause to you I’m just a number and a clever screen name».

Аналогичная проблема существует и в других системах авторизации. Например, в протоколах WPA/WPA2, широко используемых при создании защищенного подключения по Wi-Fi. При соединении между беспроводным устройством и точкой доступа происходит стандартный обмен начальными данными, включающими в себя handshake. Во время «рукопожатия» пароль в открытом виде не передается, но в эфир отправляется ключ, основанный на хеш-функции. Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера адаптер Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

При соединении между беспроводным устройством и точкой доступа происходит стандартный обмен начальными данными, включающими в себя handshake. Во время «рукопожатия» пароль в открытом виде не передается, но в эфир отправляется ключ, основанный на хеш-функции. Нужные пакеты можно перехватить, переключив с помощью модифицированного драйвера адаптер Wi-Fi в режим мониторинга. Более того, в ряде случаев можно не ждать момента следующего подключения, а инициализировать эту процедуру принудительно, отправив широковещательный запрос deauth всем подключенным клиентам. Уже в следующую секунду они попытаются восстановить связь и начнут серию «рукопожатий».

Сохранив файл или файлы с хендшейком, можно выделить из них hash пароля и либо узнать сам пароль, либо найти какой-то другой, который точка доступа примет точно так же. Многие онлайн-сервисы предлагают провести анализ не только чистого хеша, но и файла с записанным хендшейком. Обычно требуется указать файл рсар и SSID выбранной точки доступа, так как ее идентификатор используется при формировании ключа PSK.

В данной статье подробно рассмотрели различные способы расшифровки алгоритма sha256, а также посоветовали сервисы для расшифровки хешей онлайн. Уверены, наша статья была информативной и полезной.

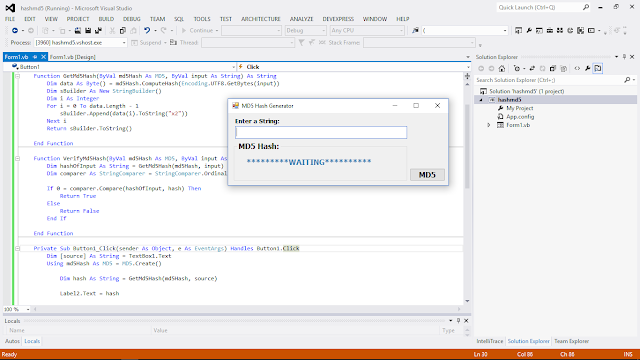

Генератор хэшей MD5

Генератор хэшей MD5Шифрование или дешифрование сообщений электронной почты. Шифрование и дешифрование онлайн. Кодировать или декодировать строку.

Кодировать источник PHP онлайн. Шифровать текстовые файлы. Шифрование почты. Шифрование почты. Шифрование электронной почты. HTML и PHP-шифрование. Битовое шифрование. Шифрование напряжения. Защита авторских прав. Шифрование электронной почты относится к шифрованию и часто к аутентификации сообщений электронной почты, что может быть сделано для защиты содержимого. Надежное шифрование электронной почты. Кодировать PHP-скрипт. Декодер Windows. Программа шифрования электронной почты. Шифрование электронной почты в Интернете. Хостинговое решение. Анти спам бесплатно. Взломщик паролей iPad. Бесплатное программное обеспечение для шифрования USB. Иногда вам нужна дополнительная защита для вашей электронной почты, чтобы защитить ее от нежелательных глаз. Программное обеспечение для шифрования электронной почты. Шифровать онлайн. Шифрование электронной почты Outlook.Расшифровка строки. Помогите защитить свою учетную запись и компьютер. Зашифрованный обмен электронной почтой. CBC-шифрование. Зашифровать или расшифровать: FERON-74, GILA7, HAZZ-15, MEGAN-35, OKTO3, TIGO-3FX, AER-256, ARMON-64, ATOM-128, BASE-64, ESAB-46, EZIP-64, TRIPO- 5, ZARA-128, HINDIA-4X, KOREX-3S, АРАБИКА-2RS, CHINZO-72C, JAPOO-C2S, ZONG22.

Анти спам бесплатно. Взломщик паролей iPad. Бесплатное программное обеспечение для шифрования USB. Иногда вам нужна дополнительная защита для вашей электронной почты, чтобы защитить ее от нежелательных глаз. Программное обеспечение для шифрования электронной почты. Шифровать онлайн. Шифрование электронной почты Outlook.Расшифровка строки. Помогите защитить свою учетную запись и компьютер. Зашифрованный обмен электронной почтой. CBC-шифрование. Зашифровать или расшифровать: FERON-74, GILA7, HAZZ-15, MEGAN-35, OKTO3, TIGO-3FX, AER-256, ARMON-64, ATOM-128, BASE-64, ESAB-46, EZIP-64, TRIPO- 5, ZARA-128, HINDIA-4X, KOREX-3S, АРАБИКА-2RS, CHINZO-72C, JAPOO-C2S, ZONG22.

| |||

| Преобразование строк | ||||||||||

| ||||||||||

| Популярные шифровальщики и конвертация | ||||||||||

| ||||||||||

| Быстрое шифрование (кодирование/шифрование или декодирование/дешифрование) | ||||||||||

| ||||||||||

| Надежные шифраторы (кодирование/шифрование или декодирование/дешифрование) | ||||||||||

| ||||||||||

Уникальный генератор хэшей от Crypo. com com | ||||||||||

| ||||||||||

| Генератор хэшей (вычисление значения) | ||||||||||

| ||||||||||

| Генератор уникальных паролей | ||||||||||

| ||||||||||

| Генератор строк паролей | ||||||||||

| ||||||||||

| Мощный генератор парольной фразы | ||||||||||

|

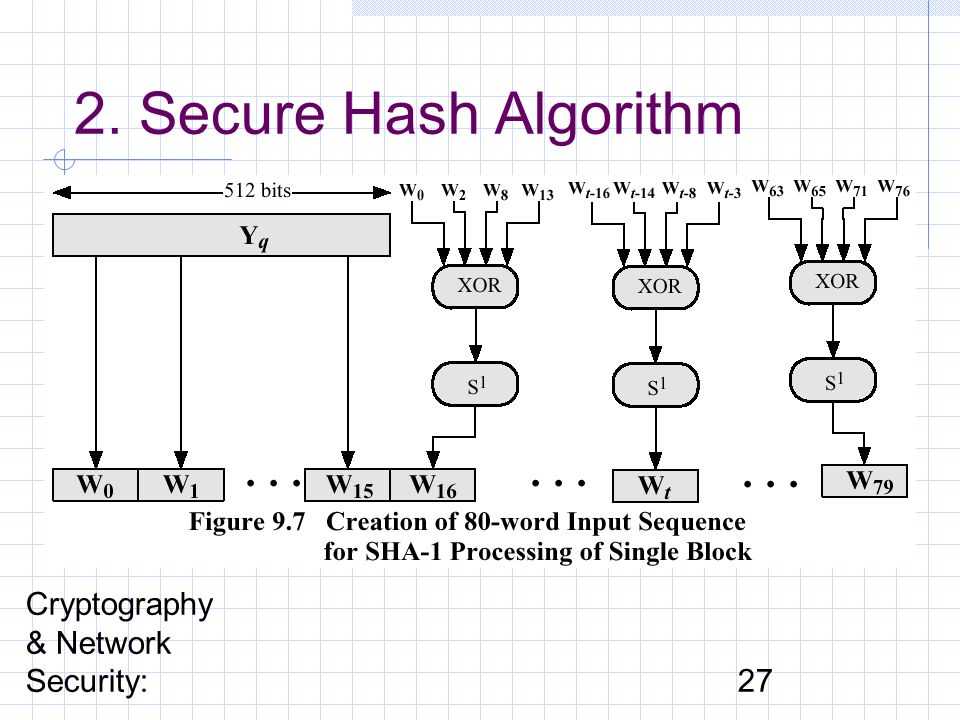

Криптография — типы и алгоритмы (шифрование и дешифрование MD5)

Криптография — это инструмент для защиты информации в наших компьютерных системах. Искусство защиты информации путем шифрования в нечитаемом формате, называемом зашифрованным текстом. Только те, у кого есть секретный ключ, могут расшифровать сообщение в исходный текст.

Искусство защиты информации путем шифрования в нечитаемом формате, называемом зашифрованным текстом. Только те, у кого есть секретный ключ, могут расшифровать сообщение в исходный текст.

Зашифрованные сообщения иногда могут быть взломаны с помощью криптоанализа, также называемого взломом кода. Криптографические системы можно разделить на системы с симметричным ключом и с открытым ключом.

- В системах с симметричным ключом используется один ключ, который есть как у отправителя, так и у получателя.

- В системах с открытым ключом используются два ключа: открытый ключ, известный всем, и закрытый ключ, который использует только получатель сообщений.

Криптография не только защищает данные от кражи, но также может использоваться для аутентификации пользователей. Обычно для достижения этих целей используются 3 типа криптографических схем: криптография с секретным ключом, криптография с открытым ключом и хеш-функции. Во всех случаях исходные незашифрованные данные называются открытым текстом. Он зашифрован в зашифрованный текст, который обычно расшифровывается в пригодный для использования открытый текст.

Во всех случаях исходные незашифрованные данные называются открытым текстом. Он зашифрован в зашифрованный текст, который обычно расшифровывается в пригодный для использования открытый текст.

Рекомендуем прочитать: от А до Я — Сокращения и термины, связанные с сетевой безопасностью

Типы криптографических алгоритмовСуществует несколько способов классификации криптографических алгоритмов. Таким образом, в основном мы использовали 3 типа алгоритмов:

- Криптография с секретным ключом (SKC)

- Криптография с открытым ключом (PKC)

- Хэш-функции

1. Криптография с секретным ключом

В этом методе для шифрования и дешифрования используется только один ключ. Здесь отправитель использует ключ для шифрования открытого текста и отправляет зашифрованный текст обратно получателю.

Получатель применяет тот же ключ для расшифровки сообщения и восстановления открытого текста. Поскольку для обеих функций используется один ключ, криптография с секретным ключом также называется симметричным шифрованием.

Поскольку для обеих функций используется один ключ, криптография с секретным ключом также называется симметричным шифрованием.

2. Криптография с открытым ключом

Это наиболее значительное новое достижение в области криптографии. Общий PKC использует два ключа, которые связаны между собой, хотя знание одного ключа не позволяет кому-либо легко определить другой ключ.

Один ключ используется для шифрования открытого текста, а другой ключ используется для расшифровки зашифрованного текста, поэтому этот подход также называется асимметричной криптографией.

3. Хеш-функции

Алгоритмы, также называемые дайджестами сообщений или односторонним шифрованием, в некотором смысле не используют ключ.

Вместо этого вычисляется хеш-значение фиксированной длины на основе открытого текста, что делает невозможным его восстановление. Обычно они используются для предоставления цифрового отпечатка содержимого файла.

Они также широко используются многими операционными системами для шифрования паролей. Таким образом, хеш-функции обеспечивают меру целостности файла.

Таким образом, хеш-функции обеспечивают меру целостности файла.

Конечно, существует широкий спектр используемых криптографических алгоритмов, а именно:

1. DES (Стандарт шифрования данных)

Работает с 64-битными блоками данных, используя 56-битный ключ. Это система с «закрытым ключом».

2. RSA (Ривест, Шамир и Адлеман)

RSA — это система с открытым ключом, разработанная Ривестом, Шамиром и Адлеманом.

3. ХЭШ

Алгоритм хэширования используется для вычисления сжатого представления сообщения/файла фиксированной длины. Это иногда называют «дайджестом сообщения» или «отпечатком пальца».

4. MD5 (Дайджест сообщения)

MD5 — это 128-битная функция дайджеста сообщения. Он был разработан Роном Ривестом.

5. AES (расширенный стандарт шифрования)

Это расширенный стандарт шифрования, использующий блочный шифр Rijndael, утвержденный NIST.

6. ША-1

SHA-1 — это алгоритм хеширования, аналогичный по структуре MD5, но производящий дайджест размером 160 бит (20 байт). Из-за большого размера дайджеста маловероятно, что два разных сообщения будут иметь один и тот же дайджест сообщения SHA-1.

7. HMAC

HMAC — это метод хеширования, использующий ключ в сочетании с таким алгоритмом, как MD5 или SHA-1. Таким образом, можно обратиться к HMAC-MD5 и HMAC-SHA1.

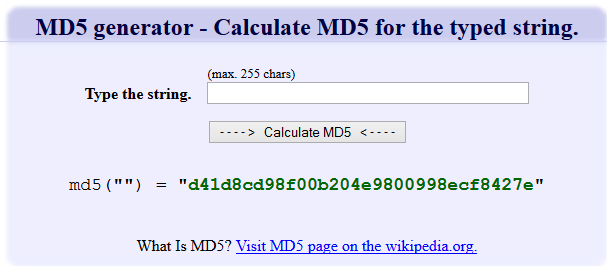

Введение в алгоритм MD5Алгоритмы хеширования MD5 широко используются владельцами веб-сайтов. MD5 был разработан Роном Ривестом в 1991, чтобы заменить более раннюю хэш-функцию MD4. Это не похоже на обычное шифрование. Обычно мы шифруем исходный текст в зашифрованный текст, а затем расшифровываем зашифрованный текст в обычный текст.

Читайте также: 20 советов и приемов, которые сделают ваш сайт WordPress более оптимизированным для SEO

Мы можем назвать MD5 как « Одностороннее шифрование » Исходный текст преобразуется в 128-битный хэш-код (зашифрованная форма).

Учтите, что мой исходный текст — «techhyme».

Он будет преобразован в

98a064d4de4f94a52c4828feeaa480e6

ХЕШИ MD5:

Ниже представлен 43-байтовый ввод ASCII и соответствующий хеш MD5:

MD5 («Быстрая коричневая лиса перепрыгивает через ленивую собаку») = 9e107d9d372bb6826bd81d3542a419d6

Хэш строки нулевой длины:0689

MD5 («») = d41d8cd98f00b204e9800998ecf8427e

Как взломать MD5?

Вам не нужно писать алгоритм для взлома MD5. Существует множество веб-сайтов, на которых можно взломать MD5.

- Md5Online.org Расшифровать

- Md5Online.org Шифрование

- MD5Decrypt.net Шифрование/дешифрование

- Md5Decrypt.org

- Md5hashing.net Обратный поиск Md5

- Dcode.fr Md5 Декодер/Кодер

- Cmd5.org MD5 Шифрование/дешифрование

- Rankwatch.com Генератор хэшей MD5

- Hashtoolkit.com расшифровывает хэш MD5

- MD5Decrypter.

com

com - MD5Encrypter.com

Теги: Алгоритм Crack MD5, Криптография, Алгоритмы криптографии, Криптография Md5, Криптография MD5 Расшифровка, Криптография MD5 Шифрование, Криптография MD5 Веб-сайты, Криптография SHA, Типы криптографии, MD5 Декодирование Онлайн, MD5 Дешифрование Онлайн, MD5 Кодирование Онлайн, MD5 Шифрование Онлайн

Расшифровать MD5 $Wordpress

Расшифровать MD5 $Wordpress

Хай, я снова вернулся.

Я расскажу, как расшифровать пароль в виде хэша MD5 wordpress.

вот несколько примеров шифрования хэшем md5 wordpress будем ли мы расшифровывать:

$P$BDHjLCERoc8ujkcs8RZxOhcE80aV5h. : th4sweety0ne

$P$BPXNfl3mZiO7PZc4XZqFFjX7TyP7Lh. : Pabl0-saChez

: Pabl0-saChez

$P$BqilSln8PD9SBFuTx8KkaXz62aIIvV/ : m4rim4r123

$P$BnfObieGq5ygdt0OMgwbnKvFt8EFUs. : Gh0stTrac3

$P$B.RwpJQV8ANOyl19RGHhhCaYYgJyvQM1 : *12345*0a0b0c0d

Многие из моих друзей ошеломлены, когда расшифровывают хеш wordpress md5.

поэтому они тратят свою работу впустую, потому что не могут разгадать этот пароль.

Оборудование:

1. Hashcat ==> Расшифровать хэш

2. Rockyou.txt ==> Списки слов

3. Идентификатор хэша ==> чтобы увидеть режим хеширования

Здесь я использую операционную систему Kali Linux.

Первый шаг:

мы видим тип хэша, который мы будем расшифровывать. чтобы облегчить нам расшифровку.

посмотрите на картинку выше, она читается как хэш MD5 wordpress, верно?

Затем я сохраняю его в каталоге рабочего стола с именем hashMD5.txt

и список слов, который я использую, находится в каталоге /usr/share/wordlists/

Следующий шаг позволяет расшифровать хеш:

root@h3:~# hashcat -m 400 /root/Desktop/hashMD5 . txt /usr/share/wordlists/rockyou.txt

txt /usr/share/wordlists/rockyou.txt

Варианты:

-M = -Хэш-тип = num—hash-type, см. Справка ниже

400 = Md5 (Wordspres )

/root/Desktop/hashMD5.txt = path hash directory

/usr/share/wordlists/rocyou.txt = path wordlists directory

very awesome, it works

$P $BDHjLCERoc8ujkcs8RZxOhcE80aV5h. : th4sweety0ne

$P$BPXNfl3mZiO7PZc4XZqFFjX7TyP7Lh. : Pabl0-saChez

$P$BqilSln8PD9SBFuTx8KkaXz62aIIvV/ : m4rim4r123

$P$BnfObieGq5ygdt0OMgwbnKvFt8EFUs. : Gh0stTrac3

$P$B.RwpJQV8ANOyl19RGHhCaYYgJyvQM1 : *12345*0a0b0c0d

ПРИМЕЧАНИЕ. Если ваш список слов не работает, создайте его с помощью Crunch

Удачи.

Автор:

Хидэмити-Хироюки, он же [h3]

Популярные посты из этого блога

Настройка Pure-FTP на Kali Linux

FTP или протокол передачи файлов — это протокол, позволяющий передавать файлы на удаленную машину и с нее. В BackTrack по умолчанию установлен чистый FTPd. FTP работает на порту 21. Содержание: 1. Установка 2. Настройка 3. Запуск установки Pure-Ftpd # apt-get install pure-ftpd Установка выполнена успешно =)) Настройка Ftpd добавить новую группу: # groupadd ftpgroup добавить пользователя: # useradd -g ftpgroup -d /dev/null -s /etc ftpuser -g = имя или идентификатор основной группы новой учетной записи -d = домашний каталог новой учетной записи -s = оболочка входа в новую учетную запись configure хранить список пользователей : # pure-pw useradd myftp -u ftpuser -d /home/ftp/pub/myftp myftp = ваше имя пользователя ftp введите пароль. настроить файл базы данных puredb # pure-pw mkdb Следующая запись в каталог /etc/pure-ftpd/auth/ # cd /etc/pure-ftpd/auth, затем Создать жесткие ссылки по умолчанию: # ln -s . ./conf/ PureDB 60pdb затем создайте каталог /ftp # mkdir /home/ft

./conf/ PureDB 60pdb затем создайте каталог /ftp # mkdir /home/ft

Читать далее

Класс службы и устройства Bluetooth

Ниже приведены некоторые из списка служб и устройств этого класса, которые мы можем использовать для эксплуатации Bluetooth. 1. Список устройств класса Bluetooth AUDIO_VIDEO (значение: 0x00000400) COMPUTER (значение: 0x00000100) HEALTH (значение: 0x00000900) IMAGING (значение: 0x00000600) MISC (значение: 0x00000000) NETWORKING (значение: 0x00000300) 0PH0ONEXAL Значение: 0x00000200) TOY (значение: 0x00000800) UNCATEGORIZED (значение: 0x00001f00) WEARABLE (значение: 0x00000700) 2. Список услуг класса Bluetooth AUDIO (значение: 0x00200000) CAPTURE (значение: 0x00080000) 0x00002000) NETWORKING (значение: 0x00020000) OBJECT_TRANSFER (значение: 0x00100000) POSITIONING (значение: 0x00010000) RENDER (значение: 0x00040000) ТЕЛЕФОНИЯ (значение: 0x00400000) КАК..??? hciconfig = используется для настройки устройств Bluetooth. hci0 = название Bluetooth-устройства, установленного в системе.

Это не решение, когда вы что-то тестируете, но это определенно стоит попробовать. Некоторые сайты поддерживают хэш почти для всех слов в словаре.

Это не решение, когда вы что-то тестируете, но это определенно стоит попробовать. Некоторые сайты поддерживают хэш почти для всех слов в словаре.

com

com адрес

адрес