Виды угроз / VPS.house corporate blog / Habr

Безопасность виртуального сервера может быть рассмотрена только непосредственно как «информационная безопасность». Многие слышали это словосочетание, но не все понимают, что же это такое?

«Информационная безопасность» — это процесс обеспечения доступности, целостности и конфиденциальности информации.

Под «доступностью» понимается соответственно обеспечение доступа к информации. «Целостность» — это обеспечение достоверности и полноты информации. «Конфиденциальность» подразумевает под собой обеспечение доступа к информации только авторизованным пользователям.

Исходя из Ваших целей и выполняемых задач на виртуальном сервере, необходимы будут и различные меры и степени защиты, применимые по каждому из этих трех пунктов.

Для примера, если Вы используете виртуальный сервер, только как средство для серфинга в интернете, то из необходимых средств для обеспечения безопасности, в первую очередь будет использование средств антивирусной защиты, а так же соблюдение элементарных правил безопасности при работе в сети интернет.

В другом случае если у Вас размещен на сервере продающий сайт или игровой сервер, то и необходимые меры защиты будут совершенно различными.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее оптимальные средства обеспечения безопасности, для этого рассмотрим основные моменты.

Под «Угрозой» понимается потенциальная возможность тем или иным способом нарушить информационную безопасность. Попытка реализации угрозы называется

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Угрозы информационной безопасности, которые наносят наибольший ущерб

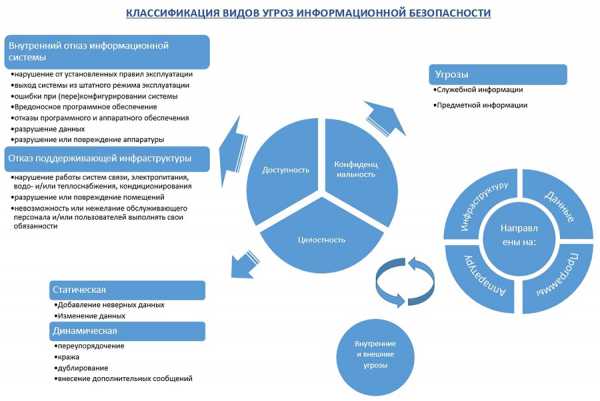

Рассмотрим ниже классификацию видов угроз по различным критериям:

- Угроза непосредственно информационной безопасности:

- Доступность

- Целостность

- Конфиденциальность

- Компоненты на которые угрозы нацелены:

- Данные

- Программы

- Аппаратура

- Поддерживающая инфраструктура

- По способу осуществления:

- Случайные или преднамеренные

- Природного или техногенного характера

- По расположению источника угрозы бывают:

- Внутренние

- Внешние

Как упоминалось в начале понятие «угроза» в разных ситуациях зачастую трактуется по-разному. И необходимые меры безопасности будут разными. Например, для подчеркнуто открытой организации угроз конфиденциальности может просто не существовать — вся информация считается общедоступной, однако в большинстве случаев нелегальный доступ представляется серьезной опасностью.

Применимо к виртуальным серверам, угрозы, которые Вам как администратору сервера, необходимо принимать во внимание это — угроза доступности, конфиденциальности и целостность данных. За возможность осуществления угроз направленных на конфиденциальность и целостность данных, не связанные с аппаратной или инфраструктурной составляющей, Вы несете прямую и самостоятельную ответственность. В том числе как и применение необходимых мер защиты, это Ваша непосредственная задача.

На угрозы направленные на уязвимости используемых Вами программ, зачастую Вы как пользователь не сможете повлиять, кроме как не использовать данные программы. Допускается использование данных программ только в случае если реализация угроз используя уязвимости этих программ, либо не целесообразна с точки зрения злоумышленника, либо не имеет для Вас как для пользователя существенных потерь.

Обеспечением необходимых мер безопасности от угроз направленных на аппаратуру, инфраструктуру или угрозы техногенного и природного характера, занимается напрямую та хостинг компания, которую Вы выбрали и в которой арендуете свои сервера. В данном случае необходимо наиболее тщательно подходить к выбору, правильно выбранная хостинг компания на должном уровне обеспечит Вам надежность аппаратной и инфраструктурной составляющей.

Вам как администратору виртуального сервера, данные виды угроз нужно принимать во внимание только в случаях при которых даже кратковременная потеря доступа или частичная или полная остановка в работоспособности сервера по вине хостинг компании могут привести к не соизмеримым проблемам или убыткам. Это случается достаточно редко, но по объективным причинам ни одна хостинг компания не может обеспечить Uptime 100%.

Угрозы непосредственно информационной безопасности

К основным угрозам доступности можно отнести

- Внутренний отказ информационной системы;

- Отказ поддерживающей инфраструктуры.

Основными источниками внутренних отказов являются:

- Нарушение (случайное или умышленное) от установленных правил эксплуатации

- Выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.)

- Ошибки при (пере)конфигурировании системы

- Вредоносное программное обеспечение

- Отказы программного и аппаратного обеспечения

- Разрушение данных

- Разрушение или повреждение аппаратуры

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

- Нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

- Разрушение или повреждение помещений;

- Невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Основные угрозы целостности

Можно разделить на угрозы статической целостности и угрозы динамической целостности.

Так же стоит разделять на угрозы целостности служебной информации и содержательных данных. Под служебной информацией понимаются пароли для доступа, маршруты передачи данных в локальной сети и подобная информация. Чаще всего и практически во всех случаях злоумышленником осозхнанно или нет, оказывается сотрудник организации, который знаком с режимом работы и мерами защиты.

С целью нарушения статической целостности злоумышленник может:

- Ввести неверные данные

- Изменить данные

Угрозами динамической целостности являются, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений.

Основные угрозы конфиденциальности

Конфиденциальную информацию можно разделить на предметную и служебную. Служебная информация (например, пароли пользователей) не относится к определенной предметной области, в информационной системе она играет техническую роль, но ее раскрытие особенно опасно, поскольку оно чревато получением несанкционированного доступа ко всей информации, в том числе предметной.

Даже если информация хранится в компьютере или предназначена для компьютерного использования, угрозы ее конфиденциальности могут носить некомпьютерный и вообще нетехнический характер.

К неприятным угрозам, от которых трудно защищаться, можно отнести злоупотребление полномочиями. На многих типах систем привилегированный пользователь (например системный администратор) способен прочитать любой (незашифрованный) файл, получить доступ к почте любого пользователя и т.д. Другой пример — нанесение ущерба при сервисном обслуживании. Обычно сервисный инженер получает неограниченный доступ к оборудованию и имеет возможность действовать в обход программных защитных механизмов.

Для наглядности данные виды угроз так же схематично представлены ниже на рис 1.

Рис. 1. Классификация видов угроз информационной безопасности

Для применения наиболее оптимальных мер по защите, необходимо провести оценку не только угроз информационной безопасности но и возможного ущерба, для этого используют характеристику приемлемости, таким образом, возможный ущерб определяется как приемлемый или неприемлемым. Для этого полезно утвердить собственные критерии допустимости ущерба в денежной или иной форме.

Каждый кто приступает к организации информационной безопасности, должен ответить на три основных вопроса:

- Что защищать?

- От кого защищать, какие виды угроз являются превалирующими: внешние или внутренние?

- Как защищать, какими методами и средствами?

Принимая все выше сказанное во внимание, Вы можете наиболее полно оценить актуальность, возможность и критичность угроз. Оценив всю необходимую информацию и взвесив все «за» и «против». Вы сможете подобрать наиболее эффективные и оптимальные методы и средства защиты.

Основные методы и средства защиты, а так же минимальные и необходимые меры безопасности применяемые на виртуальных серверах в зависимости от основных целей их использования и видов угроз, нами будут рассмотрены в следующих статьях под заголовком «Основы информационной безопасности».

habr.com

Информационная безопасность | Обеспечение информационной безопасности

Научно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию.

Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке.

Определение информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

1. Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

2. Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

3. Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

4. Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

5. Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

6. Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

7. Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Перечисленным требованиям должна соответствовать и DLP-система. И лучше всего оценивать ее возможности на практике, а не в теории. Испытать «КИБ СёрчИнформ» можно бесплатно в течение 30 дней. Узнать подробности…

Модель системы безопасности

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование системы стало бессмысленным.

Этапы создания и обеспечения системы защиты информации

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работы на начальном этапе являются четыре вопроса:

- Какие источники информации следует защитить?

- Какова цель получения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

- Что является источником конфиденциальной информации?

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

- Несанкционированный доступ – незаконное использование данных;

- Утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности;

- Разглашение – следствие воздействия человеческого фактора. Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа. Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Виды конфиденциальных данных

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно.

- Личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти).

- Судебные конфиденциальные данные: тайна следствия и судопроизводства.

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.д.).

- Профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Угрозы конфиденциальности информационных ресурсов

Угроза – это возможные или действительные попытки завладеть защищаемыми информационными ресурсами.

Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внутренними или внешними. Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может годами «сливать» конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Поскольку внутренние ИБ-угрозы связаны с человеческим фактором, отслеживать их и управлять ими сложнее. Предупреждать инциденты можно с помощью деления сотрудников на группы риска. С этой задачей справится «ProfileCenter СёрчИнформ» – автоматизированный модуль для составления психологических профилей.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников, которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Аппаратная и программная ИБ

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

- Уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы).

- Уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы.

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами.

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

searchinform.ru

Отчёт Центра мониторинга информационной безопасности за I квартал 2017 года

В отчёте мы собрали сводную статистику по зафиксированным в I квартале 2017 года нашим корпоративным Центром мониторинга событиям и инцидентам информационной безопасности.Поскольку у нас есть достаточно большой набор данных:

- 12 000 узлов на мониторинге;

- 137 873 416 событий информационной безопасности;

- 98 подтверждённых инцидентов;

то статистика будет применима для любой средней и крупной организации.

Данные в отчёте — это то, что видим мы, и вы можете «прикинуть» картину на свою систему обеспечения безопасности информации.

Центр мониторинга (ЦМ) компании «Перспективный мониторинг» — это сервис, который обрабатывает поступающие от подключённых систем события информационной безопасности, определяет, является ли инцидентом последовательность событий или нет, и помогает сотрудникам подключённой на мониторинг организации реагировать на инциденты.

Работает это примерно так:

Этим отчётом мы закрываем первый год регулярных публикаций о событиях и инцидентах информационной безопасности, обнаруженных Центром мониторинга.

За этот год поменялись правила выявления и учёта событий (некоторые события «склеиваются» в одно) и количество узлов на мониторинге, поэтому напрямую сравнивать количество событий и инцидентов сейчас и год назад будет не совсем правильно. Тем не менее, вся статистика за предыдущие периоды доступна в предыдущих отчётах (pdf с нашего сайта).

Что и как мы считаем

В рамках данного отчёта:

- Событие ИБ — идентифицированное появление определённого состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.

- Инцидент ИБ — появление одного или нескольких нежелательных или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ.

Источниками событий выступают сетевые и хостовые IDS, сетевые устройства, сканеры защищённости, антивирусные решения и honeypot’ы.

Для внутренней обработки мы классифицируем инциденты в зависимости от затронутых ресурсов.

| Высокая критичность | Инциденты, связанные с ключевыми ресурсами серверного сегмента или с критичными ресурсами пользовательского сегмента (ресурсы, обрабатывающие критичную с точки зрения бизнеса, финансов или законодательства информацию). |

| Средняя критичность | Инциденты, связанные с некритичными ресурсами серверного сегмента. |

| Низкая критичность | Инциденты, связанные с некритичными ресурсами пользовательского сегмента (рядовой пользователь). |

Аналитик Центра мониторинга произвольно определяет степень критичности, если считает, что инцидент может привести к серьёзным негативным последствиям.

Результаты мониторинга

В период с 1 января по 31 марта 2017 года сотрудники Центра мониторинга контролировали информационные системы нескольких организаций с общим числом подключённых узлов около 12 000 (рабочие места, веб, почта, файловые хранилища, VPN и т.д.).

За три месяца сенсоры зафиксировали и проанализировали 137 873 416 событий информационной безопасности и выявили 98 инцидентов.

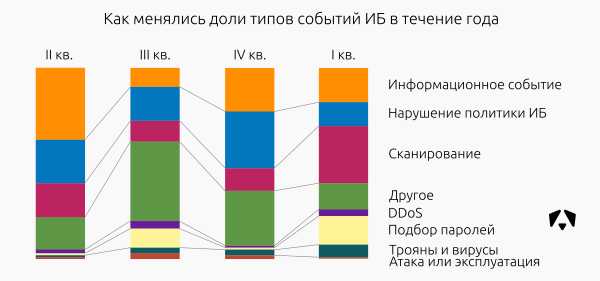

Самое значимое изменение по сравнению с предыдущим периодом — рост доли событий, связанных со сканированием информационных ресурсов и попытками подбора паролей к различным информационным системам. Также немного увеличилась активность вредоносного ПО.

На рисунке выше показано, как изменялось соотношение типов событий ИБ. Чтобы оценить размер поступающих данных, стоит упомянуть, что «Сканирование» в I квартале 2017 года — это 30% и

41 646 524 зафиксированных события; а «Подбор паролей» — 15% и почти 21 млн. событий.

«Нарушение политики ИБ» — события, свидетельствующие о действиях, предположительно нарушающих требования Политики ИБ контролируемой организации.

«Атака или эксплуатация» — события, свидетельствующие о попытках удалённого исполнения кода или эксплуатации уязвимостей на контролируемых ресурсах.

«Сканирование» — события, свидетельствующие об исследовании сети перед попыткой атаки.

«Подбор паролей» — события, свидетельствующие о попытках получения доступа к контролируемым ресурсам путём подбора аутентификационных данных.

«Трояны и вирусы» — события, свидетельствующие о факте заражения контролируемых ресурсов вирусами или активности вредоносного ПО.

«DDoS» — события, свидетельствующие о попытках осуществления распределённых атак на отказ в обслуживании.

«Другое» — события которые по своей сути не могут быть отнесены к одному из вышеперечисленных классов.

Среди выявленных 98 инцидентов:

| Класс инцидента | Высокая критичность | Средняя критичность | Низкая критичность | Всего инцидентов | Доля инцидентов |

|---|---|---|---|---|---|

| Вредоносное ПО | 16 | 20 | 15 | 51 | 52% |

| Атака | 9 | 5 | 1 | 15 | 16% |

| Подбор паролей | 11 | 3 | 14 | 14% | |

| Нарушение политики ИБ | 2 | 4 | 3 | 9 | 9% |

| Эксплуатация уязвимостей | 3 | 3 | 6 | 6% | |

| DDoS | 3 | 3 | 3% | ||

| Всего: | 98 | 100,0% |

| Доля инцидентов, % |

||||

|---|---|---|---|---|

| Класс инцидента | IIкв. 2016 | IIIкв. 2016 | IVкв. 2016 | Iкв. 2017 |

| Вредоносное ПО | 43,5 | 42,8 | 51 | 52 |

| DDoS | 8,7 | 14,3 | 1,9 | 3 |

| Нарушение политики ИБ | 30,4 | 14,3 | 13,2 | 9 |

| Подбор паролей | 17,4 | 23,8 | 13,2 | 14 |

| Атака | 11,3 | 16 | ||

| Эксплуатация уязвимостей | 4,8 | 9,4 | 6 | |

Наиболее актуальными и критичными из выявленных являются атаки, связанные с попытками получения несанкционированного доступа к ресурсам организаций.

Одно интересное наблюдение. Сотрудники часто используют корпоративные ресурсы в своих личных целях: от распечатки доклада ребёнку в школу до доступа в личный интернет-банк. Сейчас же мы столкнулись с тем, что сотрудники майнят bitcoin и ethereum на вычислительных ресурсах организации. Такие инциденты попали в «Нарушение политики».

За предыдущий IV квартал 2016 года Центр мониторинга зафиксировал 21 788 201 событие ИБ и 53 инцидента.

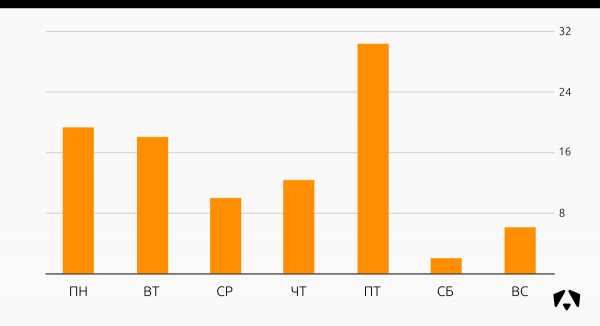

Распределение инцидентов ИБ относительно дней недели в I квартале 2017 года:

Распределение инцидентов ИБ за I квартал 2017 года:

Если внимательно посмотреть на два графика выше, то видно, что «пятничный» пик инцидентов приходится на конкретный день — 17 февраля. В этот день в наш Центр мониторинга стали поступать и обрабатываться события от сети довольно крупной организации, соответственно сразу же стала видна и была зафиксирована в статистике вредоносная активность, уже присутствовавшая в этой сети. Постепенно по мере реагирования на эти инциденты количество новых зафиксированных инцидентов снижалось.

Если исключить этот конкретный день, то большая часть инцидентов приходится на начало недели. Связаны они, в первую очередь, с активностью вредоносного программного обеспечения на рабочих местах сотрудников. Серьёзных негативных последствий для контролируемых информационных систем такие инциденты не несут, но администраторы тратят время на антивирусные проверки, а пользователи в это время не могут полноценно работать.

ТОП источников

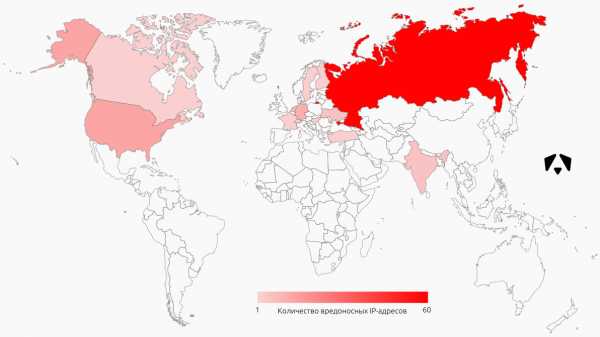

Под источниками атак в данном случае понимаются IP-адреса, с которых средства сетевой безопасности зафиксировали негативные действия.

На графике отражено расположение первой сотни IP-адресов по количеству зарегистрированных событий. Большинство таких адресов расположено в России, США и Германии, хотя, конечно, нельзя утверждать, что атакующие были именно из этих стран.

Есть одна интересная особенность. Во II и III кварталах 2016 года среди лидеров по количеству IP-адресов, с которых осуществлялись атаки, был Китай. В IV квартале 2016 года и в I квартале 2017 года ситуация очень сильно изменилась — мы не зафиксировали вредоносной активности оттуда. Предполагаем, что злоумышленники перешли на российские прокси.

ТОП подверженных инцидентам сегментов

Ситуация по целям атак изменилась непринципиально: наибольшую активность злоумышленники проявляли в отношении пользовательских рабочих мест. На этот сегмент приходится больше половины всех инцидентов.

Наиболее часто используемые техники воздействия на системы, повлёкшие инцидент ИБ

| Угроза | Техника воздействия |

|---|---|

| Рекламное ПО | Заражение конечной системы, передача на командный сервер информации о пользователе, показ таргетированной рекламы. |

| Перебор паролей | Попытки подбора аутентификационной информации для доступа к сервисам и ресурсам контролируемых организаций — RDP, SSH, SMB, DB, Web. |

| Нарушение политик ИБ | Нарушение пользователями/администраторами контролируемых ресурсов требований политик ИБ в части использования устаревших версий или недоверенного ПО. Данное ПО может быть использовано злоумышленником для атаки путём эксплуатации уязвимости. Также использование ресурсов компании для получения собственной выгоды (майнинг bitcoin/ethereum). Использование торрент-трекеров. |

| Вирусное ПО | Заражение конечной системы, распространение вируса по локальной сети, отключение/блокировка служб, препятствующих распространению вируса, попытки проведения иных атак внутри сети для получения критичной информации и передачи на командные серверы. |

| DDoS с использованием ресурсов организации | DDoS Amplification — техника подмены своего адреса на адрес жертвы и генерации запросов небольшого размера к открытым сервисам. На запрос сервис возвращает ответ в несколько десятков раз большего объема на адрес «отправителя». Используя большое количество ресурсов различных организаций, злоумышленник осуществляет DDoS-атаку на жертву. |

| Попытки эксплуатации уязвимостей | Использование недостатков в системе для нарушения целостности и нарушения правильной работы системы. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадёжных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты. |

| Deface WEB-ресурсов | Хакерская атака, при которой страницы и важная информация заменяются на другие, как правило вызывающего вида (реклама, предупреждение, угроза, пропаганда) Зачастую, доступ ко всему остальному сайту блокируется, или же прежнее содержимое удаляется. |

Благодарю Максима Baymaxx и Алину Eris за предоставленные данные для отчёта. Если они вам ответят в комментариях — им можно верить.

Другие статьи блога

→ Жизнь без SDL. Зима 2017

habr.com

Инцидент информационной безопасности — виды и типы инцидентов ИБ

Практически любая компания хоть раз сталкивалась с инцидентами в сфере информационной безопасности – это одно или несколько нежелательных или неожиданных событий, которые способствуют значительной вероятности компрометации бизнес-операций и создания серьезной угрозы ИБ. Классическими примерами считаются кражи персональных данных пользователей, искажение инфоактивов и различные нарушения требований законодательства.

Классификация

Инциденты информационной безопасности (ИБ) представлены десятками событий, объединенных в классификацию и делящихся по нескольким признакам:

- По уровню тяжести для профессиональной деятельности компании.

- По вероятному возникновению рецидива – повторное «заражение».

- По типам угроз.

- По нарушенным свойствам ИБ.

- По преднамеренности возникновения.

- По уровню информационной инфраструктуры.

- По сложности выявления.

- По сложности устранения и т.д.

Примеры

Инциденты могут быть случайными или умышленными, вызванными в области информационной безопасности техническими или иными средствами. Предугадать последствия влияния на всю систему сложно. Это может быть: раскрытие или изменение украденной информации, нанесение ущерба активам компании или их полное хищение и т.д.

Основные примеры:

- Отказ в обслуживании. Большая категория, включающая события, которые приводят системы, сети или серверы к неспособности функционировать с прежними показателями и параметрами. Чаще всего проявляются, если пользователи в процессе авторизации получают отказ доступа. В данной группе инцидентов информационной безопасности (ИБ) выделяют несколько типов, создаваемых компьютерными и иными ресурсами: истощение и полное уничтожение ресурсов. Наиболее распространенные примеры: единовременный запуск сразу нескольких сеансов в рамках одной системы, передача данных в запрещенном формате в попытках вызвать различные нарушения или свести на «нет» их нормальную работу и т.д.

- Сбор информации. Предусматриваются действия, связанные с установлением возможных, наиболее явных целей атаки и получением сведений о соответствующих сервисах. Инциденты в этой категории предполагают выполнение разведывательных мероприятий, чтобы выявить: наличие цели и ее потенциальные уязвимости. Распространенные примеры атак с использованием технических устройств – сброс записей DNS, отправление сообщений-тестов по «левым» координатам для поиска функционирующей системы, исследование объекта для идентификации, анализ открытых поротов на протокол передачи файлов и т.д.

- Несанкционированный доступ. Это остальные инциденты, которые не подходят под параметры вышеперечисленных категорий. Сюда входят несанкционированные попытки получения доступа к системе или ее неправильное использование. Типичные примеры – извлечение внутренних файлов с паролями, атаки переполнения буфера с целью получения привилегированного доступа к сети, использование уязвимостей протокола для перехвата важной информации, разрушение устройств физической защиты с последующим завладением данных и т.д.

Видов и примеров самых разных инцидентов информационной безопасности (ИБ) гораздо больше. Важно вовремя отреагировать и принять меры.

Реагирование на инцидент

Выявление и реагирование – это важные процедуры, направленные на борьбу с инцидентами в сфере информационной безопасности (ИБ). Во время них проявляются определенные уязвимости системы, обнаруживаются все следы атак и возможных вторжений. Осуществляется проверка механизмов защиты и т.д.

Расследование компьютерных инцидентов информационной безопасности и реагирование на них (независимо от вида) требует примера профессиональной политики — участия команды опытных специалистов, которые осуществят целый комплекс мероприятий, состоящий из нескольких последовательных шагов:

- Подготовка. Когда инцидент уже произошел, от специалистов требуются максимально выверенные и оперативные действия. Важна тщательная подготовка. Обеспечивается защита информационной системы. Сотрудники организации и пользователи информируются о необходимости обеспечения мер безопасности.

- Обнаружение. Сотрудники организации или сторонние специалисты выясняют, относится ли найденное в системе, сети или сервере событие инцидентом или нет. Применяются различные аналитические средства, потоки данных об угрозах, публичные отчеты и остальные информационные источники, которые могут помочь.

- Сдерживание. Специалисты осуществляют идентификацию скомпрометированных компьютеров. Настраивают систему безопасности таким образом, чтобы «заражение» не распространялось дальше. Происходит перенастройка, чтобы ИС могла и дальше работать без зараженных объектов.

- Удаление. Основная цель этапа – приведение зараженной информационной системы в первоначальное состояние. Специалисты удаляют вредоносное программное обеспечение, а также другие объекты, которые остались после заражения.

- Восстановление. «Обезвреженные» системы постепенно вводятся в основную рабочую сеть. Сотрудники, ответственные за ИБ, продолжают и дальше следить за их состоянием. Это нужно, чтобы удостовериться в полной ликвидации угрозы.

- Выводы. Специалисты осуществляют анализ проведенных мероприятий. В структуру программного обеспечения вносятся отдельные коррективы. Формируется список рекомендаций для профилактики в будущем подобных атак, а также ускоренного реагирования на них, если «заражение» все-таки произошло.

rtmtech.ru

2.2 Основные угрозы информационной безопасности

Под угрозой информационной безопасности понимается случайная или преднамеренная деятельность людей или физическое явление, которые могут привести к нарушению безопасности информации. Далее рассмотрены основные виды и аспекты угроз информационной безопасности.

2.2.1 Классификация угроз информационной безопасности

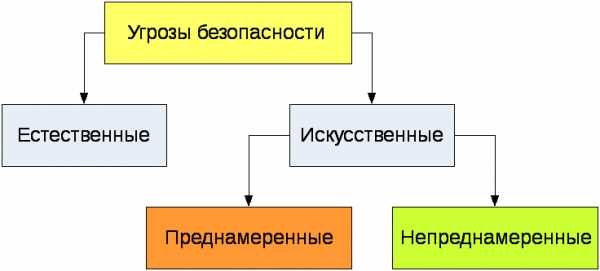

Все множество потенциальных угроз информационной безопасности по природе их возникновения можно разделить на два класса (рисунок 7): естественные (объективные) и искусственные (субъективные).

Рисунок 7 — Угрозы безопасности

Естественные угрозы – это угрозы, вызванные воздействиями на автоматизированную систему и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы – это угрозы информационной безопасности, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

1. Непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании автоматизированной системы и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п..

2. Преднамеренные (умышленные) угрозы, связанные с корыстными устремлениями людей (злоумышленников).

Источники угроз по отношению к автоматизированной системе могут быть внешними или внутренними. Внутренние угрозы реализуются компонентами самой информационной системы – аппаратно-программным обеспечением или персоналом.

К основным непреднамеренным искусственным угрозам информационной безопасности относятся действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла:

1. Неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.).

2. Неправомерное отключение оборудования или изменение режимов работы устройств и программ.

3. Неумышленная порча носителей информации.

4. Запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.).

5. Нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях).

6. Заражение компьютера вирусами.

7. Неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной.

8. Разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков).

9. Проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации.

10. Игнорирование организационных ограничений (установленных правил) при работе в системе.

11. Вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.).

12. Некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности.

13. Пересылка данных по ошибочному адресу абонента (устройства).

14. Ввод ошибочных данных.

15. Неумышленное повреждение каналов связи.

К основным преднамеренным искусственным угрозам относятся:

1. Физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.).

2. Отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и др.).

3. Действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.).

4. Внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность).

5. Вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия.

6. Применение подслушивающих устройств, дистанционная фото и видеосъемка и т.п..

7. Перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.).

8. Перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему.

9. Хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ).

10. Несанкционированное копирование носителей информации.

11. Хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.).

12. Чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств.

13. Чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования.

14. Незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»).

15. Несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п..

16. Вскрытие шифров криптозащиты информации.

17. Внедрение аппаратных спец вложений, программных закладок и вирусов, т.е. таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему защиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы.

18. Незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

19. Незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений.

Чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей.

studfile.net

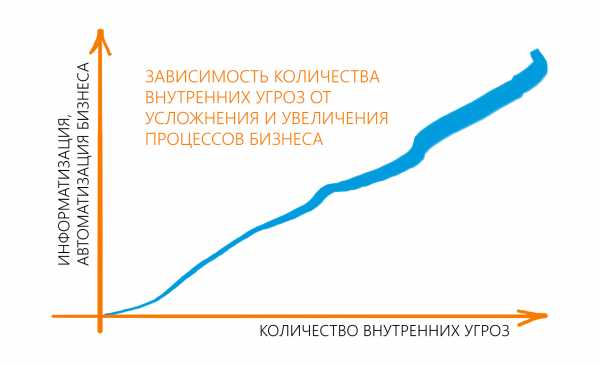

Проблемная ситуация в сфере информационной безопасности

Практическая работа № 1

«Анализ рисков информационной безопасности»

- Цель работы

Ознакомиться с алгоритмами оценки риска информационной безопасности.

- Краткие теоретические сведения

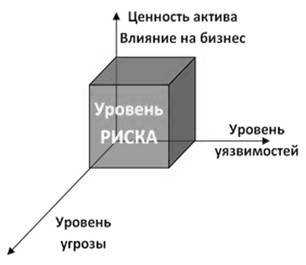

Риск ИБ – потенциальная возможность использования определенной угрозойуязвимостейактива или группы активов для причинения вреда организации.

Риск ИБ – потенциальная возможность использования определенной угрозойуязвимостейактива или группы активов для причинения вреда организации.

Уязвимость- слабость в системе защиты, делающая возможной реализацию угрозы.

Угроза ИБ — совокупность условий и факторов, которые могут стать причиной нарушений целостности, доступности, конфиденциальности информации.

Информационный актив – это материальный или нематериальный объект, который:

— является информацией или содержит информацию,

— служит для обработки, хранения или передачи информации,

— имеет ценность для организации.

Задание

1. Загрузите ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Ч а с т ь 3 «Методы менеджмента безопасности информационных технологий»

2. Ознакомьтесь с Приложениями C, Dи Е ГОСТа.

3. Выберите три различных информационных актива организации (см. вариант).

4. Из Приложения D ГОСТа подберите три конкретных уязвимости системы защиты указанных информационных активов.

5. Пользуясь Приложением С ГОСТа напишите три угрозы, реализация которых возможна пока в системе не устранены названные в пункте 4 уязвимости.

6. Пользуясь одним из методов (см. вариант) предложенных в Приложении Е ГОСТа произведите оценку рисков информационной безопасности.

7. Оценку ценности информационного актива производить на основании возможных потерь для организации в случае реализации угрозы.

Содержание отчета

1. Титульный лист

2. Содержание

3. Задание

4. Обоснование выбора информационных активов организации

5. Оценка ценности информационных активов

6. Уязвимости системы защиты информации

7. Угрозы ИБ

8. Оценка рисков

9. Выводы

Варианты

Вариант – номер по списку в журнале.

| Номер варианта | Организация | Метод оценки риска(см. Приложение ЕГОСТа) |

| Отделение коммерческого банка | ||

| Поликлиника | ||

| Колледж | ||

| Офис страховой компании | ||

| Рекрутинговое агентство | ||

| Интернет-магазин | ||

| Центр оказания государственных услуг | ||

| Отделение полиции | ||

| Аудиторская компания | ||

| Дизайнерская фирма | ||

| Офис интернет-провайдера | ||

| Офис адвоката | ||

| Компания по разработке ПО для сторонних организаций | ||

| Агентство недвижимости | ||

| Туристическое агентство | ||

| Офис благотворительного фонда | ||

| Издательство | ||

| Консалтинговая фирма | ||

| Рекламное агентство | ||

| Отделение налоговой службы | ||

| Офис нотариуса | ||

| Бюро перевода (документов) | ||

| Научно проектное предприятие | ||

| Брачное агентство | ||

| Редакция газеты | ||

| Гостиница | ||

| Праздничное агентство | ||

| Городской архив | ||

| Диспетчерская служба такси | ||

| Железнодорожная касса |

Практическая работа № 2.

«Построение концепции информационной безопасности предприятия»

- Цель работы

Знакомство с основными принципами построения концепции ИБ предприятия, с учетом особенностей его информационной инфраструктуры.

- Краткие теоретические сведения

До начала создания систем информационной безопасности ряд отечественных нормативных документов (ГОСТ Р ИСО/МЭК 15408 ГОСТ Р ИСО/МЭК 27000 ГОСТ Р ИСО/МЭК 17799) и международных стандартов (ISO 27001/17799) прямо требуют разработки основополагающих документов – Концепции и Политики информационной безопасности. Если Концепция ИБ в общих чертах определяет, ЧТО необходимо сделать для защиты информации, то Политика детализирует положения Концепции, и говорит КАК, какими средствами и способами они должны быть реализованы.

Концепция информационной безопасности используется для:

- принятия обоснованных управленческих решений по разработке мер защиты информации;

- выработки комплекса организационно-технических и технологических мероприятий по выявлению угроз информационной безопасности и предотвращению последствий их реализации;

- координации деятельности подразделений по созданию, развитию и эксплуатации информационной системы с соблюдением требований обеспечения безопасности информации;

- и, наконец, для формирования и реализации единой политики в области обеспечения информационной безопасности.

Задание

Используя предложенные образцы, разработать концепцию информационной безопасности компании (см. вариант), содержащую следующие основные пункты (приведен примерный план, в который в случае необходимости могут быть внесены изменения):

Общие положения

Назначение Концепции по обеспечению информационной безопасности.

1.2. Цели системы информационной безопасности

1.3. Задачи системы информационной безопасности.

Проблемная ситуация в сфере информационной безопасности

2.1. Объекты информационной безопасности.

2.2. Определение вероятного нарушителя.

2.3. Описание особенностей (профиля) каждой из групп вероятных нарушителей.

2.4. Основные виды угроз информационной безопасности Предприятия.

- Классификации угроз.

- Основные непреднамеренные искусственные угрозы.

- Основные преднамеренные искусственные угрозы.

2.5. Общестатистическая информация по искусственным нарушениям информационной безопасности.

2.6. Оценка потенциального ущерба от реализации угрозы (см. Практическую работу № 1).

Статьи к прочтению:

MALINA — SITUATSIYA / Малина — Ситуация, 2010

Похожие статьи:

csaa.ru

Угрозы информационной безопасности — урок. Информатика, 11 класс.

Под угрозой понимаются характеристики свойства системы и окружающей среды, которые в соответствующих условиях могут вызвать появление опасного события.

Угроза — это потенциальная возможность определённым образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку — злоумышленником.

Потенциальные злоумышленники называются источниками угрозы.

Существует три разновидности угроз:

1. Угроза нарушения конфиденциальности заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней. Она имеет место всякий раз, когда получен доступ к некоторой секретной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда, в связи с угрозой нарушения конфиденциальности, используется термин «утечка».

Целостность также будет нарушена, если к несанкционированному изменению приводит случайная ошибка программного или аппаратного обеспечения.

Санкционированными изменениями являются те, которые сделаны уполномоченными лицами с обоснованной целью (например, санкционированным изменением является периодическая запланированная коррекция некоторой базы данных).

Целостность информации — это существование информации в неискажённом виде.

Чаще субъектов интересует обеспечение более широкого свойства — достоверности информации, которое складывается из адекватности (полноты и точности) отображения состояния предметной области и непосредственно целостности информации.

3. Угроза отказа служб, возникающая всякий раз, когда в результате преднамеренных действий, предпринимаемых другим пользователем или злоумышленником, блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным — запрашиваемый ресурс никогда не будет получен или оно может вызывать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В этих случаях говорят, что ресурс исчерпан.

Доступность информации — свойство системы (среды, средств и технологии обработки), в которой циркулирует информация, характеризующееся способностью обеспечивать своевременный беспрепятственный доступ субъектов к интересующей их информации и готовность соответствующих автоматизированных служб к обслуживанию поступающих от субъектов запросов всегда, когда в обращении к ним возникает необходимость.

Исходя из Доктрины информационной безопасности Российской Федерации, угрозы информационной безопасности Российской Федерации подразделяются на следующие виды:

- угрозы конституционным правам и свободам человека и гражданина в области духовной жизни и информационной деятельности, индивидуальному, групповому и общественному сознанию, духовному возрождению России;

- угрозы информационному обеспечению государственной политики Российской Федерации;

- угрозы развитию отечественной индустрии информации, включая индустрию средств информатизации, телекоммуникации и связи, обеспечению потребностей внутреннего рынка в её продукции и выходу этой продукции на мировой рынок, а также обеспечению накопления, сохранности и эффективного использования отечественных информационных ресурсов;

- угрозы безопасности информационных и телекоммуникационных средств и систем, как уже развернутых, так и создаваемых на территории России.

www.yaklass.ru