Проблемная ситуация в сфере информационной безопасности

ГАОУ СПО СКСЭиП

Методические указания

к выполнению практических работ по дисциплине «Информационная безопасность»

Михайлова Т.В.

Стерлитамак

2015 год

Содержание:

Пояснительная записка. 5

Практическая работа № 1. 6

«Анализ рисков информационной безопасности»

Практическая работа № 2. 9

«Обеспечение информационной безопасности в ведущих зарубежных странах»

Практическая работа № 3. 11

«Построение концепции информационной безопасности предприятия»

Практическая работа № 4. 16

«Процедура аутентификации пользователя на основе пароля»

Практическая работа № 5. 22

22

«Программная реализация криптографических алгоритмов»

Практическая работа №6. 30

«Механизмы контроля целостности данных»

Практическая работа № 7. 35

«Алгоритмы поведения вирусных и других вредоносных программ»

Практическая работа № 8. 41

«Алгоритмы предупреждения и обнаружения вирусных угроз»

Практическая работа № 9. 48

«Пакеты антивирусных программ»

Дополнительно: Домашнее задание. 51

на тему «Построение VPN на базе программного обеспечения»

Список использованных источников и рекомендуемой литературы: 53

Практическая работа № 1

«Анализ рисков информационной безопасности»

- Цель работы

Ознакомиться с алгоритмами оценки риска информационной безопасности.

- Краткие теоретические сведения

Риск ИБ – потенциальная возможность использования определенной

Уязвимость— слабость в системе защиты, делающая возможной реализацию угрозы.

Угроза ИБ — совокупность условий и факторов, которые могут стать причиной нарушений целостности, доступности, конфиденциальности информации.

Информационный актив – это материальный или нематериальный объект, который:

— является информацией или содержит информацию,

— служит для обработки, хранения или передачи информации,

— имеет ценность для организации.

Задание

1. Загрузите ГОСТ Р ИСО/МЭК ТО 13335-3-2007 «МЕТОДЫ И СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ. Часть 3 «Методы менеджмента безопасности информационных технологий»

2. Ознакомьтесь с Приложениями C, Dи Е ГОСТа.

Ознакомьтесь с Приложениями C, Dи Е ГОСТа.

3. Выберите три различных информационных актива организации (см. вариант).

4. Из Приложения D ГОСТа подберите три конкретных уязвимости системы защиты указанных информационных активов.

5. Пользуясь Приложением С ГОСТа напишите три угрозы, реализация которых возможна пока в системе не устранены названные в пункте 4 уязвимости.

6. Пользуясь одним из методов (см. вариант) предложенных в Приложении Е ГОСТа произведите оценку рисков информационной безопасности.

7. Оценку ценности информационного актива производить на основании возможных потерь для организации в случае реализации угрозы.

Содержание отчета

1. Титульный лист

2. Содержание

3. Задание

4. Обоснование выбора информационных активов организации

5.

6. Уязвимости системы защиты информации

7. Угрозы ИБ

8. Оценка рисков

9. Выводы

Варианты

Вариант – номер по списку в журнале.

| Номер варианта | Организация | Метод оценки риска (см. Приложение Е ГОСТа) |

| Отделение коммерческого банка | ||

| Поликлиника | ||

| Колледж | ||

| Офис страховой компании | ||

| Рекрутинговое агентство | ||

| Интернет-магазин | ||

| Центр оказания государственных услуг | ||

| Отделение полиции | ||

| Аудиторская компания | ||

| Дизайнерская фирма | ||

| Офис интернет-провайдера | ||

| Офис адвоката | ||

| Компания по разработке ПО для сторонних организаций | ||

| Агентство недвижимости | ||

| Туристическое агентство | ||

| Офис благотворительного фонда | ||

| Издательство | ||

| Консалтинговая фирма | ||

| Рекламное агентство | ||

| Отделение налоговой службы | ||

| Офис нотариуса | ||

| Бюро перевода (документов) | ||

| Научно проектное предприятие | ||

| Брачное агентство | ||

| Редакция газеты | ||

| Гостиница | ||

| Праздничное агентство | ||

| Городской архив | ||

| Диспетчерская служба такси | ||

| Железнодорожная касса |

Практическая работа № 2.

«Обеспечение информационной безопасности в ведущих зарубежных странах»

- Цель работы

Ознакомление с основными принципами обеспечения информационной безопасности в ведущих зарубежных странах.

- Краткие теоретические сведения

Обеспечение защиты информации волновало человечество всегда. В процессе эволюции цивилизации менялись виды информации, для её защиты применялись различные методы и средства.

Процесс развития средств и методов защиты информации можно разделить на три относительно самостоятельных периода:

Наблюдаемые в последние годы тенденции в развитии информационных технологий могут уже в недалеком будущем привести к появлению качественно новых (информационных) форм борьбы, в том числе и на межгосударственном уровне, которые могут принимать форму информационной войны, а сама информационная война станет одним из основных инструментов внешней политики, включая защиту государственных интересов и реализацию любых форм агрессии.

Другая причина заключается в том, что большинство применяемых на территории РФ средств и методов обеспечения ИБ основаны на импортных методиках и строятся из импортных компонентов, которые были разработаны в соответствии с нормами и требованиями по обеспечению ИБ стран-изготовителей. В связи с этим прежде чем приступить к изучению непосредственно технологий и средств обеспечения ИБ, следует познакомиться с политикой ИБ ведущих зарубежных стран.

- Задание

- Подготовить краткий доклад по заданному вопросу (см. вариант), используя учебное пособие Аверченкова, В.И. «Системы защиты информации в ведущих зарубежных странах» и другие доступные источники информации.

- Заполнить таблицу » Системы обеспечения ИБ в ведущих зарубежных странах «(см. вариант) на основе подготовленного материала, а также докладов других студентов.

- Провести анализ собранной информации и сделать выводы.

- Содержание отчета

1. Титульный лист

2. Содержание

3. Задание

4. Таблица «Системы обеспечения ИБ в ведущих зарубежных странах»

5. Выводы

Варианты

Вариант – номер по списку в журнале.

| Страна | Основные принципы обеспечения ИБ | Основные документы в области обеспечения ИБ | Структура государственных органов обеспечения национальной ИБ |

| США | |||

| Евросоюз | |||

| Великобритания | |||

| Швеция | |||

| Франция | |||

| Германия | |||

| Китай | |||

| Япония | |||

| Швейцария |

Практическая работа № 3

«Построение концепции информационной безопасности предприятия»

- Цель работы

Знакомство с основными принципами построения концепции ИБ предприятия, с учетом особенностей его информационной инфраструктуры.

- Краткие теоретические сведения

До начала создания систем информационной безопасности ряд отечественных нормативных документов (ГОСТ Р ИСО/МЭК 15408 ГОСТ Р ИСО/МЭК 27000 ГОСТ Р ИСО/МЭК 17799) и международных стандартов (ISO 27001/17799) прямо требуют разработки основополагающих документов – Концепции и Политики информационной безопасности. Если Концепция ИБ в общих чертах определяет, ЧТО необходимо сделать для защиты информации, то Политика детализирует положения Концепции, и говорит КАК, какими средствами и способами они должны быть реализованы.

Концепция информационной безопасности используется для:

· принятия обоснованных управленческих решений по разработке мер защиты информации;

· выработки комплекса организационно-технических и технологических мероприятий по выявлению угроз информационной безопасности и предотвращению последствий их реализации;

· координации деятельности подразделений по созданию, развитию и эксплуатации информационной системы с соблюдением требований обеспечения безопасности информации;

· и, наконец, для формирования и реализации единой политики в области обеспечения информационной безопасности.

Задание

Используя предложенные образцы, разработать концепцию информационной безопасности компании (см. вариант), содержащую следующие основные пункты (приведен примерный план, в который в случае необходимости могут быть внесены изменения):

Общие положения

Назначение Концепции по обеспечению информационной безопасности.

1.2. Цели системы информационной безопасности

1.3. Задачи системы информационной безопасности.

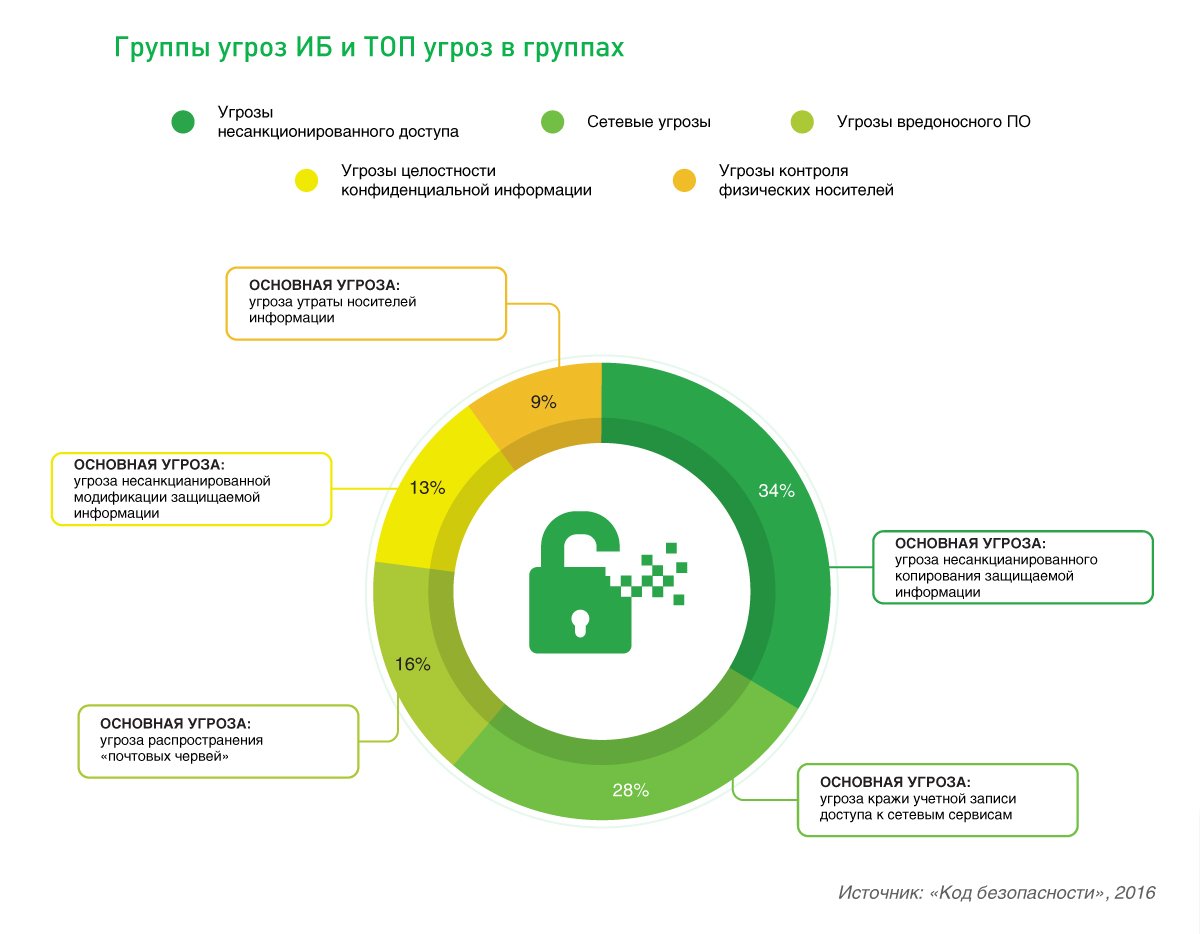

Проблемная ситуация в сфере информационной безопасности

2.1. Объекты информационной безопасности.

2.2. Определение вероятного нарушителя.

2.3. Описание особенностей (профиля) каждой из групп вероятных нарушителей.

2.4. Основные виды угроз информационной безопасности Предприятия.

· Классификации угроз.

· Основные непреднамеренные искусственные угрозы.

· Основные преднамеренные искусственные угрозы.

2.5. Общестатистическая информация по искусственным нарушениям информационной безопасности.

2.6. Оценка потенциального ущерба от реализации угрозы (см. Практическую работу № 1).

Практическая работа. «Построение концепции информационной безопасности предприятия»

Корпоративная безопасность

Корпоративная безопасность О ФИРМЕ Sayenko Kharenko является одной из ведущих юридических фирм Украины, предоставляющей полный спектр юридических услуг по украинскому праву. Наш офис в Киеве, а также представительство

ПодробнееАктуальные вопросы обеспечения

13. 02.2018 Актуальные вопросы обеспечения информационной безопасности и приоритетные меры по противодействию информационным угрозам в кредитно-финансовой сфере Скобелкин Дмитрий Германович Заместитель

02.2018 Актуальные вопросы обеспечения информационной безопасности и приоритетные меры по противодействию информационным угрозам в кредитно-финансовой сфере Скобелкин Дмитрий Германович Заместитель

5.1 Список тестов с описанием

.1 Список тестов с описанием Папка: Общие тесты => Тесты по банковcкому делу => ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Общие тесты Тесты по банковcкому делу Папка ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ Кол-во тестов Демонстрационные

Подробнее2-е издание, исправленное

2-е издание, исправленное Москва Горячая линия — Телеком 2014 УДК 004.732.056(075.8) ББК 32.973.2-018.2я73 М60 Рецензенты: кафедра защиты информации НИЯУ МИФИ (зав. кафедрой кандидат техн. наук, профессор

ПодробнееКафедра управления и сервиса

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОСИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное бюджетное образовательное учреждение высшего профессионального образования «Кузбасский государственный технический университет

ПодробнееИнформация о выставке

EXPO REAL 2012 сеть международного бизнеса. 8 10 октября 2012 Messe München 15-я Международная отраслевая выставка по коммерческой недвижимости и инвестициям www.exporeal.net Информация о выставке EXPO

8 10 октября 2012 Messe München 15-я Международная отраслевая выставка по коммерческой недвижимости и инвестициям www.exporeal.net Информация о выставке EXPO

Наименование на русском языке

Настоящие стандарты не могут быть полностью или частично воспроизведены, тиражированы и распространены в качестве официального издания без разрешения Федерального агентства по техническому регулированию

Подробнеепр-кт Буденновский, д.76

8 (863) 226-25-93 [email protected] https://rostov-na-donu.arrpro.ru Сдам Помещение свободного назначения, 74 м². Без комиссии пр-кт Буденновский, д.76 Ростов-на-Дону, пр. Кировский 40А, офис 1101

ПодробнееКомплексная безопасность предприятия

Комплексная безопасность предприятия На сегодняшний момент ни одна компания не застрахована от различного вида угроз, которые способны нанести бизнесу существенный урон. Система безопасности предприятия

Система безопасности предприятия

РУБЦОВСКИЙ ИНСТИТУТ (ФИЛИАЛ) АлтГУ

РУБЦОВСКИЙ ИНСТИТУТ (ФИЛИАЛ) АлтГУ Рубцовский институт (филиал) Алтайского государственного университета был открыт в 1996 году (приказ 324 от 22 февраля, лицензия А 282211 от 22.04.08г.). В настоящее

ПодробнееОфициальные документы

О колледже Краевое государственное бюджетное профессиональное образовательное учреждение «Алтайский промышленноэкономический колледж» — одно из лучших учебных заведений Алтайского края и города Барнаула.

ПодробнееГЛАВА 1 ОБЩИЕ ПОЛОЖЕНИЯ

УТВЕРЖДЕНО Постановление Правления Национального банка Республики Беларусь 30.03.2011 112 ИНСТРУКЦИЯ об организации наличного денежного обращения в Республике Беларусь (с учетом изменений и дополнений,

ПодробнееКафедра менеджмента и налогообложения

Национальный технический университет «Харьковский политехнический институт» Факультет бизнеса и финансов Кафедра менеджмента и налогообложения Специальности на английском 073 Менеджмент Менеджмент организаций

Подробнее3.

Функции Управления

Функции Управления2.2.3. Выявление и развитие способностей учащихся общеобразовательных и профессиональных образовательных организаций, привлечение талантливой молодежи для обучения в университете. 2.2.4. Разработка механизмов

Подробнеерынков и банков от Темы курсовых работ

ФИНУНИВЕРСИТЕТ УТВЕРЖДЕНО Протокол заседания Департамент финансовых Департамента рынков и банков от 06.09.2017 1 ПРИМЕРНЫЙ ПЕРЕЧЕНЬ тем курсовых работ на 2017/2018 учебный год Направление «Экономика»,

ПодробнееОАО «Первое коллекторское бюро»

Информация для СМИ ОАО «Первое коллекторское бюро» ОАО «Первое коллекторское бюро» — динамично развивающаяся компания федерального масштаба, основным направлением деятельности которой является взыскание

Подробнее3.

Задание

ЗаданиеИспользуя предложенные образцы, разработать концепцию информационной безопасности компании (см. вариант), содержащую следующие основные пункты (приведен примерный план, в который в случае необходимости могут быть внесены изменения):

1. Общие положения

Назначение Концепции по обеспечению информационной безопасности.

1.2. Цели системы информационной безопасности

1.3. Задачи системы информационной безопасности.

2. Проблемная ситуация в сфере информационной безопасности

2.1. Объекты информационной безопасности.

2.2. Определение вероятного нарушителя.

2.3. Описание особенностей (профиля) каждой из групп вероятных нарушителей.

2.4. Основные виды угроз информационной безопасности Предприятия.

Классификации угроз.

Основные непреднамеренные искусственные угрозы.

Основные преднамеренные искусственные угрозы.

2.5. Общестатистическая информация по искусственным нарушениям информационной безопасности.

2.6. Оценка потенциального ущерба от реализации угрозы (см. Практическую работу № 1).

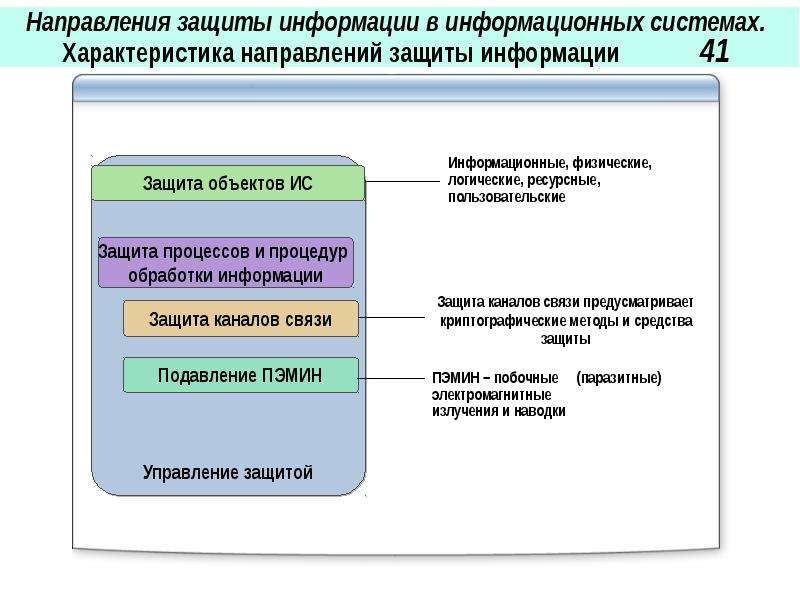

3. Механизмы обеспечения информационной безопасности Предприятия

3.1. Принципы, условия и требования к организации и функционированию системы информационной безопасности.

3.2. Основные направления политики в сфере информационной безопасности.

3.3. Планирование мероприятий по обеспечению информационной безопасности Предприятия.

3.4. Критерии и показатели информационной безопасности Предприятия.

4. Мероприятия по реализации мер информационной безопасности Предприятия

4.1. Организационное обеспечение информационной безопасности.

Задачи организационного обеспечения информационной безопасности.

Подразделения, занятые в обеспечении информационной безопасности.

Взаимодействие подразделений, занятых в обеспечении информационной безопасности.

4.2. Техническое обеспечение информационной безопасности Предприятия.

Общие положения.

Защита информационных ресурсов от несанкционированного доступа.

Средства комплексной защиты от потенциальных угроз.

Обеспечение качества в системе безопасности.

Принципы организации работ обслуживающего персонала.

4.3. Правовое обеспечение информационной безопасности Предприятия.

Правовое обеспечение юридических отношений с работниками Предприятия .

Правовое обеспечение юридических отношений с партнерами Предприятия.

Правовое обеспечение применения электронной цифровой подписи.

4. 4. Оценивание эффективности системы

информационной безопасности Предприятия.

4. Оценивание эффективности системы

информационной безопасности Предприятия.

5. Программа создания системы информационной безопасности Предприятия

4. Содержание отчета

Титульный лист

Содержание

Задание

Концепция ИБ заданного предприятия по плану, приведенному в задании

5. Варианты Вариант – номер по списку в журнале

Номер варианта | Организация | Метод оценки риска (см. Приложение Е ГОСТа) |

1 | Отделение коммерческого банка | 1 |

2 | Поликлиника | 2 |

3 | Колледж | 3 |

4 | Офис страховой компании | 4 |

5 | Рекрутинговое агентство | 1 |

6 | Интернет-магазин | 2 |

7 | Центр оказания государственных услуг | 3 |

8 | Отделение полиции | 4 |

9 | Аудиторская компания | 1 |

10 | Дизайнерская фирма | 2 |

11 | Офис интернет-провайдера | 3 |

12 | Офис адвоката | 4 |

13 | Компания по разработке ПО для сторонних организаций | 1 |

14 | Агентство недвижимости | 2 |

15 | Туристическое агентство | 3 |

16 | Офис благотворительного фонда | 4 |

17 | Издательство | 1 |

18 | Консалтинговая фирма | 2 |

19 | Рекламное агентство | 3 |

20 | Отделение налоговой службы | 4 |

21 | Офис нотариуса | 1 |

22 | Бюро перевода (документов) | 2 |

23 | Научно проектное предприятие | 3 |

24 | Брачное агентство | 4 |

25 | Редакция газеты | 1 |

26 | Гостиница | 2 |

27 | Праздничное агентство | 3 |

28 | Городской архив | 4 |

29 | Диспетчерская служба такси | 1 |

30 | Железнодорожная касса | 2 |

Практическая работа № 3 — Студопедия

«Построение концепции информационной безопасности предприятия»

- Цель работы

Знакомство с основными принципами построения концепции ИБ предприятия, с учетом особенностей его информационной инфраструктуры.

- Краткие теоретические сведения

До начала создания систем информационной безопасности ряд отечественных нормативных документов (ГОСТ Р ИСО/МЭК 15408 ГОСТ Р ИСО/МЭК 27000 ГОСТ Р ИСО/МЭК 17799) и международных стандартов (ISO 27001/17799) прямо требуют разработки основополагающих документов – Концепции и Политики информационной безопасности. Если Концепция ИБ в общих чертах определяет, ЧТО необходимо сделать для защиты информации, то Политика детализирует положения Концепции, и говорит КАК, какими средствами и способами они должны быть реализованы.

Концепция информационной безопасности используется для:

· принятия обоснованных управленческих решений по разработке мер защиты информации;

· выработки комплекса организационно-технических и технологических мероприятий по выявлению угроз информационной безопасности и предотвращению последствий их реализации;

· координации деятельности подразделений по созданию, развитию и эксплуатации информационной системы с соблюдением требований обеспечения безопасности информации;

· и, наконец, для формирования и реализации единой политики в области обеспечения информационной безопасности.

Задание

Используя предложенные образцы, разработать концепцию информационной безопасности компании (см. вариант), содержащую следующие основные пункты (приведен примерный план, в который в случае необходимости могут быть внесены изменения):

Общие положения

Назначение Концепции по обеспечению информационной безопасности.

1.2. Цели системы информационной безопасности

1.3. Задачи системы информационной безопасности.

Проблемная ситуация в сфере информационной безопасности

2.1. Объекты информационной безопасности.

2.2. Определение вероятного нарушителя.

2.3. Описание особенностей (профиля) каждой из групп вероятных нарушителей.

2.4. Основные виды угроз информационной безопасности Предприятия.

· Классификации угроз.

· Основные непреднамеренные искусственные угрозы.

· Основные преднамеренные искусственные угрозы.

2.5. Общестатистическая информация по искусственным нарушениям информационной безопасности.

2.6. Оценка потенциального ущерба от реализации угрозы (см. Практическую работу № 1).

Лабораторная работа — Стандартизация информационных технологий в России

Лабораторная работа №1

Стандарты в области информационных технологий

Цель: Изучить современные системы отечественных стандартов в области информационных технологий.

Методические указания:

Самый полный стандарт, определяющий инструменты оценки безопасности информационных систем и порядок их использования, — это ГОСТ Р ИСО/МЭК 15408, называемый еще «Общими критериями» (ОК). Как отмечается во введении к нему, «…обеспечение безопасности информационных технологий (ИТ) представляет собой комплексную проблему, которая решается в направлениях совершенствования правового регулирования применения ИТ». Там же (часть 1, глава 1, пункт в) сказано: «В Общих критериях не рассматривается ни методология оценки, ни административно-правовая структура, в рамках которой критерии могут применяться». Соответственно все правовые и методико-технологические вопросы придется рассматривать отдельно, при этом не теряя из виду контекста, заложенного в стандартах. В этом как раз и состоит основная сложность.

Соответственно все правовые и методико-технологические вопросы придется рассматривать отдельно, при этом не теряя из виду контекста, заложенного в стандартах. В этом как раз и состоит основная сложность.

«Общие критерии» предназначены служить основой при оценке характеристик безопасности продуктов и систем ИТ. Заложенные в стандарте наборы требований позволяют сравнивать результаты независимых оценок безопасности. На основании этих результатов потребитель может принимать решение о том, достаточно ли безопасны ИТ-продукты или системы для их применения с заданным уровнем риска. «Общие критерии» направлены на защиту информации от несанкционированного раскрытия, модификации, полной или частичной потери и применимы к защитным мерам, реализуемым аппаратными, программно-аппаратными и программными средствами.

Российские стандарты, регулирующие ИБ

No п/п Стандарт Наименование

1 ГОСТ Р ИСО/МЭК 15408-1-2002 Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель. Госстандарт России

Часть 1. Введение и общая модель. Госстандарт России

2 ГОСТ Р ИСО/МЭК 15408-2-2002 Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности. Госстандарт России

3 ГОСТ Р ИСО/МЭК 15408-3-2002 Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности. Госстандарт России

4 ГОСТ Р 50739-95 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования. Госстандарт России

5 ГОСТ Р 50922-96 Защита информации. Основные термины и определения. Госстандарт России

6 ГОСТ Р 51188-98 Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство. Госстандарт России

7 ГОСТ Р 51275-99 Защита информации. Объект информатизации. Факторы, воздействующие на информацию. Общие положения. Госстандарт России

8 ГОСТ Р ИСО 7498-1-99 Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель. Госстандарт России

Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель. Госстандарт России

9 ГОСТ Р ИСО 7498-2-99 Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации. Госстандарт России

В первой части (ГОСТ Р ИСО/МЭК 15408-1-2002. «Введение и общая модель») устанавливается общий подход к формированию требований оценки безопасности, на их основе разрабатываются профили защиты и задания по безопасности, представленные в классах данного стандарта — APE «Оценка профиля защиты» и ASE «Оценка задания по безопасности», а также AMA «Поддержка доверия».

Часть вторая (ГОСТ Р ИСО/МЭК 15408-2-2002. «Функциональные требования безопасности») представляет собой обширную библиотеку функциональных требований к безопасности, описывающую 11 классов, 66 семейств, 135 компонентов и содержащую сведения о том, какие цели безопасности могут быть достигнуты и каким образом.

Третья часть (ГОСТ Р ИСО/МЭК 15408-3-2002. «Требования доверия к безопасности») включает в себя оценочные уровни доверия (ОУД), образующие своего рода шкалу для измерения уровня доверия к объекту оценки. Под доверием понимается «…основа для уверенности в том, что продукт или система информационных технологий отвечает целям безопасности». Способом его достижения считается активное исследование, определяющее свойства безопасности ИТ (причем большее доверие является результатом приложения больших усилий при оценке) и сводящееся к их минимизации для обеспечения необходимого уровня доверия. Одним словом, мы должны свести усилия к минимуму, при этом не переусердствовав в достижении необходимого уровня доверия.

«Требования доверия к безопасности») включает в себя оценочные уровни доверия (ОУД), образующие своего рода шкалу для измерения уровня доверия к объекту оценки. Под доверием понимается «…основа для уверенности в том, что продукт или система информационных технологий отвечает целям безопасности». Способом его достижения считается активное исследование, определяющее свойства безопасности ИТ (причем большее доверие является результатом приложения больших усилий при оценке) и сводящееся к их минимизации для обеспечения необходимого уровня доверия. Одним словом, мы должны свести усилия к минимуму, при этом не переусердствовав в достижении необходимого уровня доверия.

Обобщая вышесказанное, можно сделать вывод: каркас безопасности, заложенный частью 1 ОК, заполняется содержимым из классов, семейств и компонентов в части 2, а третья часть определяет, как оценить прочность всего «строения». В роли чертежей для многократного повторения архитектуры выступают профили защиты (ПЗ) и задания по безопасности (ЗП).

Задание:

Разработать концепцию информационной безопасности компании, содержащую следующие

• 1. Общие положения

1.1. Назначение Концепции по обеспечению информационной безопасности.

1.2. Цели системы информационной безопасности

1.3. Задачи системы информационной безопасности.

2. Проблемная ситуация в сфере информационной безопасности

2.1. Объекты информационной безопасности.

2.2. Определение вероятного нарушителя.

2.3. Описание особенностей (профиля) каждой из групп вероятных нарушителей.

2.4. Основные виды угроз информационной безопасности объекта Предприятия.

• Классификации угроз.

• Основные непреднамеренные искусственные угрозы.

• Основные преднамеренные искусственные угрозы.

2.5. Общестатистическая информация по искусственным нарушениям информационной безопасности.

2.6. Оценка потенциального ущерба от реализации угрозы.

3. Механизмы обеспечения информационной безопасности объекта Предприятия

3.1. Принципы, условия и требования к организации и функционированию системы информационной безопасности.

3.2. Основные направления политики в сфере информационной безопасности.

3.3. Планирование мероприятий по обеспечению информационной безопасности объекта Предприятия.

3.4. Критерии и показатели информационной безопасности объекта Предприятия.

4. Мероприятия по реализации мер информационной безопасности объекта Предприятия

4.1. Организационное обеспечение информационной безопасности.

• Задачи организационного обеспечения информационной безопасности.

• Подразделения, занятые в обеспечении информационной безопасности.

• Взаимодействие подразделений, занятых в обеспечении информационной безопасности.

4.2. Техническое обеспечение информационной безопасности объекта Предприятия.

• Общие положения.

• Защита информационных ресурсов от несанкционированного доступа.

• Средства комплексной защиты от потенциальных угроз.

• Обеспечение качества в системе безопасности.

• Принципы организации работ обслуживающего персонала.

4.3. Правовое обеспечение информационной безопасности объекта Предприятия.

• Правовое обеспечение юридических отношений с работниками объекта Предприятия .

• Правовое обеспечение юридических отношений с партнерами объекта Предприятия.

• Правовое обеспечение применения электронной цифровой подписи.

4.4. Оценивание эффективности системы информационной безопасности объекта Предприятия.

5. Программа создания системы информационной безопасности объекта Предприятия

Приложение

Комплекс мероприятий, проводимых с целью профилактики и предотвращения угроз безопасности.

Перечень заданий к лабораторной работе

1. Стандартизация осуществляется на разных уровнях. Перечислите эти уровни.

2. Дайте классификацию стандартизации. Все ли стандарты являются общедоступными?

3. Что является объектом отраслевой стандартизации?

4. Рассмотрите классификацию стандартов, действующих в сфере ИТ (классификация по моделям разработки, ЖЦПИ)

5. Что означает аббревиатура стандарта ГОСТ Р ИСО/МЭК?

6. Выберите компанию в сфере ИТ и перечислите стандарты, которыми пользуется данная компания.

КОМПЛЕКТ ОЦЕНОЧНЫХ СРЕДСТВ | Учебно-методический материал на тему:

Министерство образования и науки Самарской области

Государственное бюджетное образовательное учреждение

среднего профессионального образования

«Чапаевский губернский колледж»

образовательная программа среднего профессионального образования программа подготовки специалистов среднего звена

УТВЕРЖДАЮ

Заместитель директора

по учебной работе ОП СПО ППССЗ

_____________Григорьева Л.Н.

«01» сентября 2014 г.

КОМПЛЕКТ ОЦЕНОЧНЫХ СРЕДСТВ

по МДК 02.04 Защита информации

основной профессиональной образовательной программы (ОПОП) по специальности 230115 Программирование в компьютерных системах

Чапаевск, 2014 г.

Комплект оценочных средств разработан в соответствии с запросами работодателей по специальности 230115 Программирование в компьютерных системах и рабочей программой ПМ.02. Разработка и администрирование баз данных.

Разработчик:

ГБОУ СПО ЧГК преподаватель В.Г.Дикова

(место работы) (занимаемая должность) (инициалы, фамилия)

Одобрено на заседании ПЦК математики, информатики и программирования

Протокол № 1 от «26» августа 2014 г.

Председатель ПЦК: _______________ В.Г. Дикова

- Паспорт комплекта оценочных средств

- Результаты освоения МДК, подлежащие проверке

- Оценка освоения МДК

- Оценочные материалы для итоговой аттестации по МДК

- Лист согласования

- Паспорт комплекта оценочных средств

- В результате освоения МДК 02.04 Защита информации обучающийся должен обладать предусмотренными ФГОС по специальности СПО 230115 Программирование в компьютерных системах следующими умениями, знаниями, общими и профессиональными компетенциями:

У.1 — осуществлять программную защиту информации

У.2- применять правовые, организационные, технические и программные средства защиты информации

У.3 — создавать программные средства защиты информации

З.1 — методы и средства программной защиты информации

З.2 — источники возникновения информационных угроз

З.3 — модели и принципы защиты информации от несанкционированного доступа

ОК 1 Понимать сущность и социальную значимость своей будущей профессии, проявлять к ней устойчивый интерес.

ОК 2 Организовывать собственную деятельность, выбирать типовые методы и способы выполнения профессиональных задач, оценивать их эффективность и качество.

ОК 3 Принимать решения в стандартных и нестандартных ситуациях и нести за них ответственность.

ОК 4 Осуществлять поиск и использование информации, необходимой для эффективного выполнения профессиональных задач, профессионального и личностного развития.

ОК 5 Использовать информационно-коммуникационные технологии в профессиональной деятельности.

ОК 6 Работать в коллективе и в команде, эффективно общаться с коллегами, руководством, потребителями.

ОК 7 Брать на себя ответственность за работу членов команды (подчиненных), за результат выполнения заданий.

ОК 8 Самостоятельно определять задачи профессионального и личностного развития, заниматься самообразованием, осознанно планировать повышение квалификации.

ОК 9 Ориентироваться в условиях частой смены технологий в профессиональной деятельности.

ОК 10 Исполнять воинскую обязанность, в том числе с применением полученных профессиональных знаний (для юношей).

ПК 2.6 Проектировать и администрировать систему программной защиты информации

- Формой аттестации по МДК является дифференцированный зачет (8 семестр)

2. Результаты освоения МДК, подлежащие проверке

2.1. В результате аттестации по МДК 02.04 Защита информации осуществляется комплексная проверка следующих умений и знаний, а также динамика формирования общих и профессиональных компетенций.

Таблица 1

Результаты обучения: умения, знания, общие и профессиональные компетенции | Показатели оценки результата | Форма контроля и оценивания |

У.1 — осуществлять программную защиту информации З.1 — методы и средства программной защиты информации ОК 2-ОК 6 ПК 2.6 | обосновывает актуальность проблемы обеспечения безопасности информации; знает угрозы безопасности информации и их классификацию; перечисляет основные принципы построения систем защиты информации; знает области и объекты по обеспечению информационной безопасности; описывает технологию обеспечения безопасности обработки информации; характеризует модели обеспечения информационной безопасности организаций; знает законодательные, морально-этические, организационные, технические, программно-математические меры обеспечения информационной безопасности; компьютерные вирусы: основные понятия, симптомы заражения; знает классификацию компьютерных вирусов. дает характеристику вирусоподобных программ; перечисляет приемы борьбы с компьютерными вирусами; характеризует современные программные средства борьбы с компьютерными вирусами. знает международные, российские и отраслевые правовые документы; знает стандарты информационной безопасности «Общие критерии», «Оранжевая книга», стандарты информационной безопасности в РФ. соответствие российских и международных правовых соглашений. | формализованное наблюдение за выполнением задания результаты практической работы |

У.2- применять правовые, организационные, технические и программные средства защиты информации З.2 — источники возникновения информационных угроз ОК 1, ОК4-ОК.8 ПК 2.6 | использует пакеты антивирусных программ для обеспечения защиты программ и данных; осуществляет поиск и восстановление компьютерной информации; выполняет защиту документов и электронных таблиц от несанкционированного доступа; | устный опрос. тестирование |

У.3 — создавать программные средства защиты информации З.3 — модели и принципы защиты информации от несанкционированного доступа ОК.5-ОК.10 ПК 2.6 | осуществляет разграничение прав доступа в операционной системе Windows; реализовывает политику безопасности в операционной системе Windows; определяет уровень формирования режима информационной безопасности; выполняет архивацию и резервное копирование информации; настраивает безопасность браузера; демонстрирует перехват и обработку файловых операций; производит защиту от воздействия закладок | формализованное наблюдение за выполнением задания результаты практической работы |

Таблица 2

Показатели оценки сформированности ОК

Общие компетенции | Показатели оценки результата | Форма контроля и оценивания |

ОК. 1 Понимать сущность и социальную значимость своей будущей профессии, проявлять к ней устойчивый интерес | демонстрация интереса к будущей профессии | формализованное наблюдение |

ОК. 2 Организовывать собственную деятельность, выбирать типовые методы и способы выполнения профессиональных задач, оценивать их эффективность и качество | выбор и применение методов и способов решения профессиональных задач в области разработки программных продуктов | результаты практической работы |

ОК. 3 Принимать решения в стандартных и нестандартных ситуациях и нести за них ответственность | решение стандартных и нестандартных профессиональных задач в области разработки программных продуктов | результаты практической работы |

ОК. 4 Осуществлять поиск и использование информации, необходимой для эффективного выполнения профессиональных задач, профессионального и личностного развития | эффективный поиск необходимой информации; использование различных источников, включая электронные | формализованное наблюдение |

ОК. 5 Использовать информационно-коммуникационные технологии в профессиональной деятельности | программирование в компьютерных системах | результаты практической работы |

ОК. 6 Работать в коллективе и в команде, эффективно общаться с коллегами, руководством, потребителями | взаимодействие с обучающимися и преподавателями в ходе обучения | формализованное наблюдение |

ОК. 7 Брать на себя ответственность за работу членов команды (подчиненных), за результат выполнения заданий | самоанализ и коррекция результатов собственной работы | результаты практической работы |

ОК. 8 Самостоятельно определять задачи профессионального и личностного развития, заниматься самообразованием, осознанно планировать повышение квалификации | организация самостоятельных занятий при изучении профессионального модуля | формализованное наблюдение |

ОК. 9 Ориентироваться в условиях частой смены технологий в профессиональной деятельности | анализ инноваций в области разработки программных продуктов | формализованное наблюдение |

ОК. 10 Исполнять воинскую обязанность, в том числе с применением полученных профессиональных знаний (для юношей) | Обладает сформированными положительным отношением к воинской службе | формализованное наблюдение |

3. Оценка освоения МДК

3.1. Формы и методы оценивания

Предметом оценки служат умения и знания, предусмотренные ФГОС ПМ.02. Разработка и администрирование баз данных, направленные на формирование общих и профессиональных компетенций.

Контроль и оценка этих дидактических единиц осуществляются с использованием следующих форм и методов:

— текущий контроль: устный опрос, практические работы

-рубежный контроль: устный опрос, тестирование, формализованное наблюдение, практические работы

— итоговая аттестация: дифференцированный зачет

Таблица 3

Критерии оценки заданий для текущего и рубежного контроля

№ | Тип (вид) задания | Проверяемые знания и умения | Критерии оценки |

1 | Устный опрос | З.1- З.3 | «5» — ответ полный, правильный, понимание материала глубокое, «4» — материал усвоен хорошо, но изложение недостаточно систематизировано, отдельные умения недостаточно устойчивы, в терминологии, выводах и обобщениях имеются отдельные неточности, «3» — ответ обнаруживает понимание основных положений темы, однако, наблюдается неполнота знаний; умения сформированы недостаточно, выводы и обобщения слабо аргументированы, в них допущены ошибки, «2» — речь непонятная, скудная; ни один из вопросов не объяснен, необходимые навыки, отсутствуют. |

2 | Практические работы (в том числе работа на компьютере) | У.1- У.3 | «5» — 90-100% правильно выполненного задания, «4» -80-89% правильно выполненного задания, «3»-выполнение практически всей работы (не менее 70%) «2»- выполнение менее 70% всей работы. |

3 | Тесты | З.1- З.3 У.1- У.3 | «5» — 90 – 100% правильных ответов, «4» — 80-89% правильных ответов, «3» — 70-80% правильных ответов, «2» — 69% и менее правильных ответов. |

Таблица 4

Контроль и оценка освоения МДК по темам (разделам)

Элемент МДК | Формы и методы контроля | |||||

Текущий контроль | Рубежный контроль | Итоговая аттестация | ||||

Форма контроля | Проверяемые ОК,У,З | Форма контроля | Проверяемые ОК,У,З | Форма контроля | Проверяемые ОК,У,З | |

Раздел 4. Защита информации | дифференцированный зачет | З.1, З2, У1, У2 ОК.1-ОК.10 | ||||

Тема 4.1. Борьба с угрозами несанкционированного доступа к информации | устный опрос | З.1, З2, У1, У2 ОК.1, ОК.3, ОК.5, ОК.10 | устный опрос, тестирование | З.1, З2, У1, У2 ОК.1, ОК.3, ОК.5, ОК.10 | устный опрос, практическое задание | З.1, З2, У1, У2 ОК.1, ОК.3, ОК.5, ОК.10 |

Тема 4.2. Методология обеспечения информационной безопасности организации | устный опрос, | З.2, З3, У2, У3 ОК.1, ОК.3, ОК.5, ОК.10 | устный опрос, тестирование | З.2, З3, У2, У3 ОК.1, ОК.3, ОК.5, ОК.10 | устный опрос, практическое задание | З.2, З3, У2, У3 ОК.1, ОК.3, ОК.5, ОК.10 |

Тема 4.3. Виды мер обеспечения информационной безопасности | практическая работа | У.1- У3 ОК.2, ОК.4, ОК.6-ОК.9 | практическая работа | У.1- У3 ОК.2, ОК.4, ОК.6-ОК.9 | практическое задание | У.1- У3 ОК.2, ОК.4, ОК.6-ОК.9 |

Тема 4.4. Борьба с вирусным заражением программ | практическая работа | З.3, У.3 ОК.2, ОК.4, ОК.6-ОК.9 | практическая работа | З.3, У.3 ОК.2, ОК.4, ОК.6-ОК.9 | практическое задание | З.3,У.3 ОК.2, ОК.4, ОК.6-ОК.9 |

Тема 4.5. Организационно-правовое обеспечение информационной безопасности | устный опрос, | З.1, У.1 ОК.1, ОК.3, ОК.5, ОК.10 | устный опрос, тестирование | З.1, У.1 ОК.1, ОК.3, ОК.5, ОК.10 | устный опрос, практическое задание | З.1, У.1 ОК.1, ОК.3, ОК.5, ОК.10 |

3.2. Типовые задания для оценки освоения МДК в ходе рубежного контроля

3.2.1. Типовые задания для оценки умений

1) Практическая работа

Тема: Восстановление зараженных файлов.

Теоретическая справка

Макровирусы заражают файлы – документы и электронные таблицы популярных офисных приложений.

Для анализа макровирусов необходимо получить текст их макросов. Для нешифрованных вирусов это достигается при помощи меню Сервис/Макрос. Если же вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов.

Задание: Восстановить файл, зараженный макровирусом.

Алгоритм выполнения работы

Для восстановления документов World и Excel достаточно сохранить пораженные файлы в текстовый формат RTF, содержащий практически всю информацию из первоначальных документов и не содержащий макросы.

Для этого выполните следующие действия.

- В программе Win Word выберите пункты меню «Файл» — «сохранить как».

- В отрывшемся окне в поле «тип файла» выберите «текст в формате RTF».

- Выберите команду сохранить, при этом имя файла оставьте прежним.

- В результате появится новый файл с именем существующего, но с другим расширением.

- Далее закройте Win Word и удалите все зараженные Word-документы и файл-шаблон NORMAL.DOT в папке Win Word.

- Запустите Win Word и восстановите документы из RTF-файлов в соответствующий формат файла с расширение (.doc).

- В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

- Для последующей защиты файлов от макровирусов включите защиту от запуска макросов.

- Для этого в Win Word выберите последовательно пункты меню: Сервис – Макрос – Безопасность.

- В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая.

2) Самостоятельная работа

Тема: Борьба с вирусным заражением программ

Выполнение практического задания:

- Создайте текстовый файл Вирус (содержание — чистый лист) и выполните алгоритм восстановления файла (в предположении его заражения макровирусом).

- Зафиксируйте этапы работы через скриншоты в новом текстовом документе.

- Сравните размеры файлов с помощью контекстного меню.

- Предоставьте отчет преподавателю.

3.2.2. Типовые задания для оценки знаний

1) Устный опрос

Тема: Борьба с вирусным заражением программ

1. Каковы характерные черты компьютерных вирусов?

2. Дайте определение программного вируса.

3. Какой вид вирусов наиболее распространяемый в распределенных вычислительных сетях? Почему?

4. Перечислите классификационные признаки компьютерных вирусов.

5. В чем особенности резидентных вирусов?

6. Перечислите деструктивные возможности компьютерных вирусов.

7. Поясните самошифрование и полиморфичность как свойства компьютерных вирусов.

8. Перечислите виды « вирусоподобных» программ.

9. Поясните механизм функционирования «троянской программы» (логической бомбы).

10. поясните понятия «сканирование на лету» и « сканирование по запросу».

11. Перечислите виды антивирусных программ.

12. Охарактеризуйте антивирусные сканеры.

13. В чем особенности эвристических сканеров?

14. Какие факторы определяют качество антивирусной программы?

15. Перечислите наиболее распространенные пути заражения компьютеров вирусами.

16. Перечислите основные правила защиты от компьютерных вирусов, получаемых не из вычислительных сетей.

17. Характерные черты макровируса.

18. Как проверить систему на наличие макровируса?

19. Является ли наличие скрытых листов в Excel признаком заражения макровирусом?

2) Тестовые задания

Тема: Методология обеспечения информационной безопасности организации

1 | Установите соответствие между принципами защиты информации и описаниями | ||

Принцип защиты информации:

| Описание:

| 1-B 2-C 3-A 4-E | |

2 | Какой показатель, согласно руководящим документам ГосТехКомиссии РФ, не является показателем защищенности?

| 3 | |

3 | Что не является причиной случайных воздействий на информационную систему?

| 4 | |

4 | Что является основными путями проникновения вирусов в компьютер?

| 2 | |

5 | Какой уровень безопасности операционных систем связан с управлением доступом к ресурсам ОС?

| 3 | |

6 | Что является основополагающим документом по информационной безопасности в РФ?

| 1 | |

7 | Что из перечисленного не является функцией управления криптографическими ключами?

| 4 | |

8 | Защищённостью чего характеризуется информационная безопасность?

| 2 | |

9 | Что из перечисленного является составляющей информационной безопасности?

| 3 | |

10 | Что является важнейшими аспектами информационной безопасности?

| 3 | |

11 | Что из перечисленного не является идентификатором при аутентификации?

| 2 | |

12 | Что используется для контроля целостности передаваемых по сетям данных?

| 2 | |

13 | Что из перечисленного не является функцией управления криптографическими ключами?

| 4 | |

14 | Защищённостью чего характеризуется информационная безопасность?

| 2 | |

15 | Принципом, предполагающим вложение средств в системы защиты таким образом, чтобы получить максимальную отдачу, является:

| 4 | |

3) Самостоятельная работа

Тема: Борьба с вирусными заражениями программ

Подготовить реферат по заданному антивирусному программному обеспечению (см. вариант), используя любые доступные источники информации.

Рекомендация: Собранный материал будет наиболее актуальным, если включить в него данные, полученные практическим путем. Для этого при возможности, установите демонстрационную версию заданного пакета ПО и протестируйте ее в течении нескольких дней.

- Заполнить таблицу » Пакеты антивирусных программ » на основе подготовленного материала, а также докладов других студентов.

- Провести анализ собранной информации и сделать выводы.

Вариант – номер по списку в журнале

Пакет антивирусного ПО | Основные функции | Достоинства | Недостатки |

Антивирус Касперского | 1 | 2 | 3 |

Антивирус Dr.Web для Windows | 4 | 5 | 6 |

Panda Antivirus | 7 | 8 | 9 |

ESET NOD32 Антивирус | 10 | 11 | 12 |

avast! Free Antivirus | 13 | 14 | 15 |

Avira AntiVir Personal | 16 | 17 | 18 |

Norton AntiVirus | 19 | 20 | 21 |

Trend Micro Internet Security | 22 | 23 | 24 |

Microsoft Security Essentials | 25 | 26 | 27 |

McAfee VirusScan | 28 | 29 | 30 |

- Типовые задания для оценки ОК.

Уровень сформированности ОК проверяется с использованием компетентностно-ориентированных заданий по итогам изучения дисциплины регионального компонента «Введение в профессию: общие компетенции профессионала», а также с использованием комплексного компетентностно-ориентированного теста на выпускном курсе в ходе государственной итоговой аттестации.

- Типовые задания для оценки ПК.

Уровень сформированности ПК проверяется на квалификационном экзамене по итогам изучения ПМ (материал содержится в комплекте оценочных средств для квалификационного экзамена).

4. Оценочные материалы для итоговой аттестации по МДК

Оценка освоения дисциплины предусматривает проведение дифференцированного зачета, с использованием следующих форм и методов: устный опрос, практическая работа.

Форма комплекта оценочных материалов

I. ПАСПОРТ

Назначение:

КОМ предназначен для контроля и оценки результатов освоения МДК 02.04 Защита информации по специальности 230115 Программирование в компьютерных системах. Предметом оценки являются умения (У.1-У.3) и знания (З.1-З.3).

II. ЗАДАНИЕ ДЛЯ ОБУЧАЮЩИХСЯ

Инструкция по выполнению заданий

Ответ на теоретический вопрос должен быть развернутым, подкрепляться конкретными примерами.

Результаты практической работы должны быть прокомментированы, указан используемый инструментарий (программные и аппаратные средства).

1. Перечень теоретических вопросов для подготовки к дифференцированному зачету

- Актуальность проблемы обеспечения безопасности информации

- Угрозы безопасности информации и их классификация

- Меры противодействия угрозам

- Основные принципы построения систем защиты информации

- Эволюция подходов к обеспечению информационной безопасности

- Области и объекты по обеспечению информационной безопасности и защите информационной деятельности

- Критерии оценки безопасности компьютерных систем

- Технология обеспечения безопасности обработки информации

- Модели обеспечения информационной безопасности организаций

- Требования к защите информационных систем

- Факторы угроз сохранности информации в информационных системах

- Уровни формирования режима информационной безопасности

- Законодательные меры обеспечения информационной безопасности

- Морально-этические меры обеспечения информационной безопасности

- Организационные меры обеспечения информационной безопасности

- Технические меры обеспечения информационной безопасности

- Программно-математические меры обеспечения информационной безопасности

- Методическое обеспечение информационной безопасности

- Компьютерные вирусы: основные понятия, симптомы заражения

- Классификация компьютерных вирусов

- Характеристика вирусоподобных программ

- Приемы борьбы с компьютерными вирусами

- Пакеты антивирусных программ

- Современные программные средства борьбы с компьютерными вирусами

- Разграничение доступа

- Системы шифрования дисковых данных

- Криптографические методы защиты информации

- Взаимная проверка подлинности пользователей

- Организационные проблемы криптозащиты

- Модели атак. Классификации атак

- Архивация и резервное копирование информации

- Поиск и восстановление компьютерной информации

- Защита документов и электронных таблиц от несанкционированного доступа

- Определение уровня формирования режима информационной безопасности

- Эффективность защиты и методология ее расчета

- Модели безопасности операционных систем

- Разграничение прав доступа в операционной системе Windows

- Реализация политики безопасности в операционной системе Windows

- Настройка безопасности браузера

- Профилактика проникновения троянских программ

2. Перечень типовых практических заданий

1. Разработайте концепцию информационной безопасности компании (см. вариант), содержащую следующие основные пункты (приведен примерный план, в который в случае необходимости могут быть внесены изменения):

1. Общие положения

Назначение Концепции по обеспечению информационной безопасности.

1.2. Цели системы информационной безопасности

1.3. Задачи системы информационной безопасности.

2. Проблемная ситуация в сфере информационной безопасности

2.1. Объекты информационной безопасности.

2.2. Определение вероятного нарушителя.

2.3. Описание особенностей (профиля) каждой из групп вероятных нарушителей.

2.4. Основные виды угроз информационной безопасности Предприятия.

- Классификации угроз.

- Основные непреднамеренные искусственные угрозы.

- Основные преднамеренные искусственные угрозы.

2.5. Общестатистическая информация по искусственным нарушениям информационной безопасности.

2.6. Оценка потенциального ущерба от реализации угрозы

3. Механизмы обеспечения информационной безопасности Предприятия

3.1. Принципы, условия и требования к организации и функционированию системы информационной безопасности.

3.2. Основные направления политики в сфере информационной безопасности.

3.3. Планирование мероприятий по обеспечению информационной безопасности Предприятия.

3.4. Критерии и показатели информационной безопасности Предприятия.

4. Мероприятия по реализации мер информационной безопасности Предприятия

4.1. Организационное обеспечение информационной безопасности.

- Задачи организационного обеспечения информационной безопасности.

- Подразделения, занятые в обеспечении информационной безопасности.

- Взаимодействие подразделений, занятых в обеспечении информационной безопасности.

4.2. Техническое обеспечение информационной безопасности Предприятия.

- Общие положения.

- Защита информационных ресурсов от несанкционированного доступа.

- Средства комплексной защиты от потенциальных угроз.

- Обеспечение качества в системе безопасности.

- Принципы организации работ обслуживающего персонала.

4.3. Правовое обеспечение информационной безопасности Предприятия.

- Правовое обеспечение юридических отношений с работниками Предприятия .

- Правовое обеспечение юридических отношений с партнерами Предприятия.

- Правовое обеспечение применения электронной цифровой подписи.

4.4. Оценивание эффективности системы информационной безопасности Предприятия.

5. Программа создания системы информационной безопасности Предприятия

Вариант – номер по списку в журнале

Номер варианта | Организация |

1 | Отделение коммерческого банка |

2 | Поликлиника |

3 | Колледж |

4 | Офис страховой компании |

5 | Рекрутинговое агентство |

6 | Интернет-магазин |

7 | Центр оказания государственных услуг |

8 | Отделение полиции |

9 | Аудиторская компания |

10 | Дизайнерская фирма |

11 | Офис интернет-провайдера |

12 | Офис адвоката |

13 | Компания по разработке ПО для сторонних организаций |

14 | Агентство недвижимости |

15 | Туристическое агентство |

16 | Офис благотворительного фонда |

17 | Издательство |

18 | Консалтинговая фирма |

19 | Рекламное агентство |

20 | Отделение налоговой службы |

21 | Офис нотариуса |

22 | Бюро перевода (документов) |

23 | Научно проектное предприятие |

24 | Брачное агентство |

25 | Редакция газеты |

26 | Гостиница |

27 | Праздничное агентство |

28 | Городской архив |

29 | Диспетчерская служба такси |

30 | Железнодорожная касса |

- Пусть Т==СОВЕРШЕННО СЕКРЕТНО и F(t,13)=t+13. Найдите шифротекст Е.

- Расшифруйте следующую криптограмму: Е=НЕ_СПЕШИТЕ_ВЕТТЕСС.

- Определите открытый текст Т, если шифротекст имеет вид Е=ФВМЖТИВФЮ.

- Зашифруйте сообщение Т=ВСТРЕЧА_ОТМЕНЯЕТСЯ_ЯВКА_РАСКРЫТА с помощью ключа

t | 1 | 2 | 3 | … | n |

e | (0,1) | (1,2) | (2,3) | (n-1,n) |

- Список источников и литературы для обучающихся

Основные источники

- Малюк А.А. и др. Введение в защиту информации в автоматизированных системах: Учебное пособие для вузов.-3 изд-М.: Горячая линия-Телеком,2010

- Байбурин В.Б. и др. Введение в защиту информации: Учебное пособие.-М.:ФОРУМ: ИНФРА-М,2011

Дополнительные источники

- Башлы П.Н.Информационная безопасность. — Ростов н/Д: Феникс, 2011

- Осипян В.О. Криптография в упражнениях и задачах. – М.: Гелиос АРВ, 2012

III. ПАКЕТ ЭКЗАМЕНАТОРА

III а. УСЛОВИЯ

Количество вариантов задания для дифференцированного зачета — 30

Время выполнения задания – 40 мин.

IIIб. КРИТЕРИИ ОЦЕНКИ

Устный опрос | «5» — ответ полный, правильный, понимание материала глубокое, «4» — материал усвоен хорошо, но изложение недостаточно систематизировано, отдельные умения недостаточно устойчивы, в терминологии, выводах и обобщениях имеются отдельные неточности, «3» — ответ обнаруживает понимание основных положений темы, однако, наблюдается неполнота знаний; умения сформированы недостаточно, выводы и обобщения слабо аргументированы, в них допущены ошибки, «2» — речь непонятная, скудная; ни один из вопросов не объяснен, необходимые навыки, отсутствуют. |

Практические работы (в том числе работа на компьютере) | «5» — 90-100% правильно выполненного задания, «4» -80-89% правильно выполненного задания, «3»-выполнение практически всей работы (не менее 70%) «2»- выполнение менее 70% всей работы. |

5. Лист согласования

Дополнения и изменения к комплекту ОС на учебный год

Дополнения и изменения к комплекту ОС на __________ учебный год по МДК

В комплект ОС внесены следующие изменения:

__________________________________________________________________

__________________________________________________________________

__________________________________________________________________

__________________________________________________________________

__________________________________________________________________

Дополнения и изменения в комплекте ОС обсуждены на заседании ПЦК _________________________________________________________________

«_____» ____________ 20_____г. (протокол № _______ ).

Председатель ПЦК ________________ /___________________/

Отчёт Центра мониторинга информационной безопасности за I квартал 2017 года

В отчёте мы собрали сводную статистику по зафиксированным в I квартале 2017 года нашим корпоративным Центром мониторинга событиям и инцидентам информационной безопасности.Поскольку у нас есть достаточно большой набор данных:

- 12 000 узлов на мониторинге;

- 137 873 416 событий информационной безопасности;

- 98 подтверждённых инцидентов;

то статистика будет применима для любой средней и крупной организации.

Данные в отчёте — это то, что видим мы, и вы можете «прикинуть» картину на свою систему обеспечения безопасности информации.

Центр мониторинга (ЦМ) компании «Перспективный мониторинг» — это сервис, который обрабатывает поступающие от подключённых систем события информационной безопасности, определяет, является ли инцидентом последовательность событий или нет, и помогает сотрудникам подключённой на мониторинг организации реагировать на инциденты.

Работает это примерно так:

Этим отчётом мы закрываем первый год регулярных публикаций о событиях и инцидентах информационной безопасности, обнаруженных Центром мониторинга.

За этот год поменялись правила выявления и учёта событий (некоторые события «склеиваются» в одно) и количество узлов на мониторинге, поэтому напрямую сравнивать количество событий и инцидентов сейчас и год назад будет не совсем правильно. Тем не менее, вся статистика за предыдущие периоды доступна в предыдущих отчётах (pdf с нашего сайта).

Что и как мы считаем

В рамках данного отчёта:

- Событие ИБ — идентифицированное появление определённого состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.

- Инцидент ИБ — появление одного или нескольких нежелательных или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ.

Источниками событий выступают сетевые и хостовые IDS, сетевые устройства, сканеры защищённости, антивирусные решения и honeypot’ы.

Для внутренней обработки мы классифицируем инциденты в зависимости от затронутых ресурсов.

| Высокая критичность | Инциденты, связанные с ключевыми ресурсами серверного сегмента или с критичными ресурсами пользовательского сегмента (ресурсы, обрабатывающие критичную с точки зрения бизнеса, финансов или законодательства информацию). |

| Средняя критичность | Инциденты, связанные с некритичными ресурсами серверного сегмента. |

| Низкая критичность | Инциденты, связанные с некритичными ресурсами пользовательского сегмента (рядовой пользователь). |

Аналитик Центра мониторинга произвольно определяет степень критичности, если считает, что инцидент может привести к серьёзным негативным последствиям.

Результаты мониторинга

В период с 1 января по 31 марта 2017 года сотрудники Центра мониторинга контролировали информационные системы нескольких организаций с общим числом подключённых узлов около 12 000 (рабочие места, веб, почта, файловые хранилища, VPN и т.д.).

За три месяца сенсоры зафиксировали и проанализировали 137 873 416 событий информационной безопасности и выявили 98 инцидентов.

Самое значимое изменение по сравнению с предыдущим периодом — рост доли событий, связанных со сканированием информационных ресурсов и попытками подбора паролей к различным информационным системам. Также немного увеличилась активность вредоносного ПО.

На рисунке выше показано, как изменялось соотношение типов событий ИБ. Чтобы оценить размер поступающих данных, стоит упомянуть, что «Сканирование» в I квартале 2017 года — это 30% и

41 646 524 зафиксированных события; а «Подбор паролей» — 15% и почти 21 млн. событий.

«Нарушение политики ИБ» — события, свидетельствующие о действиях, предположительно нарушающих требования Политики ИБ контролируемой организации.

«Атака или эксплуатация» — события, свидетельствующие о попытках удалённого исполнения кода или эксплуатации уязвимостей на контролируемых ресурсах.

«Сканирование» — события, свидетельствующие об исследовании сети перед попыткой атаки.

«Подбор паролей» — события, свидетельствующие о попытках получения доступа к контролируемым ресурсам путём подбора аутентификационных данных.

«Трояны и вирусы» — события, свидетельствующие о факте заражения контролируемых ресурсов вирусами или активности вредоносного ПО.

«DDoS» — события, свидетельствующие о попытках осуществления распределённых атак на отказ в обслуживании.

«Другое» — события которые по своей сути не могут быть отнесены к одному из вышеперечисленных классов.

Среди выявленных 98 инцидентов:

| Класс инцидента | Высокая критичность | Средняя критичность | Низкая критичность | Всего инцидентов | Доля инцидентов |

|---|---|---|---|---|---|

| Вредоносное ПО | 16 | 20 | 15 | 51 | 52% |

| Атака | 9 | 5 | 1 | 15 | 16% |

| Подбор паролей | 11 | 3 | 14 | 14% | |

| Нарушение политики ИБ | 2 | 4 | 3 | 9 | 9% |

| Эксплуатация уязвимостей | 3 | 3 | 6 | 6% | |

| DDoS | 3 | 3 | 3% | ||

| Всего: | 98 | 100,0% |

| Доля инцидентов, % |

||||

|---|---|---|---|---|

| Класс инцидента | IIкв. 2016 | IIIкв. 2016 | IVкв. 2016 | Iкв. 2017 |

| Вредоносное ПО | 43,5 | 42,8 | 51 | 52 |

| DDoS | 8,7 | 14,3 | 1,9 | 3 |

| Нарушение политики ИБ | 30,4 | 14,3 | 13,2 | 9 |

| Подбор паролей | 17,4 | 23,8 | 13,2 | 14 |

| Атака | 11,3 | 16 | ||

| Эксплуатация уязвимостей | 4,8 | 9,4 | 6 | |

Наиболее актуальными и критичными из выявленных являются атаки, связанные с попытками получения несанкционированного доступа к ресурсам организаций.

Одно интересное наблюдение. Сотрудники часто используют корпоративные ресурсы в своих личных целях: от распечатки доклада ребёнку в школу до доступа в личный интернет-банк. Сейчас же мы столкнулись с тем, что сотрудники майнят bitcoin и ethereum на вычислительных ресурсах организации. Такие инциденты попали в «Нарушение политики».

За предыдущий IV квартал 2016 года Центр мониторинга зафиксировал 21 788 201 событие ИБ и 53 инцидента.

Распределение инцидентов ИБ относительно дней недели в I квартале 2017 года:

Распределение инцидентов ИБ за I квартал 2017 года:

Если внимательно посмотреть на два графика выше, то видно, что «пятничный» пик инцидентов приходится на конкретный день — 17 февраля. В этот день в наш Центр мониторинга стали поступать и обрабатываться события от сети довольно крупной организации, соответственно сразу же стала видна и была зафиксирована в статистике вредоносная активность, уже присутствовавшая в этой сети. Постепенно по мере реагирования на эти инциденты количество новых зафиксированных инцидентов снижалось.

Если исключить этот конкретный день, то большая часть инцидентов приходится на начало недели. Связаны они, в первую очередь, с активностью вредоносного программного обеспечения на рабочих местах сотрудников. Серьёзных негативных последствий для контролируемых информационных систем такие инциденты не несут, но администраторы тратят время на антивирусные проверки, а пользователи в это время не могут полноценно работать.

ТОП источников

Под источниками атак в данном случае понимаются IP-адреса, с которых средства сетевой безопасности зафиксировали негативные действия.

На графике отражено расположение первой сотни IP-адресов по количеству зарегистрированных событий. Большинство таких адресов расположено в России, США и Германии, хотя, конечно, нельзя утверждать, что атакующие были именно из этих стран.

Есть одна интересная особенность. Во II и III кварталах 2016 года среди лидеров по количеству IP-адресов, с которых осуществлялись атаки, был Китай. В IV квартале 2016 года и в I квартале 2017 года ситуация очень сильно изменилась — мы не зафиксировали вредоносной активности оттуда. Предполагаем, что злоумышленники перешли на российские прокси.

ТОП подверженных инцидентам сегментов

Ситуация по целям атак изменилась непринципиально: наибольшую активность злоумышленники проявляли в отношении пользовательских рабочих мест. На этот сегмент приходится больше половины всех инцидентов.

Наиболее часто используемые техники воздействия на системы, повлёкшие инцидент ИБ

| Угроза | Техника воздействия |

|---|---|

| Рекламное ПО | Заражение конечной системы, передача на командный сервер информации о пользователе, показ таргетированной рекламы. |

| Перебор паролей | Попытки подбора аутентификационной информации для доступа к сервисам и ресурсам контролируемых организаций — RDP, SSH, SMB, DB, Web. |

| Нарушение политик ИБ | Нарушение пользователями/администраторами контролируемых ресурсов требований политик ИБ в части использования устаревших версий или недоверенного ПО. Данное ПО может быть использовано злоумышленником для атаки путём эксплуатации уязвимости. Также использование ресурсов компании для получения собственной выгоды (майнинг bitcoin/ethereum). Использование торрент-трекеров. |

| Вирусное ПО | Заражение конечной системы, распространение вируса по локальной сети, отключение/блокировка служб, препятствующих распространению вируса, попытки проведения иных атак внутри сети для получения критичной информации и передачи на командные серверы. |

| DDoS с использованием ресурсов организации | DDoS Amplification — техника подмены своего адреса на адрес жертвы и генерации запросов небольшого размера к открытым сервисам. На запрос сервис возвращает ответ в несколько десятков раз большего объема на адрес «отправителя». Используя большое количество ресурсов различных организаций, злоумышленник осуществляет DDoS-атаку на жертву. |

| Попытки эксплуатации уязвимостей | Использование недостатков в системе для нарушения целостности и нарушения правильной работы системы. Уязвимость может быть результатом ошибок программирования, недостатков, допущенных при проектировании системы, ненадёжных паролей, вирусов и других вредоносных программ, скриптовых и SQL-инъекций. Некоторые уязвимости известны только теоретически, другие же активно используются и имеют известные эксплойты. |

| Deface WEB-ресурсов | Хакерская атака, при которой страницы и важная информация заменяются на другие, как правило вызывающего вида (реклама, предупреждение, угроза, пропаганда) Зачастую, доступ ко всему остальному сайту блокируется, или же прежнее содержимое удаляется. |

Благодарю Максима Baymaxx и Алину Eris за предоставленные данные для отчёта. Если они вам ответят в комментариях — им можно верить.

Другие статьи блога

→ Жизнь без SDL. Зима 2017

134 Статистика и тенденции кибербезопасности на 2021 год

Проблемы кибербезопасности становятся повседневной проблемой для предприятий.

Последние тенденции, побочные эффекты глобальной пандемии и статистика кибербезопасности показывают огромный рост взломанных и взломанных данных из источников, которые все чаще встречаются на рабочем месте, таких как мобильные устройства и устройства Интернета вещей. Вдобавок ко всему, COVID-19 увеличил количество удаленных сотрудников, вторгаясь в кибератаки.

Кроме того, недавнее исследование безопасности показывает, что у большинства компаний есть незащищенные данные и неэффективные методы кибербезопасности, что делает их уязвимыми для потери данных.Чтобы успешно бороться со злонамеренными намерениями, компаниям необходимо сделать осведомленность о кибербезопасности, ее предотвращение и передовые методы безопасности частью своей культуры.

Чтобы дать вам лучшее представление о текущем состоянии общей безопасности, мы собрали более 100 статистических данных по кибербезопасности на 2021 год. Надеюсь, это поможет показать распространенность и потребность в кибербезопасности во всех сферах бизнеса. Это включает в себя утечки данных, статистику взломов, различные типы киберпреступлений, отраслевую статистику, расходы, затраты и сферу карьеры в области кибербезопасности.

Для получения более подробной информации о безопасности ознакомьтесь с нашими техническими документами по кибербезопасности.

Обзор: тенденции кибербезопасности 2021 года, за которыми стоит следить

2020 принес с собой несколько испытаний и побед. COVID-19 вынудил компании создавать удаленную рабочую силу и работать с облачными платформами. Внедрение 5G сделало подключенные устройства более подключенными, чем когда-либо. Все это говорит о том, что индустрия кибербезопасности как никогда важна. С учетом этих недавних событий, а также приведенных ниже статистических данных и цифр по кибербезопасности, вот некоторые отраслевые тенденции, а также прогнозы, на которые следует обратить внимание в 2021 году и в последующий период.

- Удаленные сотрудники будут оставаться мишенью для киберпреступников.

- В качестве побочного эффекта удаленной рабочей силы количество утечек в облако будет увеличиваться.

- Проблемой останется нехватка навыков кибербезопасности.

- В результате увеличения пропускной способности подключенных устройств с помощью 5G устройства Интернета вещей станут более уязвимыми для кибератак.

11 важных фактов и статистики о кибербезопасности

Прогнозируется, что мировой рынок информационной безопасности достигнет 170 долларов.4 миллиарда в 2022 году, по данным Gartner. Это в значительной степени связано с тем, что организации развивают свою защиту от киберугроз, а также с ростом таких угроз, в том числе в их собственных компаниях. По данным Cybint, 95% нарушений кибербезопасности вызваны человеческим фактором. Это красноречивый вывод о ландшафте кибербезопасности, и мы изложили больше, чтобы дать представление об этой области в целом, а также об общем воздействии кибератак.

Чтобы узнать больше о различных темах кибербезопасности, зайдите на бесплатный веб-семинар по безопасности.

- 95% нарушений кибербезопасности вызваны человеческим фактором. (Cybint)

- Согласно прогнозам, к 2022 году мировой рынок информационной безопасности достигнет 170,4 миллиарда долларов. (Gartner)

- В 2019 г. 88% организаций по всему миру сталкивались с попытками целевого фишинга (Proofpoint).

- 68% руководителей предприятий считают, что их риски кибербезопасности возрастают. (Accenture)

- В среднем только 5% папок компаний должным образом защищены. (Варонис)

- В первой половине 2020 года было выявлено 36 миллиардов записей, обнаруженных в результате утечки данных.(На основе рисков)

- 86% нарушений были финансово мотивированы, а 10% — шпионажем. (Verizon)

- 45% нарушений связаны с взломом, 17% — с вредоносным ПО и 22% — с фишингом. (Verizon)

- С 1 января 2005 г. по 31 мая 2020 г. было зарегистрировано 11762 нарушения. (Ресурсный центр ID Theft)

- Самыми распространенными типами вредоносных вложений в сообщениях электронной почты являются .doc и .dot, которые составляют 37%, следующим по величине является .exe (19,5%). (Symantec)

- Приблизительно 300 миллиардов паролей используются людьми и машинами по всему миру.(СМИ по кибербезопасности)

Загрузите статистику кибербезопасности!

«Это угрозы, которых вы не ожидаете, они поймали вас, и это было сенсацией».

Статистика крупнейших утечек данных и взломов

Растущее количество крупномасштабных и широко разрекламированных нарушений предполагает не только рост числа нарушений безопасности, но и их серьезность. Утечки данных раскрывают конфиденциальную информацию, которая часто подвергает уязвимых пользователей риску кражи личных данных, разрушает репутацию компаний и почти всегда оставляет компанию ответственной за нарушение нормативных требований.

См. Приведенную ниже статистику утечки данных, чтобы помочь количественно оценить эффекты, мотивы и причины этих разрушительных атак.

Эффективная статистика взлома

- Средняя стоимость утечки данных по состоянию на 2020 год составляет 3,86 миллиона долларов. (IBM)

- Среднее время выявления нарушения в 2020 году составило 207 дней. (IBM)

- И средний жизненный цикл нарушения составлял 280 дней от обнаружения до локализации. (IBM)

- Персональные данные были связаны с 58% нарушений в 2020 году.(Verizon)

- Количество нарушений безопасности увеличилось на 11% с 2018 года и на 67% с 2014 года. (Accenture)

- 64% американцев никогда не проверяли, не пострадали ли они от утечки данных. (Варонис)

- 56% американцев не знают, что делать в случае утечки данных. (Варонис)

Утечки исторических данных

- В 2020 году взлом Twitter был направлен на 130 учетных записей, в том числе аккаунтов прошлых президентов и Илона Маска, в результате чего злоумышленники обманули 121000 долларов в биткойнах с помощью почти 300 транзакций.(CNBC)

- В 2020 году Marriott обнаружила нарушение безопасности, затронувшее данные более 5,2 миллиона гостей отеля. (Марриотт)

- В результате утечки данных MGM в 2019 году хакеры утекли записи о 142 миллионах гостей отелей. (Журнал CPO)

- 500 миллионов потребителей, начиная с 2014 года, были скомпрометированы в результате утечки данных Marriott-Starwood, обнародованной в 2018 году. (CSO Online)

- В 2018 году Under Armour сообщила, что ее «My Fitness Pal» был взломан, что затронуло 150 миллионов пользователей.(Под броней)

- В 2017 году 147,9 миллиона потребителей пострадали от взлома Equifax. (Equifax)

- Взлом Equifax обошелся компании в более чем 4 миллиарда долларов. (Журнал Time)

- В 2017 году с сайтов Friendfinder было украдено 412 миллионов учетных записей пользователей. (Wall Street Journal)

- В 2017 году вирусом Wannacry были заражены 100 000 групп не менее чем в 150 странах и более 400 000 машин на общую сумму около 4 миллиардов долларов. (Специалист по вопросам технологий)

- В 2016 году Uber сообщил, что хакеры украли информацию о более чем 57 миллионах пассажиров и водителей.(Убер)

- Uber попытался расплатиться с хакерами, чтобы удалить украденные данные 57 миллионов пользователей и сохранить в тайне информацию о взломе. (Блумберг)

- В 2013 году было взломано 3 миллиарда учетных записей Yahoo, что стало одной из самых больших нарушений за всю историю. (New York Times)

Статистика киберпреступлений по типам атак

Крайне важно иметь представление об общем ландшафте показателей, связанных с проблемами кибербезопасности, в том числе о наиболее распространенных типах атак и их источниках.Некоторые из этих наиболее распространенных атак включают фишинг, китобойный промысел, вредоносное ПО, социальную инженерию, программы-вымогатели и атаки распределенного отказа в обслуживании (DDoS).

Каждый день обнаруживаются новые вредоносные программы и вирусы.

Программы-вымогатели и вредоносные программы

- В 2020 году средний платеж за вымогателей вырос на 33% по сравнению с 2019 годом до 111 605 долларов. (Новости Fintech)

- В 2018 году в день блокировалось в среднем 10 573 вредоносных мобильных приложения. (Symantec)

- 94% вредоносных программ доставляются по электронной почте.(CSO Online)

- Средняя стоимость атаки программ-вымогателей на бизнес составляет 133 000 долларов. (SafeAtLast)

- 48% вредоносных вложений электронной почты — это офисные файлы. (Symantec)

- Обнаружение программ-вымогателей преобладает в странах с большим количеством людей, подключенных к Интернету, и США занимают первое место с 18,2% всех атак с использованием программ-вымогателей. (Symantec)

- Большинство вредоносных доменов, около 60%, связаны со спам-кампаниями. (Cisco)

- Около 20% вредоносных доменов являются очень новыми и используются примерно через неделю после регистрации.(Cisco)

Фишинг

- После снижения в 2019 году фишинг увеличился в 2020 году и составляет 1 из каждых 4200 электронных писем. (Symantec)

- 65% групп использовали целевой фишинг в качестве основного вектора заражения. (Symantec)

- Каждый 13 веб-запрос приводит к вредоносному ПО. (Symantec)

- На фишинговые атаки приходится более 80% зарегистрированных инцидентов безопасности. (CSO Online)

- 17 700 долларов теряется каждую минуту из-за фишинг-атаки. (CSO Online)

Интернет вещей, DDos и другие атаки

- К 2023 году общее количество DDoS-атак в мире составит 15.4 миллиона. (Cisco)