Настройка веб-прокси для устройства StorSimple серии 8000

- Статья

- Чтение занимает 6 мин

Внимание!

ТРЕБУЕТСЯ ДЕЙСТВИЕ: Серия StorSimple 8000 достигнет конца жизни в декабре 2022 года. Корпорация Майкрософт предоставляет выделенную службу миграции для томов серии StorSimple 8000 и их резервных копий. Чтобы избежать потери данных, необходимо планировать, тестировать и завершить миграцию как можно скорее.

Обзор

В этом учебнике описывается, как использовать Windows PowerShell для StorSimple для настройки и просмотра параметров веб-прокси для устройства StorSimple. Параметры веб-прокси используются устройством StorSimple при взаимодействии с облаком. Сервер веб-прокси используется в качестве еще одного уровня защиты, для фильтрации содержимого, для кэширования с целью уменьшения требований к пропускной способности, а также в аналитике.

Параметры веб-прокси используются устройством StorSimple при взаимодействии с облаком. Сервер веб-прокси используется в качестве еще одного уровня защиты, для фильтрации содержимого, для кэширования с целью уменьшения требований к пропускной способности, а также в аналитике.

Рекомендации в этом руководстве относятся к физическим устройствам StorSimple серии 8000. Конфигурация веб-прокси не поддерживается на облачном устройстве StorSimple (8010 и 8020).

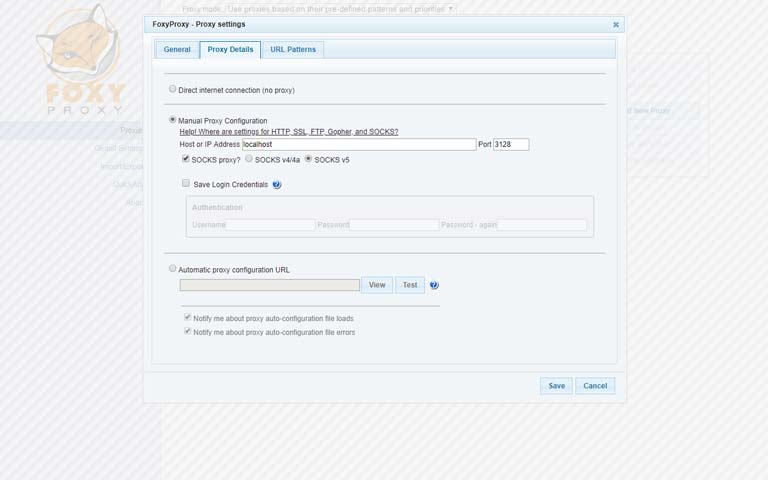

Веб-прокси представляет собой вариант конфигурации устройства StorSimple. Настроить веб-прокси можно только через Windows PowerShell для StorSimple. Конфигурация выполняется в два этапа следующим образом.

- Сначала с помощью мастера установки или командлетов Windows PowerShell для StorSimple настраиваются параметры веб-прокси.

- Затем с помощью командлетов Windows PowerShell для StorSimple заданные параметры веб-прокси активируются.

После завершения конфигурации веб-прокси параметры настроенного веб-прокси можно просмотреть как в службе диспетчера устройств Microsoft Azure StorSimple, так и в Windows PowerShell для StorSimple.

После изучения этого учебника вы сможете сделать следующее.

- Настраивать веб-прокси с помощью мастера установки и командлетов.

- Включать веб-прокси с помощью командлетов.

- Просматривать параметры веб-прокси на портале Azure.

- Устранять ошибки во время настройки веб-прокси.

настраивать веб-прокси с помощью Windows PowerShell для StorSimple.

Для настройки параметров веб-прокси можно использовать любой из следующих вариантов.

- Мастер установки, который проведет вас по этапам конфигурации.

- Командлеты Windows PowerShell для StorSimple.

Каждый из этих методов описан в следующих разделах.

Настройка веб-прокси с помощью мастера установки

Для настройки веб-прокси используйте мастер установки, который поможет выполнить конфигурацию веб-прокси. Для настройки веб-прокси на своем устройстве выполните следующие действия.

Чтобы настроить веб-прокси с помощью мастера установки, сделайте следующее:

В меню последовательной консоли выберите вариант 1 Войти в систему с полным доступом и введите пароль администратора устройства.

Invoke-HcsSetupWizardЕсли мастер установки впервые используется для регистрации устройства, то перед настройкой веб-прокси будет необходимо задать все необходимые параметры сети. Если устройство уже зарегистрировано, примите все заданные параметры сети, пока вы не перейдете к настройке веб-прокси. В мастере настройки при отображении запроса на задание параметров веб-прокси введите Да.

В поле URL-адрес прокси-сервераукажите IP-адрес или полное доменное имя (FQDN) сервера веб-прокси и номер порта TCP, который должен использоваться устройством при взаимодействии с облаком. Используйте следующий формат:

http://<IP address or FQDN of the web proxy server>:<TCP port number>По умолчанию указан номер TCP-порта 8080.

Выберите тип проверки подлинности NTLM, Базовая или Нет.

Базовая аутентификация — наименее безопасный тип проверки подлинности для конфигурации прокси-сервера. NTLM (NT LAN Manager) — сложный протокол проверки подлинности с высокой степенью защиты, в котором для проверки подлинности пользователя используется трехсторонняя система обмена сообщениями (иногда четырехсторонняя для обеспечения дополнительной целостности). По умолчанию используется проверка подлинности NTLM. Дополнительные сведения см. в следующих ресурсах, посвященных базовой аутентификации и аутентификации NTLM.

Базовая аутентификация — наименее безопасный тип проверки подлинности для конфигурации прокси-сервера. NTLM (NT LAN Manager) — сложный протокол проверки подлинности с высокой степенью защиты, в котором для проверки подлинности пользователя используется трехсторонняя система обмена сообщениями (иногда четырехсторонняя для обеспечения дополнительной целостности). По умолчанию используется проверка подлинности NTLM. Дополнительные сведения см. в следующих ресурсах, посвященных базовой аутентификации и аутентификации NTLM.Важно!

Если в настройках прокси-сервера для устройства выбрана базовая проверка подлинности или проверка подлинности NTLM, то в службе диспетчера устройств StorSimple не будут работать диаграммы мониторинга устройства. Для работы диаграмм мониторинга устройства необходимо установить тип проверки подлинности в «Нет».

Если включена проверка подлинности, укажите имя пользователя веб-прокси и пароль веб-прокси.

При регистрации устройства в первый раз продолжите регистрацию с помощью мастера. Если устройство уже зарегистрировано, мастер завершит работу. Настроенные параметры сохраняются.

Теперь веб-прокси включена. Вы можете пропустить шаг Включить веб-прокси и перейти непосредственно к просмотру параметров веб-прокси на портале Azure.

Настройка веб-прокси с помощью Windows PowerShell для StorSimple

Альтернативный способ настройки параметров веб-прокси — с помощью командлетов Windows PowerShell для StorSimple. Чтобы настроить веб-прокси, выполните следующие действия.

Для настройки веб-прокси с помощью командлетов выполните следующие действия.

В меню последовательной консоли выберите параметр 1 Войти с полным доступом. При выводе запроса введите пароль администратора устройства

Password1.В командной строке введите:

Set-HcsWebProxy -Authentication NTLM -ConnectionURI "http://<IP address or FQDN of web proxy server>:<TCP port number>" -Username "<Username for web proxy server>"Укажите и подтвердите пароль в ответ на запрос.

Теперь веб-прокси настроен, и его необходимо включить.

Включение веб-прокси

По умолчанию веб-прокси отключен. После настройки параметров веб-прокси на устройстве StorSimple активируйте параметры веб-прокси с помощью Windows PowerShell для StorSimple.

Примечание

Этот шаг не требуется, если для настройки веб-прокси использовался мастер установки. После сеанса мастера настройки веб-прокси включается автоматически по умолчанию.

Для включения веб-прокси на своем устройстве выполните следующие действия в Windows PowerShell для StorSimple.

Для включения веб-прокси выполните следующие действия.

В меню последовательной консоли выберите параметр 1 Войти с полным доступом

Password1.В командной строке введите:

Enable-HcsWebProxyТеперь конфигурация веб-прокси на устройстве StorSimple активирована.

Просмотр параметров веб-прокси на портале Azure

Параметры веб-прокси настраиваются через интерфейс Windows PowerShell и изменить их на портале Azure нельзя. Однако там их можно просматривать. Чтобы просмотреть параметры веб-прокси, выполните следующие действия.

Просмотр параметров веб-прокси

Перейдите к устройствам службы > StorSimple диспетчер устройств. Выберите и щелкните устройство, а затем перейдите в раздел «Сеть параметров > устройства«.

В колонке

В колонке Веб-прокси просмотрите настроенные параметры веб-прокси на устройстве StorSimple.

Ошибки во время конфигурации веб-прокси

Если параметры веб-прокси заданы неправильно, пользователь увидит сообщения об ошибках в Windows PowerShell для StorSimple. В следующей таблице описаны некоторые из этих сообщений об ошибках, возможные причины ошибок и рекомендуемые действия для их устранения.

| Номер | Код ошибки HRESULT | Возможная основная причина | Рекомендованное действие |

|---|---|---|---|

| 1. | 0x80070001 | Команда запускается из пассивного контроллера и не может взаимодействовать с активным контроллером. | Выполните эту команду на активном контроллере. Для выполнения команды с пассивного контроллера необходимо изменить подключение с пассивного на активный контроллер. Если установить соединение не удается, необходимо обратиться в службу поддержки Майкрософт. |

| 2. | 0x800710dd — недопустимый идентификатор операции | Параметры прокси не поддерживаются на облачном устройстве StorSimple. | Параметры прокси не поддерживаются на облачном устройстве StorSimple. Их можно задать только на физическом устройстве StorSimple. |

| 0x80070057 — неверный параметр | Один из параметров, указанных для настройки прокси-сервера, является недопустимым. | URI указан в неверном формате. Используйте следующий формат: http://<IP address or FQDN of the web proxy server>:<TCP port number> | |

| 4. | 0x800706ba — сервер RPC недоступен | Первопричина является одной из следующих причин: кластер не работает. Служба datapath не запущена. Команда выполняется из пассивного контроллера и не может взаимодействовать с активным контроллером. | Обратитесь к служба поддержки Майкрософт, чтобы убедиться, что кластер работает и служба datapath запущена. Выполните команду из активного контроллера. Если требуется выполнить команду из пассивного контроллера, необходимо убедиться, что он может взаимодействовать с активным контроллером. Если установить соединение не удается, необходимо обратиться в службу поддержки Майкрософт. |

| 5. | 0x800706be — не удалось выполнить вызов RPC | Кластер не работает. | Обратитесь в службу поддержки Майкрософт, чтобы убедиться, что кластер работает. |

| 6. | 0x8007138f — ресурс кластера не найден. | Ресурс кластера службы платформы не найден. Это может произойти при неправильной установке. | Может потребоваться восстановить заводские настройки на устройстве. Может потребоваться создать ресурс платформы. Обратитесь в службу поддержки Майкрософт, чтобы узнать, что делать дальше. |

| 7. | 0x8007138c — ресурс кластера отключен от сети. | Ресурсы платформы или кластера пути данных отключены от сети. | Обратитесь в службу поддержки Майкрософт, чтобы убедиться, что служба пути к данным и служба платформы активны. |

Примечание

- Приведенный выше список сообщений об ошибках не является исчерпывающим.

- Ошибки, связанные с параметрами веб-прокси, не будут отображаться на портале Azure в службе диспетчера устройств StorSimple. Если после завершения настройки возникнет проблема с веб-прокси, состояние устройства на классическом портале Azure изменится на Не в сети .

|

|

Next Steps

- Если возникают проблемы при развертывании устройства или настройке параметров веб-прокси, см. статью Устранение неполадок в развертывании устройства StorSimple.

- Дополнительные сведения об использовании службы диспетчера устройств StorSimple см. в статье Использование службы диспетчера устройств StorSimple для администрирования устройства StorSimple.

Сервис Web Proxy Gateway на базе решения Solar webProxy от РТК-Солар

Сервис Web Proxy Gateway на базе решения Solar webProxy от РТК-СоларБезопасный интернет для вашей организации

Solar webProxy — специализированный инструмент для обеспечения безопасного использования веб-ресурсов. Он решает эту задачу эффективнее межсетевых экранов и дополняет их, так как сконцентрирован на прикладном уровне модели OSI (L7).

Защита от веб-угроз

- Антивирус и категоризатор для защиты от зараженных и фишинговых сайтов

- Межсетевой экран и система предотвращения вторжений для защиты на уровне сети

- Блокировщик рекламы для борьбы с баннерами и всплывающими окнами

- Интеграция с другими средствами защиты по протоколам ICAP и syslog

Основные преимущества

Простота

Продукт не требует специального обучения, интерфейс прост и нагляден, интерактивные отчеты позволяют быстро анализировать обстановку

Производительность

Продуманная архитектура и встроенный балансировщик нагрузки обеспечивают бесперебойную работу даже при фильтрации сотен тысяч запросов

Поставка в виде ПО

Виртуальное исполнение обеспечивает простую масштабируемость, независимость от аппаратных платформ и легкость обновлений

Досье сотрудника

Досье на сотрудника обеспечивает работу с конкретными людьми, а не с их идентификаторами и адресами, которые далеко не всегда очевидны

Как работает продукт?

Допуск и запрет выхода в сеть

При положительном результате проверки ответ передается приложению — источнику запроса. При отрицательном — пользователь получает подготовленную страницу с описанием запрета, а приложению отказывается в доступе. При обнаружении нарушения происходит уведомление офицера безопасности.

При отрицательном — пользователь получает подготовленную страницу с описанием запрета, а приложению отказывается в доступе. При обнаружении нарушения происходит уведомление офицера безопасности.

Аутентификация и авторизация

При обращении к ресурсу (внутреннему или внешнему) пользователь и приложение проходят аутентификацию в Solar webProxy. Solar webProxy в соответствии с настройками отправляет данные на проверку во встроенный антивирусный модуль или стороннюю систему по протоколу ICAP. При отрицательном ответе от принимающей системы соединение прерывается, а пользователь получает заранее настроенную страницу с указанием причины блокировки.

Применение политики

Исходя из полученных на этапе аутентификации данных о пользователе, сервере назначения, а также технических параметров запроса применяется соответствующая политика безопасности. Полученный ответ от сервера назначения проверяется антивирусным модулем, а затем — на соответствие настроенной политике безопасности. В Solar webProxy могут быть встроены политики от экспертов «Ростелеком-Солар», которые не потребуют обновления и настройки.

В Solar webProxy могут быть встроены политики от экспертов «Ростелеком-Солар», которые не потребуют обновления и настройки.

Допуск и запрет выхода в сеть

При положительном результате проверки ответ передается приложению — источнику запроса. При отрицательном — пользователь получает подготовленную страницу с описанием запрета, а приложению отказывается в доступе. При обнаружении нарушения происходит уведомление офицера безопасности.

Аутентификация и авторизация

При обращении к ресурсу (внутреннему или внешнему) пользователь и приложение проходят аутентификацию в Solar webProxy. Solar webProxy в соответствии с настройками отправляет данные на проверку во встроенный антивирусный модуль или стороннюю систему по протоколу ICAP. При отрицательном ответе от принимающей системы соединение прерывается, а пользователь получает заранее настроенную страницу с указанием причины блокировки.

Подробнее

Сертификаты

Единый реестр отечественного ПОSolar webProxy — российская разработка, внесенная в Единый реестр отечественного ПО (№ 7765), что позволяет использовать его для импортозамещения зарубежных аналогов.

Протестируйте Solar webProxy бесплатно

Нажимая «Отправить», вы даете согласие на обработку своих данных согласно политике обработки персональных данных.

Последние новости о продукте Solar webProxy

ТОП-новость

Представлен Solar webProxy 3.7 с глубоким анализом сетевого трафика nDPI и улучшенным пользовательским опытом

11.01.2022

Подробнее

20.04.2021

19.01.2021

3.11.2020

Самые важные новости кибербезопасности у вас в почте

Наверх

security — Насколько небезопасно входить на веб-сайт с помощью анонимного веб-прокси?

Задавать вопрос

Спросил

Изменено 9 лет, 5 месяцев назад

Просмотрено 5k раз

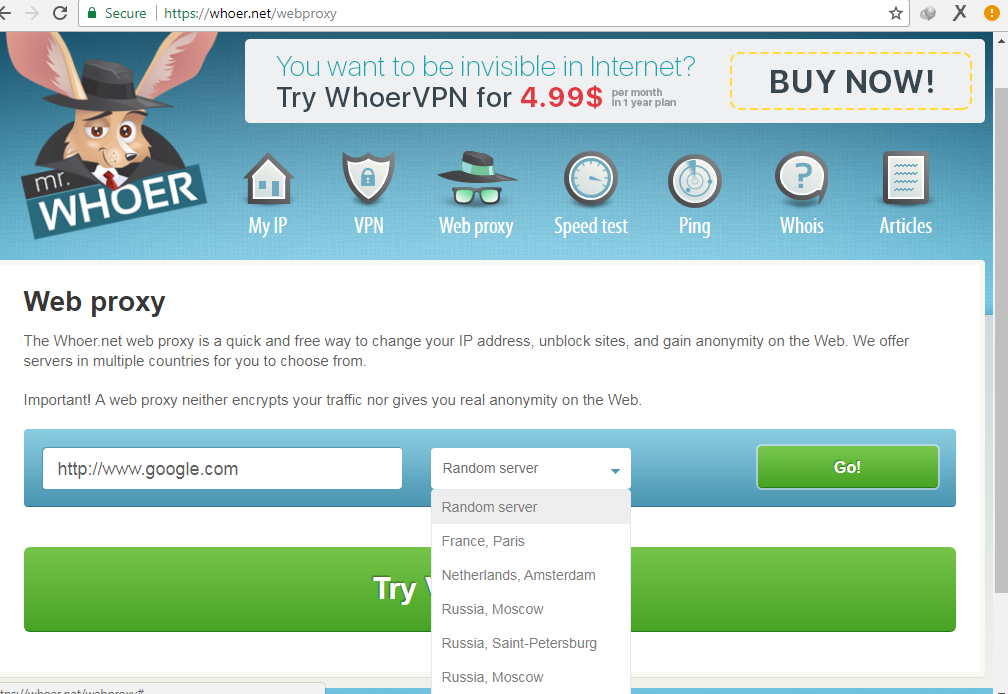

Допустим, я хочу получить доступ к некоторым сайтам, заблокированным властями по какой-либо причине.

Я понимаю, что доступ к этим сайтам возможен, иногда с ограниченной функциональностью, с использованием анонимных прокси-серверов. Но когда вы получаете доступ к таким сайтам, как Google Sites, вам необходимо указать свое имя пользователя и пароль. Иногда для загрузки ваших файлов, иногда только для чтения.

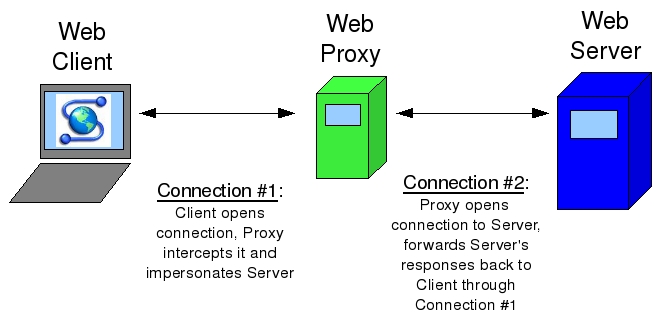

Когда я захожу на сайт напрямую, мое имя пользователя и пароль передаются по сети в зашифрованном виде при условии, что я получаю доступ к сайту https . Однако, когда я вхожу в систему через прокси-сервер, мое имя пользователя и пароль могут быть отправлены в зашифрованном виде на прокси-сайт по сети, но прокси-сайт должен будет отправить их от моего имени, и поэтому они будут у него в руках в виде открытого текста.

Тут я начинаю чувствовать себя не в безопасности. Может ли владелец прокси-сайта использовать мое имя пользователя и пароль в нечестных целях?

Пожалуйста, укажите, неверна ли моя догадка.

Будем рады любым советам и предложениям.

- безопасность

- прокси-сервер

- шифрование

Если вы можете создать сквозной сеанс, вы получаете безопасность за счет того, что прокси-сервер не может перехватывать ваши сообщения, но если ваш сеанс завершается на прокси-сервере и они подключаются от вашего имени на веб-сайт, владелец прокси может делать с этой информацией все, что захочет.

Вот почему сайты, которым требуется повышенная безопасность (например, онлайн-банкинг), пытаются установить SSL-соединение с сервера на ваш рабочий стол и делают все возможное для обнаружения или предотвращения атак MITM.

Если вы не контролируете прокси, вам нужно решить, насколько вы можете ему доверять — и это будет зависеть от ценности того, что вы защищаете.

У нас есть много вопросов по этому поводу на Security Stack Exchange — приходите за советом.

Да, ваше предположение верно. Владелец веб-прокси может знать отправленное вами имя пользователя/пароль, записывая все данные о трафике. Пожалуйста, не отправляйте конфиденциальную информацию через веб-прокси.

Пожалуйста, не отправляйте конфиденциальную информацию через веб-прокси.

Безопаснее использовать прокси IP:Port. К вашему сведению, безопасно ли использовать прокси? http://www.change-ip.net/proxy-safe/

Если вы действительно серьезно относитесь к безопасности и не возражаете против неудобств, вы можете использовать TOR. Просто убедитесь, что вы также используете https, так как в противном случае последний шаг (выход узла на целевой сайт) не зашифрован.

4

Зарегистрируйтесь или войдите

Зарегистрироваться через Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

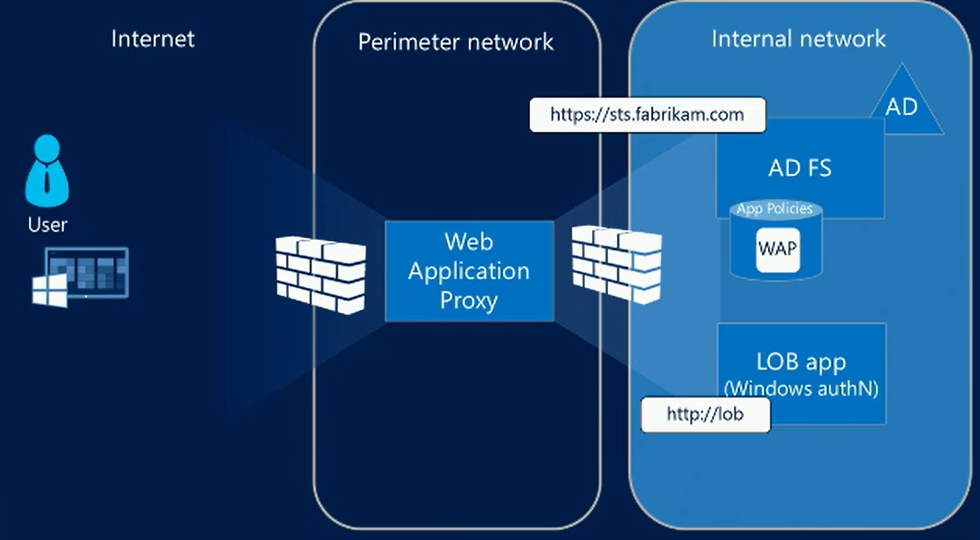

Удаленный доступ к локальным приложениям — прокси приложения Azure AD — Microsoft Entra

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

адрес

- Статья

- 4 минуты на чтение

Прокси приложения Azure Active Directory обеспечивает безопасный удаленный доступ к локальным веб-приложениям. После единого входа в Azure AD пользователи могут получить доступ как к облачным, так и к локальным приложениям через внешний URL-адрес или внутренний портал приложений. Например, Application Proxy может предоставлять удаленный доступ и единый вход в приложения Remote Desktop, SharePoint, Teams, Tableau, Qlik и бизнес-приложения (LOB).

Прокси-сервер приложения Azure AD:

Простой в использовании . Пользователи могут получить доступ к вашим локальным приложениям так же, как к Microsoft 365 и другим приложениям SaaS, интегрированным с Azure AD.

Вам не нужно изменять или обновлять свои приложения для работы с Application Proxy.

Вам не нужно изменять или обновлять свои приложения для работы с Application Proxy.Безопасность . Локальные приложения могут использовать элементы управления авторизацией и аналитику безопасности Azure. Например, локальные приложения могут использовать условный доступ и двухэтапную проверку. Application Proxy не требует открытия входящих подключений через брандмауэр.

Экономичный . Локальные решения обычно требуют настройки и обслуживания демилитаризованных зон (DMZ), пограничных серверов или других сложных инфраструктур. Application Proxy работает в облаке, что упрощает его использование. Чтобы использовать Application Proxy, вам не нужно изменять сетевую инфраструктуру или устанавливать дополнительные устройства в вашей локальной среде.

Что такое прокси приложения?

Application Proxy — это функция Azure AD, которая позволяет пользователям получать доступ к локальным веб-приложениям с удаленного клиента. Application Proxy включает в себя как службу Application Proxy, работающую в облаке, так и соединитель Application Proxy, работающий на локальном сервере. Azure AD, служба Application Proxy и соединитель Application Proxy работают вместе, чтобы безопасно передавать маркер входа пользователя из Azure AD в веб-приложение.

Application Proxy включает в себя как службу Application Proxy, работающую в облаке, так и соединитель Application Proxy, работающий на локальном сервере. Azure AD, служба Application Proxy и соединитель Application Proxy работают вместе, чтобы безопасно передавать маркер входа пользователя из Azure AD в веб-приложение.

Application Proxy работает с:

- веб-приложениями, использующими встроенную проверку подлинности Windows для проверки подлинности

- Веб-приложения, использующие доступ на основе форм или заголовков

- Веб-API, которые вы хотите предоставить многофункциональным приложениям на разных устройствах

- Приложения, размещенные за шлюзом удаленных рабочих столов

- Многофункциональные клиентские приложения, интегрированные с библиотекой проверки подлинности Microsoft (MSAL)

Application Proxy поддерживает единый вход. Дополнительные сведения о поддерживаемых методах см. в разделе Выбор метода единого входа.

Application Proxy рекомендуется для предоставления удаленным пользователям доступа к внутренним ресурсам. Application Proxy устраняет необходимость в VPN или обратном прокси-сервере. Он не предназначен для внутренних пользователей в корпоративной сети. Эти пользователи, которые без необходимости используют Application Proxy, могут вызвать неожиданные и нежелательные проблемы с производительностью.

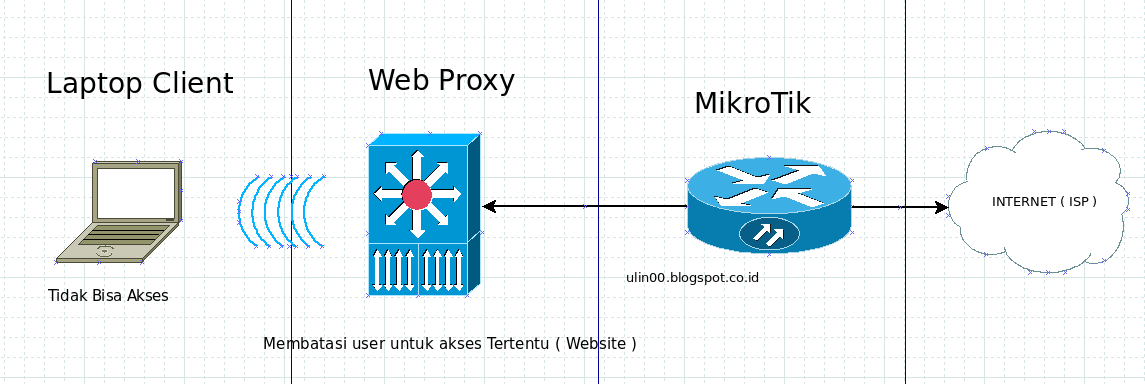

Как работает Application Proxy

На следующей схеме показано, как Azure AD и Application Proxy работают вместе для обеспечения единого входа в локальные приложения.

- После того, как пользователь получил доступ к приложению через конечную точку, он перенаправляется на страницу входа в Azure AD.

- После успешного входа Azure AD отправляет токен на клиентское устройство пользователя.

- Клиент отправляет токен в службу Application Proxy, которая извлекает из токена имя участника-пользователя (UPN) и имя участника безопасности (SPN).

Затем Application Proxy отправляет запрос на соединитель Application Proxy.

Затем Application Proxy отправляет запрос на соединитель Application Proxy. - Если вы настроили единый вход, соединитель выполняет любую дополнительную проверку подлинности, необходимую от имени пользователя.

- Соединитель отправляет запрос локальному приложению.

- Ответ отправляется пользователю через соединитель и службу Application Proxy.

Примечание

Как и для большинства гибридных агентов Azure AD, для Application Proxy Connector не требуется открывать входящие подключения через брандмауэр. Пользовательский трафик на шаге 3 завершается в службе прокси приложения (в Azure AD). Соединитель Application Proxy Connector (локальный) отвечает за остальную часть связи.

| Компонент | Описание |

|---|---|

| Конечная точка | Конечная точка — это URL-адрес или портал конечного пользователя. Пользователи могут получить доступ к приложениям за пределами вашей сети, обратившись к внешнему URL-адресу. Пользователи в вашей сети могут получить доступ к приложению через URL-адрес или через портал конечных пользователей. Когда пользователи переходят к одной из этих конечных точек, они проходят проверку подлинности в Azure AD, а затем перенаправляются через соединитель в локальное приложение. Пользователи в вашей сети могут получить доступ к приложению через URL-адрес или через портал конечных пользователей. Когда пользователи переходят к одной из этих конечных точек, они проходят проверку подлинности в Azure AD, а затем перенаправляются через соединитель в локальное приложение. |

| Azure AD | Azure AD выполняет проверку подлинности с использованием каталога клиента, хранящегося в облаке. |

| Служба прокси приложения | Эта служба Application Proxy работает в облаке как часть Azure AD. Он передает маркер входа от пользователя соединителю прокси приложения. Application Proxy пересылает любые доступные заголовки запроса и устанавливает заголовки в соответствии со своим протоколом на IP-адрес клиента. Если входящий запрос к прокси-серверу уже имеет этот заголовок, IP-адрес клиента добавляется в конец списка, разделенного запятыми, который является значением заголовка. |

| Соединитель прокси приложения | Соединитель — это упрощенный агент, работающий на сервере Windows в вашей сети. Соединитель управляет связью между службой Application Proxy в облаке и локальным приложением. Соединитель использует только исходящие подключения, поэтому вам не нужно открывать какие-либо входящие порты или помещать что-либо в демилитаризованную зону. Соединители не имеют состояния и извлекают информацию из облака по мере необходимости. Дополнительные сведения о соединителях, например о балансировке нагрузки и проверке подлинности, см. в статье Общие сведения о соединителях прокси приложения Azure AD. Соединитель управляет связью между службой Application Proxy в облаке и локальным приложением. Соединитель использует только исходящие подключения, поэтому вам не нужно открывать какие-либо входящие порты или помещать что-либо в демилитаризованную зону. Соединители не имеют состояния и извлекают информацию из облака по мере необходимости. Дополнительные сведения о соединителях, например о балансировке нагрузки и проверке подлинности, см. в статье Общие сведения о соединителях прокси приложения Azure AD. |

| Active Directory (AD) | Active Directory работает локально для проверки подлинности учетных записей домена. Когда единый вход настроен, соединитель связывается с AD для выполнения любой дополнительной проверки подлинности. |

| Локальное приложение | Наконец, пользователь может получить доступ к локальному приложению. |

Следующие шаги

Чтобы начать использовать прокси приложения, см. Учебник: добавление локального приложения для удаленного доступа через прокси приложения.

Базовая аутентификация — наименее безопасный тип проверки подлинности для конфигурации прокси-сервера. NTLM (NT LAN Manager) — сложный протокол проверки подлинности с высокой степенью защиты, в котором для проверки подлинности пользователя используется трехсторонняя система обмена сообщениями (иногда четырехсторонняя для обеспечения дополнительной целостности). По умолчанию используется проверка подлинности NTLM. Дополнительные сведения см. в следующих ресурсах, посвященных базовой аутентификации и аутентификации NTLM.

Базовая аутентификация — наименее безопасный тип проверки подлинности для конфигурации прокси-сервера. NTLM (NT LAN Manager) — сложный протокол проверки подлинности с высокой степенью защиты, в котором для проверки подлинности пользователя используется трехсторонняя система обмена сообщениями (иногда четырехсторонняя для обеспечения дополнительной целостности). По умолчанию используется проверка подлинности NTLM. Дополнительные сведения см. в следующих ресурсах, посвященных базовой аутентификации и аутентификации NTLM.

|

| Вам не нужно изменять или обновлять свои приложения для работы с Application Proxy.

Вам не нужно изменять или обновлять свои приложения для работы с Application Proxy. Затем Application Proxy отправляет запрос на соединитель Application Proxy.

Затем Application Proxy отправляет запрос на соединитель Application Proxy.