Благодаря Крипте каждый из миллионов людей, которые заходят на сайты сервисов Яндекса и его партнёров, видит на их страницах предложения, которые могут быть актуальны именно для него. Другими словами, эта технология даёт рекламодателям возможность показывать свои объявления только тем, на кого они рассчитаны, например людям определенного возраста, дохода и привычек, которые живут в конкретном районе города. Выяснить, принадлежит ли пользователь к такому сегменту, Крипта может по его поведению в интернете.

Система специально устроена так, что Крипта не получает личной информации о людях и тем более не передаёт её рекламодателям. Каждый пользователь для неё — это набор идентификаторов. Крипта может с высокой вероятностью предположить, что пользователю с таким-то идентификатором может быть интересно такое-то предложение, — но кто этот человек, как его зовут и тому подобное, она не знает.

Построение профиля пользователяКрипта работает на основе различных методов машинного обучения. Чтобы установить признаки, по которым человека можно отнести к какой-либо группе, она исследует сетевое поведение её типичных представителей: какие слова они используют в запросах, сколько запросов задают за сессию, какие сайты посещают, в какое время суток выходят в интернет и т. д. — всего около 300 факторов.

Затем Крипта рассчитывает значимость каждого фактора для конкретного сегмента пользователей. В итоге получается формула, с помощью которой вычисляется вероятность принадлежности пользователя к данной группе. Эти данные пересчитываются каждый день, чтобы успевать реагировать на изменения в интересах людей. Например, если переход в другую возрастную группу требует времени, то стать автолюбителем можно очень быстро. Сама формула тоже время от времени проверяется и, если нужно, корректируется.

«Склейка» профиля из идентификаторов браузеров и устройств

Как уже было сказано выше, пользователь для Крипты — это не человек с именем и фамилией, а набор идентификаторов. Но почему набор? Дело в том, что каждое устройство и браузер, которым человек пользуется для выхода в сеть, имеет свой уникальный идентификатор — файл cookie, который сайты используют, чтобы узнавать пользователя и, например, не спрашивать каждый раз пароль для входа. Свои идентификаторы есть и у приложений — если приложение (например, Карты или Навигатор) отправляет данные на сервера Яндекса, информацию из его идентификатора Крипта тоже учитывает.

Крипта умеет определять, что все эти идентификаторы принадлежат одному пользователю. В результате их «склейки» можно получить более полный портрет человека и распределять рекламные сообщения между его устройствами и приложениями. Например, человеку, который со своего домашнего компьютера часто ищет что-то про средиземноморскую кухню, можно в Навигаторе показать рекламу греческого ресторана, когда он будет проезжать неподалёку.

Для «склейки» применяются два метода — вероятностный и факторный.

Первый позволяет предположить, что два устройства принадлежат одному человеку, если поведение их пользователей очень похоже.

Второй работает с более явными свидетельствами — например, фактором для «склейки» идентификаторов устройств может быть использование одного и того же логина на каком-нибудь сервисе.

Правда, даже такой фактор нельзя трактовать однозначно, ведь одним логином часто пользуются несколько человек, члены семьи или коллеги. Поэтому на последнем этапе «склейки» производится обратный процесс, «расклейка» — устранение лишних и ненадёжных связей.

Данные Крипты о социально-демографических характеристиках аудитории учитываются при отборе контекстных объявлений, которые показываются на сайтах Рекламной сети Яндекса. В медийной рекламе Крипта применяется для показа баннеров людям определенного пола и возраста или, например, только тем, кто почти не смотрит телевизор.

Благодаря Крипте каждый из миллионов людей, которые заходят на сайты сервисов Яндекса и его партнёров, видит на их страницах предложения, которые могут быть актуальны именно для него. Другими словами, эта технология даёт рекламодателям возможность показывать свои объявления только тем, на кого они рассчитаны, например людям определенного возраста, дохода и привычек, которые живут в конкретном районе города. Выяснить, принадлежит ли пользователь к такому сегменту, Крипта может по его поведению в интернете.

Система специально устроена так, что Крипта не получает личной информации о людях и тем более не передаёт её рекламодателям. Каждый пользователь для неё — это набор идентификаторов. Крипта может с высокой вероятностью предположить, что пользователю с таким-то идентификатором может быть интересно такое-то предложение, — но кто этот человек, как его зовут и тому подобное, она не знает.

Крипта работает на основе различных методов машинного обучения. Чтобы установить признаки, по которым человека можно отнести к какой-либо группе, она исследует сетевое поведение её типичных представителей: какие слова они используют в запросах, сколько запросов задают за сессию, какие сайты посещают, в какое время суток выходят в интернет и т. д. — всего около 300 факторов.

Затем Крипта рассчитывает значимость каждого фактора для конкретного сегмента пользователей. В итоге получается формула, с помощью которой вычисляется вероятность принадлежности пользователя к данной группе. Эти данные пересчитываются каждый день, чтобы успевать реагировать на изменения в интересах людей. Например, если переход в другую возрастную группу требует времени, то стать автолюбителем можно очень быстро. Сама формула тоже время от времени проверяется и, если нужно, корректируется.

«Склейка» профиля из идентификаторов браузеров и устройств

Как уже было сказано выше, пользователь для Крипты — это не человек с именем и фамилией, а набор идентификаторов. Но почему набор? Дело в том, что каждое устройство и браузер, которым человек пользуется для выхода в сеть, имеет свой уникальный идентификатор — файл cookie, который сайты используют, чтобы узнавать пользователя и, например, не спрашивать каждый раз пароль для входа. Свои идентификаторы есть и у приложений — если приложение (например, Карты или Навигатор) отправляет данные на сервера Яндекса, информацию из его идентификатора Крипта тоже учитывает.

Крипта умеет определять, что все эти идентификаторы принадлежат одному пользователю. В результате их «склейки»; можно получить более полный портрет человека и распределять рекламные сообщения между его устройствами и приложениями. Например, человеку, который со своего домашнего компьютера часто ищет что-то про средиземноморскую кухню, можно в Навигаторе показать рекламу греческого ресторана, когда он будет проезжать неподалёку.

Для «склейки» применяются два метода — вероятностный и факторный. Первый позволяет предположить, что два устройства принадлежат одному человеку, если поведение их пользователей очень похоже. Второй работает с более явными свидетельствами — например, фактором для «склейки» идентификаторов устройств может быть использование одного и того же логина на каком-нибудь сервисе. Правда, даже такой фактор нельзя трактовать однозначно, ведь одним логином часто пользуются несколько человек, члены семьи или коллеги. Поэтому на последнем этапе «склейки» производится обратный процесс, «расклейка» — устранение лишних и ненадёжных связей.

Данные Крипты о социально-демографических характеристиках аудитории учитываются при отборе контекстных объявлений, которые показываются на сайтах Рекламной сети Яндекса. В медийной рекламе Крипта применяется для показа баннеров людям определенного пола и возраста или, например, только тем, кто почти не смотрит телевизор.

Сайт недели: познай себя через «Яндекс Крипта»

Сегодня мы познакомимся с забавным сервисом «Яндекс Крипта», способным по истории вашего браузера определить вашу принадлежность к той или иной целевой группе. Именно таким образом создаётся более точная выдача поисковых результатов, сервисов и рекламы.

История технологии

Технология Крипта была создана в 2011 году и основана на фирменном методе машинного обучения Матрикснет. Чтобы технология научилась отличать одну возрастную группу от других, а мужчин от женщин, ей объяснили эти понятия на сотнях тысяч примеров. Для этого использовалась обезличенная информация о поле и возрасте пользователей из сети профессиональных контактов «Мой Круг» — люди чаще указывают реальные данные, когда речь идёт о работе. Затем для уточнения информации из профессиональной сети её сравнили с указанной в профиле пользователя на Яндексе. После перекрёстной проверки осталось около миллиона анкет с наиболее достоверной информацией.

Потом система собрала информацию о поведении этих пользователей в интернете. Например, о длине поисковых запросов, наличии в них определённых слов, о периодах активности за сутки и т.д. Социально-демографические признаки и данные о поведении пользователей в интернете использовались для обучения алгоритма.

Из этих данных разработчики создали две выборки: обучающую и тестовую. Пользователей разделили на две группы: примерно 700 тысяч для обучения Крипты и 300 тысяч для последующей проверки. Проанализировав данные из обучающей выборки, Крипта отобрала 300 наиболее важных факторов для определения пола и возраста, а также рассчитала значимость каждого из них.

Следующий этап — проверка того, насколько хорошо обучилась Крипта. Из данных в тестовой выборке убрали информацию о поле и возрасте пользователей, чтобы Крипта выяснила это самостоятельно. Для каждого пользователя она определила вероятность того, мужчина это или женщина и к какой из пяти возрастных групп он относится. Разработчики сравнили результаты с имеющимися данными и усовершенствовали алгоритм обучения. После ряда проверок и усовершенствований технологию внедрили.

Работа и применение системы

При выборе нужной аудитории из всех пользователей Яндекса пол определяется с вероятностью 74% — в полтора раза точнее, чем наугад. Возрастная группа, например, от 25 до 34 лет (самая большая по численности группа пользователей) определяется с вероятностью 45%, что более чем в два раза точнее случайного определения. Когда реклама таргетируется на меньшую аудиторию, точность определения демографии увеличивается. Например, при охвате половины аудитории указанные вероятности равны 85% и 52% соответственно.

Крипта, как и положено в 21 веке, постоянно поддерживает знания в актуальном состоянии, каждый день обрабатывая и обновляя данные о практически всех пользователях. Также технологию можно научить различать пользователей интернета не только по полу и возрасту. Ей не важно, какие общие признаки или интересы объединяют людей в реальной жизни. Однако Крипта отличит разные группы друг от друга, если их поведение в интернете будет заметно различаться.

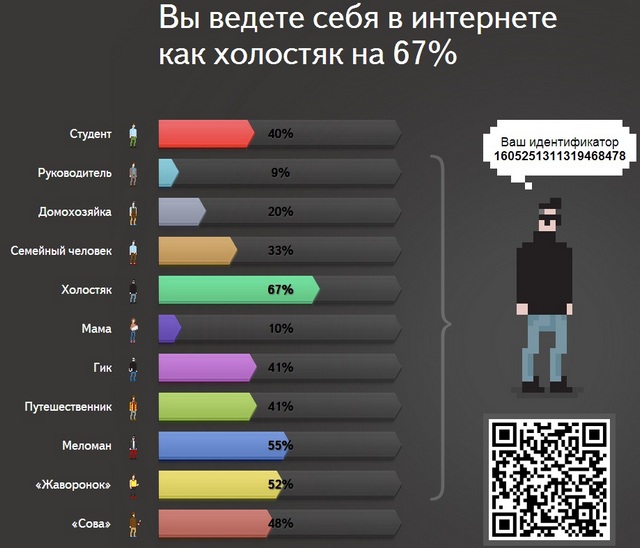

После клика на ссылку тотчас же выдаётся диаграмма, по которой можно узнать, что Крипта думает о вас. Сверху вы можете посмотреть мою диаграмму. С холостяком она угадала, а вот с меломаном — нет. С моим слухом любитель музыки из меня никакой. Самый забавный пункт — «мама». Я на 10% «мама»! А где же «папа»? Авторы сервиса явно дали маху, упустив этот пункт. В общем и целом, Крипта не идеальна, но работу свою вполне может выполнять в области рекламы (что и делает вполне успешно, раз её до сих пор применяют) с учётом дальнейшего допиливания до состояния, близкого к совершенству. Кстати, а насколько точным у вас получился анализ «доктора психологических наук Крипты»?

Система крипта Яндекса —

В этой статье пойдет речь об одной современной технологии интернет маркетинга, позволяющей на основе поведения пользователя определять его предпочтения, отслеживать их и направлять рекламу адресно.

Интернет технологии в настоящее время находятся на стадии интенсивного развития, особенно, что касается анализа поведения пользователей и прогнозирование его поведения в будущем. Одна из таких технологий это система крипта Яндекса.

Для чего нужна система крипта Яндекса

Поведенческий таргетинг, позволяет отслеживать поведение пользователя, посещаемы им страницы, поисковые запросы и формирование на их основе модели поведения пользователя. Используется при организации рекламной компании в РСЯ, поведенческий таргетинг. Основана на системы Матрикснет, по сути это искусственный интеллект, постоянно развивающийся и самообучающийся, он отслеживает поведение в интернете на основе записи в куки файлах, делает слепок пользователя (на основе множества данных) и ищет похожую аудиторию.

Система скрипта учитывает не только не давние запросы пользователя, но и тематику тех которые пользователь посещал, даже если пользователь не создавал поисковый запрос, но посещал определенную страницу сайта, то система крипта проанализирует его действия и будет показывать ему рекламу соответствующую тематики посещенной страницы. Таким образом, система крипта максимально учитывает интересы пользователей.

Понимание этой технологии поможет понять как работает контекстная реклама, как организован поведенческий таргетинг при настройке РСЯ. Да и в целом что хочется сказать, технологии маркетинга быстро развиваются и достигают того уровня когда они могут не просто отследить предпочтения пользователя, но предугадать его потребности, реклама становится сложным и точным инструментом. И все постоянно развивается, а главная особенность технологии лежащей в основе крипта Яндекса это самообучение, система постоянно совершенствуется изучая поведение людей и имитируя его, это также касается оценки сайтов поисковые алгоритмы умеют смотреть на интернет страницы глазами людей.

А что будет в будущем, каких высот достигнут алгоритмы наподобие крипта Яндекса сложно представить.

Сайт от Яндекса – Кто вы в интернете? — Wocreator

Интересный сайт этого дня – детище российской поисковой компании Яндекс. Этот небольшой, но оригинальный сайт, который определяет кем вы являетесь в интернете по паттернам вашего в нем поведения, т.е. составляет ваш интернет-портрет.

Всего в Крипта (Crypta, так называется этот интересный проект) 11 социальных ролей – студент, руководитель, домохозяйка, семейный человек, холостяк, мама, гик, путешественник, меломан, «жаворонок» и «сова». Каждый «параметр» Яндекс Крипта считается отдельно, т.е. у каждой социальной роли может быть от 0 до 100% может быть.

Точность распознавания не самая высокая, но ведь самое интересное в Крипта – идея. Как считаете?

Крипта показывает, что Яндекс знает обо мне, поэтому сильно напомнила о других интересных сайтах – Хипстер-тест и «Какой вы национальности». Только основное отличие обозреваемого сайта от них – то, что не нужно отвечать на вопросы. Яндекс как-то ухитряется сделать это сам. Видимо, из поисковых запросов. Подробнее о способе создания вашего интернет-портрета в Крипта можете прочесть на сайте самого проекта.

В общем, получился такой себе обычный необычный сайт. Яндекс качественно покреативил.

Как видите на картинке выше, я веду себя в интернете как холостяк на 77%, меломан на 68%, сова на 89% и гик на 57%. А кто вы в Крипта Яндекс — пройти тест может каждый.

Адрес — crypta.yandex.ru

YNDXВ мае Яндекс провел первичное размещение акций на Нью-Йоркской бирже Nasdaq. Акции продаются под тикером YNDX. | ТурцияКомпания вышла за пределы постсоветского пространства. 20 сентября Яндекс открыл портал yandex.com.tr — в Турции. На нем представлены Поиск, Карты, Почта и другие сервисы для турецких пользователей. |

КриптаТак Яндекс назвал свою новую технологию — она позволяет выделять разные группы пользователей на основе анализа их поведения в сети. Например, Крипта способна отличить взрослых домохозяек или подростков. Эта технология применяется в разработке новых продуктов для рекламодателей. | Яндекс.АлгоритмКомпания организовала чемпионат по спортивному программированию Яндекс.Алгоритм. Первый чемпионат получился камерным, но уже на следующий год он вышел на новый, международный уровень. В Алгоритме-2013 участвовали 3 000 программистов из 84 стран, а финал проходил во дворце Князя Владимира в Петербурге. |

СервисыЗапущен сервис Яндекс.Перевод. Это статистический машинный перевод: он опирается не на правила и словари, а на статистику. В 2011 году на translate.yandex.ru можно было переводить тексты с английского или украинского на русский и наоборот, позже языковых пар стало гораздо больше. | |

Компания Яндекс

Сервисы Яндекса созданы для того, чтобы наилучшим образом решать задачу пользователя. Поиск находит нужную информацию и сайты, Музыка рекомендует исполнителей и песни, которые понравятся слушателю, Маркет предлагает подходящие товары, Директ показывает полезную рекламу и так далее. Для того чтобы дать каждому наиболее релевантный ответ, нам важно хорошо знать наших пользователей. Например, кто-то пишет в поисковой строке [nevermind], чтобы узнать перевод слова, а кто-то ищет альбом Nirvana. Поэтому наши сервисы персональные. Поиск учитывает вашу историю запросов и другие факторы. Музыка, помимо прочего, опирается в рекомендациях на то, каким трекам вы ставите лайки, а какие пропускаете. Информация о ваших поисковых запросах помогает Яндекс.Директу определять, какую рекламу показать.

Для того чтобы отвечать людям персонально, нам нужны данные, и чем больше у нас данных — тем лучше будет ответ. Это могут быть не только данные, которые вы сообщаете Яндексу явно — как ваше имя, пол или возраст, — но и технические сведения: файлы cookie, IP-адреса или геокоординаты. Яндекс очень внимательно относится к вашим данным и тщательно защищает их, выполняя требования закона и следуя лучшим практикам в этой сфере. Практически всегда данные обрабатываются автоматически, и без крайней необходимости никто не может получить к ним доступ, в том числе сотрудники компании. Конфиденциальная информация, такая как пароли, хранится только в зашифрованном виде.

Мы не продаём ваши данные и не делимся ими с кем бы то ни было, даже с нашими партнёрами. Исключение составляют только ситуации, когда это совершенно необходимо — скажем, для оказания услуги. Так, мы сообщим водителю Яндекс. Такси, где вы находитесь, чтобы он мог забрать вас. Когда вы покупаете билет на Яндекс. Афише, мы можем передать ваши данные продавцу, чтобы вы этот билет получили.

|

|

| Управление данными Часть информации, которая известна Яндексу и его сервисам о вас, в том числе личные данные, видна в Яндекс.Паспорте, где вы можете что-либо исправить или удалить. Там же можно изменить персональные настройки вашей учётной записи на Яндексе. Кроме того, вы можете ограничить доступ к вашим данным с помощью настроек файлов cookie в любом браузере. Зачем нужны эти файлы и как настроить работу с ними — читайте в Яндекс.Помощи. |

Яндекс.Паспорт обеспечивает единую аутентификацию на всех сервисах Яндекса, поэтому он особенно важен для безопасности данных пользователей. В 2020 году Яндекс.Паспорт прошёл независимый аудит по критериям международного стандарта AICPA и получил отчёт SOC 2, который показывает соответствие сервиса мировым стандартам безопасности.

Если у вас остались вопросы, прочтите нашу политику конфиденциальности, где правила обработки ваших данных изложены более подробно.

Прочитать правилаDNS Security с DNSCrypt | OpenDNS

Представляем DNSCrypt

Справочная информация: необходимость лучшей безопасности DNS

DNS является одним из фундаментальных строительных блоков Интернета. Он используется каждый раз, когда вы посещаете веб-сайт, отправляете электронное письмо, общаетесь в чате или делаете что-либо еще в Интернете. В то время как OpenDNS обеспечивает безопасность мирового класса, используя DNS в течение многих лет, и OpenDNS — самая безопасная служба DNS из доступных, базовый протокол DNS недостаточно безопасен для нашего удобства.Многие будут помнить уязвимость Каминского, которая Это повлияло почти на каждую реализацию DNS в мире (хотя не на OpenDNS).

Тем не менее, класс проблем, с которыми связана уязвимость Каминского, был результатом некоторых фундаментальных основ протокола DNS, которые изначально слабы — особенно в «последней миле». «Последняя миля» является частью вашего интернет-соединения между вашим компьютером и вашим провайдером. DNSCrypt — это наш способ защиты «последней мили» DNS-трафика и решения (без каламбура) целого класса серьезных проблем безопасности с протоколом DNS.Поскольку интернет-соединение в мире становится все более мобильным, и все больше и больше людей подключаются к нескольким различным сетям WiFi за один день, потребность в решении возрастает.

Были многочисленные примеры взлома или атак «посредник» и отслеживания трафика DNS на последней миле, и это представляет серьезную угрозу безопасности, которую мы всегда хотели исправить. Сегодня мы можем.

Почему DNSCrypt так важен

Точно так же, как SSL превращает веб-трафик HTTP в зашифрованный HTTPS-трафик, DNSCrypt превращает обычный трафик DNS в зашифрованный трафик DNS, защищенный от перехвата и атак «посредник».Не требует никаких изменений в домене имена или как они работают, он просто предоставляет метод для безопасного шифрования связи между нашими клиентами и нашими DNS-серверами в наших центрах обработки данных. Мы знаем, что одни претензии не работают в мире безопасности, поэтому мы открыли источник в нашей базе кода DNSCrypt, и он доступен на GitHub.

DNSCrypt потенциально может стать самым значительным достижением в области интернет-безопасности со времени SSL, значительно улучшая безопасность и конфиденциальность каждого интернет-пользователя.

Примечание. Ищете защиту от вредоносных программ, ботнетов и фишинга для ноутбуков или устройств iOS? Проверьте мобильность Umbrella от OpenDNS.

Загрузить сейчас:

Загрузить DNSCrypt для Mac

Загрузить DNSCrypt для Windows

Часто задаваемые вопросы (FAQ):

1. На простом английском языке, что такое DNSCrypt?

DNSCrypt — это легковесное программное обеспечение, которое каждый должен использовать для повышения конфиденциальности и безопасности в Интернете.Он работает путем шифрования всего DNS-трафика между пользователем и OpenDNS, предотвращая любые шпионские, спуфинговые или посреднические атаки.

2. Как я могу использовать DNSCrypt сегодня?

Мы открыли исходный код для нашей базы кода DNSCrypt, и он доступен на GitHub. Графические интерфейсы больше не находятся в разработке; тем не менее, сообщество open source все еще предоставляет неофициальные обновления к техническому превью.

Советы:

Если у вас есть брандмауэр или другое промежуточное ПО, которое обрабатывает ваши пакеты, попробуйте включить DNSCrypt с TCP через порт 443.Это заставит большинство брандмауэров думать, что это HTTPS-трафик, и оставить его в покое.

Если вы предпочитаете надежность над безопасностью, включите откат к небезопасному DNS. Если вы не можете связаться с нами, мы попытаемся использовать назначенные DHCP или предварительно настроенные DNS-серверы. Это риск для безопасности, хотя.

3. А как насчет DNSSEC? Устраняет ли это необходимость в DNSCrypt?

№ DNSCrypt и DNSSEC дополняют друг друга. DNSSEC делает несколько вещей.Во-первых, он обеспечивает аутентификацию. (Есть ли запись DNS, на которую я получил ответ от владельца имени домена, о котором я спрашиваю, или он был подделан? с?) Во-вторых, DNSSEC обеспечивает цепочку доверия, чтобы помочь установить уверенность в том, что ответы, которые вы получаете, поддаются проверке. Но, к сожалению, DNSSEC фактически не обеспечивает шифрование записей DNS, даже тех, которые подписаны DNSSEC. Четный если бы все в мире использовали DNSSEC, необходимость шифрования всего трафика DNS не исчезла бы.Более того, DNSSEC сегодня представляет собой почти нулевой процент от общего количества доменных имен и все меньший процент DNS-записей каждый день как Интернет растет.

Тем не менее, DNSSEC и DNSCrypt могут отлично работать вместе. Они никоим образом не конфликтуют. Думайте о DNSCrypt как обертке вокруг всего трафика DNS, а DNSSEC как о способе подписания и проверки правильности для подмножества этих записей. Там преимущества DNSSEC, которые DNSCrypt не пытается решить.Фактически, мы надеемся, что внедрение DNSSEC будет расти, чтобы люди могли больше доверять всей DNS-инфраструктуре, а не только связям между нашими клиентами и OpenDNS.

4. Это с использованием SSL? Что такое криптография и дизайн?

Мы не используем SSL. Хотя мы и проводим аналогию с тем, что DNSCrypt похож на SSL в том смысле, что он оборачивает весь трафик DNS с шифрованием так же, как SSL оборачивает весь трафик HTTP, это не криптографическая библиотека. Мы используем криптографию с эллиптической кривой, в частности, кривая Curve25519.Цели проекта аналогичны тем, которые описаны в конструкции форвардера DNSCurve.

,Склеп

Склеп

Пульт дистанционного управления crypt шифрует и дешифрует другой пульт.

Чтобы использовать его, сначала настройте базовый пульт, следуя конфигурации инструкции для этого пульта. Вы также можете использовать локальный путь вместо пульта, который будет шифровать и дешифровать из этого каталога который может быть полезен, например, для шифрования на USB-накопителе.

Сначала проверьте, работает ли выбранный вами пульт — мы назовем его удаленный: путь в этих документах.Обратите внимание, что все, что внутри удаленно: путь будет зашифрован и ничего снаружи не будет. Это означает, что если вы

Используете ведро на основе пульта (например, S3, B2, Swift), то вам следует

наверно поставил ведро в пульт s3: ведро . Если вы просто используете s3: , тогда rclone также создаст зашифрованные имена сегментов (если используется файл

шифрование имени), которое может или не может быть тем, что вы хотите.

Теперь сконфигурируйте crypt , используя rclone config . Мы назовем это секрет , чтобы отличить его от удаленного .

Пульты не найдены - сделайте новый

n) Новый пульт

s) Установите пароль конфигурации

q) Выйти из конфигурации

n / s / q> n

имя> секрет

Тип хранилища для настройки.

Выберите число снизу или введите собственное значение

[Надрез]

XX / Шифровать / Расшифровать пульт

\ "склеп"

[Надрез]

Хранение> склеп

Пульт для шифрования / дешифрования.

Обычно должен содержать «:» и путь, например «myremote: path / to / dir»,

«myremote: bucket» или, может быть, «myremote:» (не рекомендуется).

удаленный> удаленный: путь

Как зашифровать имена файлов.Выберите число снизу или введите собственное значение

1 / Не шифруйте имена файлов. Добавляет только расширение «.bin».

\ "выкл"

2 / Зашифруйте имена файлов, см. Документацию для деталей.

\ "стандарт"

3 / Очень простое запутывание имени файла.

\ "запутывать"

filename_encryption> 2

Возможность либо зашифровать имена каталогов или оставить их нетронутыми.

Выберите число снизу или введите собственное значение

1 / Шифровать имена каталогов.

\ "правда"

2 / Не шифруйте имена каталогов, оставьте их нетронутыми.

\ "ложный"

filename_encryption> 1

Пароль или пароль для шифрования.y) Да, введите мой собственный пароль

г) Генерация случайного пароля

y / g> y

Введите пароль:

пароль:

Подтвердите пароль:

пароль:

Пароль или пароль для соли. Необязательно, но рекомендуется.

Должен отличаться от предыдущего пароля.

y) Да, введите мой собственный пароль

г) Генерация случайного пароля

n) Не оставляйте этот необязательный пароль пустым

г / г / н> г

Надежность пароля в битах.

64 почти незабываемо

128 безопасно

1024 это максимум

Биты> 128

Ваш пароль: JAsJvRcgR-_veXNfy_sGmQ

Использовать этот пароль?

у) да

н) нет

y / n> y

Удаленная настройка

--------------------

[Секрет]

удаленный = удаленный: путь

filename_encryption = стандарт

пароль = *** зашифрованный ***

password2 = *** Зашифрованный ***

--------------------

у) да это нормально

д) Редактировать этот пульт

г) Удалить этот пульт

г / д / д> у

Важно Пароль хранится в файле конфигурации слегка затемняется, поэтому не сразу видно, что это такое.Это никак безопасный, если вы не используете шифрование файла конфигурации.

Рекомендуется длинная фраза-пароль, или вы можете использовать случайную фразу.

Затененный пароль создается с помощью AES-CTR со статическим ключом, с соль хранится дословно в начале скрытого пароля. это Статический ключ является общим для всех версий rclone.

Если вы переконфигурируете rclone с теми же паролями / парольными фразами в другом месте это будет совместимо, но затененная версия будет отличаться из-за разной соли.

Обратите внимание, что rclone не шифрует

- Длина файла

- — это может быть вычислено в пределах 16 байтов

- время модификации — используется для синхронизации

Указание удаленного

При обычном использовании убедитесь, что пульт имеет : дюймов. Если вы укажете

удаленный без : , тогда rclone будет использовать локальный каталог этого

название. Так что если вы используете пульт / path / to / secret / files , тогда rclone

будет зашифровывать вещи в этот каталог.Если вы используете пульт имя Затем rclone поместит файлы в каталог с именем и именем в текущем

каталог.

Если вы укажете удаленный как удаленный: путь / к / каталог , тогда rclone будет

Храните зашифрованные файлы в path / to / dir на пульте. Если вы используете

шифрование имени файла, то при сохранении файлов в secret: subdir / subfile , в котором они будут храниться в незашифрованном виде path / to / dir , но subdir / subpath bit будет зашифрован.

Обратите внимание, что если вы не хотите зашифрованные имена сегментов (что сложно

управлять, потому что вы не будете знать, какой каталог они представляют в сети

интерфейсы и т. д.), вы, вероятно, должны указать ведро, например, remote: secretbucket при использовании пультов на базе Bucket, таких как S3,

Swift, Hubic, B2, GCS.

Пример

Для тестирования я сделал небольшой каталог файлов, используя «стандартное» имя файла шифрование.

открытый текст /

File── file0.txt

File── file1.txt

Sub── subdir

File── file2.текст

File── file3.txt

Subs── sububdir

File── file4.txt

Скопируйте их на пульт и перечислите их обратно

$ rclone -q скопировать открытый текст секрет:

$ rclone -q ls secret:

7 file1.txt

6 file0.txt

8 subdir / file2.txt

10 subdir / subsubdir / file4.txt

9 subdir / file3.txt

Теперь посмотрим, как это выглядит при шифровании

$ rclone -q ls remote: путь

55 hagjclgavj2mbiqm6u6cnjjqcg

54 v05749mltvv1tf4onltun46gls

57 86vhrsv86mpbtd3a0akjuqslj8 / dlj7fkq4kdq72emafg7a7s41uo

58 86vhrsv86mpbtd3a0akjuqslj8 / 7uu829995du6o42n32otfhjqp4 / b9pausrfansjth5ob3jkdqd4lc

56 86vhrsv86mpbtd3a0akjuqslj8 / 8njh2sk437gttmep3p70g81aps

Обратите внимание, что это сохраняет структуру каталогов, что означает, что вы можете сделать это

$ rclone -q ls secret: subdir

8 файл2.текст

9 file3.txt

10 subsubdir / file4.txt

Если не использовать шифрование имени файла, пульт будет выглядеть следующим образом

- обратите внимание на

.binрасширений, добавленных для предотвращения поставщика облачных пытаясь интерпретировать данные.

$ rclone -q ls remote: путь

54 file0.txt.bin

57 subdir / file3.txt.bin

56 subdir / file2.txt.bin

58 subdir / subsubdir / file4.txt.bin

55 file1.txt.bin

Режимы шифрования имени файла

Вот некоторые особенности режимов шифрования имен файлов

Выкл.

- не скрывает имена файлов или структуру каталогов

- допускает более длинные имена файлов (~ 246 символов)

- может использовать дополнительные пути и копировать отдельные файлы

Стандарт

- имен файлов зашифрованы

- имен файлов не могут быть такими длинными (~ 143 символа)

- может использовать дополнительные пути и копировать отдельные файлы

- структура каталогов видимая

- одинаковых имен файлов будут иметь идентичные загруженные имена

- может использовать ярлыки для сокращения рекурсии каталога

Запутывание

Это простой «поворот» имени файла, каждый файл имеет гниль расстояние на основе имени файла.Мы храним расстояние в начале имени файла. Таким образом, файл с именем «hello» может стать «53.jgnnq».

Это не сильное шифрование имен файлов, но оно может перестать автоматизироваться инструменты сканирования от подбора шаблонов имен файлов. Как таковой это промежуточный между «выкл» и «стандарт». Преимущество в том, что это допускает более длинные имена сегментов пути.

Существует возможность с некоторыми именами файлов на основе Unicode, что обфускация слабая и может отображать символы нижнего регистра в верхний регистр эквиваленты.Вы не можете полагаться на это для сильной защиты.

- имен файлов очень слегка запутаны Имена файлов

- могут быть длиннее стандартного шифрования

- может использовать дополнительные пути и копировать отдельные файлы

- структура каталогов видимая

- одинаковых имен файлов будут иметь идентичные загруженные имена

Облачные системы хранения имеют различные ограничения на длину имени файла и общая длина пути, по которой вы, скорее всего, попадете, используя «Стандарт» шифрование имени файла.Если вы сохраните имена файлов ниже 156 длина символов, то вы должны быть в порядке на всех провайдеров.

Может быть еще более безопасный режим шифрования имени файла в будущее, которое решит проблему длинных имен файлов.

Имя каталога шифрования

Crypt предлагает возможность шифрования имен каталогов или оставления их без изменений. Есть два варианта:

True

Шифрует весь путь к файлу, включая имена каталогов

Пример: 1/12 / 123.txt шифруется в p0e52nreeaj0a5ea7s64m4j72s / l42g6771hnv3an9cgc8cr2n1ng / qgm4avr35m5loi1th53ato71v0

Ложь

Только шифрует имена файлов, пропускает имена каталогов

Пример: 1/12/123.TXT зашифрован 1/12 / qgm4avr35m5loi1th53ato71v0

Модифицированные время и хэши

Crypt хранит времена модификации, используя базовый пульт, так что поддержка зависит от этого.

Хеши не хранятся в крипте. Однако целостность данных защищен чрезвычайно сильным крипто-аутентификатором.

Обратите внимание, что вы должны использовать команду rclone cryptcheck для проверки

целостность зашифрованного пульта вместо rclone check , который не может

проверьте контрольные суммы правильно.

Стандартные опции

Вот стандартные параметры, специфичные для шифрования (шифрование / дешифрование удаленного).

—crypt-remote

Пульт для шифрования / дешифрования. Обычно должен содержать «:» и путь, например «myremote: path / to / dir», «myremote: bucket» или, может быть, «myremote:» (не рекомендуется).

- Конфиг: удаленный

- Env Var: RCLONE_CRYPT_REMOTE

- Тип: строка

- По умолчанию: «»

—crypt-filename-encryption

Как зашифровать имена файлов.

- Config: filename_encryption

- Env Var: RCLONE_CRYPT_FILENAME_ENCRYPTION

- Тип: строка

- По умолчанию: «стандарт»

- примеров:

- «стандарт»

- Шифрование имен файлов см. В документации для деталей.

- «обфускат»

- Очень простое запутывание имени файла.

- «выкл»

- Не шифруйте имена файлов. Добавляет только расширение «.bin».

- «стандарт»

—crypt-directory-name-encryption

Возможность либо зашифровать имена каталогов, либо оставить их нетронутыми.

NB. Если filename_encryption «off», тогда эта опция ничего не сделает.

- Конфиг: имя_каталога_шифрование

- Env Var: RCLONE_CRYPT_DIRECTORY_NAME_ENCRYPTION

- Тип: bool

- По умолчанию: правда

- примеров:

- «правда»

- «ложь»

- Не шифруйте имена каталогов, оставьте их нетронутыми.

— крипт-пароль

Пароль или пароль для шифрования.

NB Входные данные должны быть скрыты — см. Rclone скрыто.

- Конфиг: пароль

- Env Var: RCLONE_CRYPT_PASSWORD

- Тип: строка

- По умолчанию: «»

—crypt-password2

Пароль или пароль для соли. Необязательно, но рекомендуется. Должен отличаться от предыдущего пароля.

NB Входные данные должны быть скрыты — см. Rclone скрыто.

- Config: password2

- Env Var: RCLONE_CRYPT_PASSWORD2

- Тип: строка

- По умолчанию: «»

Дополнительные параметры

Вот дополнительные параметры, относящиеся к шифрованию (шифрование / дешифрование удаленного).

— крип-шоу-картография

Для всех перечисленных файлов покажите, как шифруются имена.

Если этот флаг установлен, то для каждого файла, к которому обращается пульт список, он будет записывать (на уровне INFO) строку с расшифрованным файлом имя и зашифрованное имя файла.

Это так, что вы можете определить, какие зашифрованные имена, какие расшифрованные имена на тот случай, если вам нужно что-то сделать с зашифрованным файлом имена или в целях отладки.

- Config: show_mapping

- Env Var: RCLONE_CRYPT_SHOW_MAPPING

- Тип: bool

- По умолчанию: false

Бэкэнд-команды

Вот команды, специфичные для бэкэнда крипты.

Запустите их с

rclone backend COMMAND remote:

В справке ниже объясняется, какие аргументы принимает каждая команда.

Смотрите команду «rclone backend» информация о том, как передать параметры и аргументы.

Их можно запустить на работающем бэкэнде с помощью команды rc бэкенд / команда.

кодировать

Кодировать заданное имя файла (ов)

rclone backend кодирует пульт: [опции] [<аргументы> +]

Это кодирует имена файлов, заданные в качестве аргументов, возвращая список строки закодированных результатов.

Пример использования:

rclone backend кодирует крипту: файл1 [файл2...]

rclone rc backend / команда command = encode fs = crypt: file1 [file2 ...]

декодировать

Расшифровать заданное имя файла (ов)

Удаленное декодирование бэкэнда rclone: [опции] [<аргументы> +]

Это декодирует имена файлов, приведенные в качестве аргументов, возвращая список строки декодированных результатов. Он вернет ошибку, если любой из входы неверны.

Пример использования:

rclone backend декодировать crypt: encryptedfile1 [encryptedfile2...]

rclone rc backend / command command = decode fs = crypt: encryptedfile1 [encryptedfile2 ...]

Резервное копирование зашифрованного удаленного

Если вы хотите сделать резервную копию зашифрованного пульта дистанционного управления, рекомендуется использовать rclone sync на зашифрованных файлах и убедитесь, что пароли

то же самое в новом зашифрованном пульте.

Это будет иметь следующие преимущества

-

rclone syncпроверит контрольные суммы при копировании - вы можете использовать

Rclone Checkмежду зашифрованными удаленными - вы не расшифровываете и не шифруете без необходимости

Например, предположим, у вас есть исходный пульт на : с

зашифрованная версия на eremote: с удаленным путем : crypt .Вы

Затем настроить новый удаленный Remote2: , а затем зашифрованные

версия eremote2: с путем remote2: crypt с использованием тех же паролей

как Eremote: .

Для синхронизации двух пультов вы должны сделать

rclone sync remote: crypt remote2: crypt

И для проверки целостности вы бы сделали

rclone проверить удаленно: crypt remote2: crypt

Форматы файлов

Шифрование файлов

Файлы зашифрованы от 1: 1 исходного файла до конечного объекта.Файл имеет заголовок и делится на куски.

- Волшебная строка 8 байтов

RCLONE \ x00 \ x00 - 24 байта Nonce (IV)

Первоначальный одноразовый номер генерируется из крипто операционных систем сильный генератор случайных чисел. Одноразовый номер увеличивается для каждого Чанк чтения, убедившись, что каждый nonce уникален для каждого записанного блока Вероятность повторного использования одноразового номера ничтожна. Если вы написали exabyte данных (10¹⁸ байтов), у вас будет вероятность приблизительно 2 × 10⁻³² повторного использования одноразового номера.

Chunk

Каждый блок будет содержать 64 КБ данных, за исключением последнего, который может иметь меньше данных. Блок данных находится в стандартном секретном ящике NACL формат. Secretbox использует XSalsa20 и Poly1305 для шифрования и аутентифицировать сообщения.

Каждый кусок содержит:

- 16-ти байтовый аутентификатор Poly1305

- 1 — 65536 байт XSalsa20 зашифрованные данные

64k был выбран как наиболее эффективный аутентификатор занимает слишком много времени ниже этого, и производительность падает отключено из-за эффектов кэша выше этого).Обратите внимание, что эти куски хранятся в памяти, поэтому они не могут быть слишком большими.

При этом используется 32-байтовый (256-битный ключ) ключ, полученный из пароля пользователя.

Примеры

1-байтовый файл будет зашифрован до

- заголовок 32 байта

- 17-байтовый блок данных

Всего 49 байтов

Файл1 МБ (1048576 байт) будет зашифрован до

- заголовок 32 байта

- 16 блоков 65568 байт

Всего 1049120 байт (0.05% накладных расходов). Это накладные расходы для больших файлы.

Шифрование имени

Имена файлов зашифрованы сегмент за сегментом — путь разбит

в / разделенных строк, и они шифруются индивидуально.

Файловые сегменты дополняются, используя PKCS # 7, кратным 16 байтам до шифрования.

Затем они шифруются с помощью EME с использованием AES с 256-битным ключом. EME (ECB-Mix-ECB) — режим шифрования широкого блока, представленный в 2003 году. статья «Параллелизуемый режим шифрования» Халеви и Рогэвея.

Это делает для детерминированного шифрования то, что мы хотим — одно и то же имя файла должно быть зашифровано, иначе мы не сможем найти это в облачной системе хранения.

Это означает, что

- имен файлов с одинаковыми именами будут шифровать те же

- имен файлов, которые начинаются одинаково, не будут иметь общего префикса

При этом используется 32-байтовый ключ (256 бит) и 16-байтовый (128 бит) IV оба которые получены из пароля пользователя.

После шифрования они выписываются с использованием модифицированной версии

стандартное кодирование base32 , как описано в RFC4648.Стандарт

Кодировка модифицируется двумя способами:

- становится строчными (никто не любит заглавные буквы!)

- мы убираем символ заполнения

=

base32 используется вместо более эффективной base64 , поэтому rclone может быть

используется для регистров без учета регистра (например, Windows, Amazon Drive).

Ключ деривации

Rclone использует scrypt с параметрами N = 16384, r = 8, p = 1 с

опционально пользователь предоставил соль (пароль2) для получения 32 + 32 + 16 = 80

байт ключевого материала требуется.Если пользователь не поставляет соль

тогда rclone использует внутренний.

scrypt делает нецелесообразным монтировать атаку по словарю на rclone

зашифрованные данные. Для полной защиты от этого вы всегда должны использовать

соль

, как расшифровать файлы, зашифрованные с помощью вымогателей? Вызывает тревогу растущее число киберпреступных организаций, использующих мошеннические ссылки и веб-сайты для установки вредоносного вредоносного ПО, которое может содержать ваши важные данные и файлы для выкупа, они известны как Ransomware [Википедия].

Альтернатива 2020, статья ➤ 17 Загрузочный антивирус для удаления вируса FBI Ransomware и CryptoLocker файлы.Невыполнение этого условия означает, что вы будете заблокированы на своем собственном компьютере или в файлах, пока вы не оплатите их через BitCoin.

Эти атаки, иногда называемые «вымогателями», используют вредоносное программное обеспечение, которое может отключить функциональность вашего компьютера. Чтобы избежать заражения, убедитесь, что программное обеспечение и антивирусные определения вашего компьютера обновлены, и избегайте подозрительных сайтов. Если ваша машина уже заражена, не платите выкуп. Вместо этого, попробуйте следующий бесплатный инструмент для расшифровки, есть большая вероятность, что вы сможете разблокировать ваши файлы, это может занять некоторое время, но это будет время, которое стоит подождать.Эти бесплатные инструменты расшифровки откроют следующие вымогателей — Croti, Fakebsod, Brolo, Exxroute, Cerber, Locky, Teerac, Critroni, Reveton, Krypterade и другие. Профилактика лучше лечения, вот две веские причины.

- Всегда делайте резервные копии всех ваших файлов — даже если киберпреступникам удастся заразить ваш компьютер, вы можете просто очистить систему и восстановить последнюю резервную копию. Нет потерянных денег и, самое главное, никакой важной информации не скомпрометировано!

- Используйте подлинный антивирус, обновляйте его — всегда полезно использовать оригинальный антивирус, а не пиратскую версию, загруженную с торрента.Если у вас установлен подлинный антивирус, маловероятно, что ваша система будет заражена вымогателем, если она не устарела.

Преступники начали использовать новые типы вредоносных программ, чтобы удерживать ваш компьютер в заложниках за деньги. Как это работает, и как вы можете оставаться в безопасности?

Правоохранительные и ИТ-компании объединили свои усилия, чтобы разрушить киберпреступные компании с помощью вымогателей Веб-сайт «No More Ransom» является инициативой Национального отдела по борьбе с высокотехнологичными преступлениями полиции Нидерландов, Европейского центра киберпреступности Европола и McAfee с целью помочь жертвам вымогателей получить свои зашифрованные данные без необходимости платить преступникам.

Поскольку избежать угрозы гораздо проще, чем бороться с ней после воздействия на систему, целью проекта также является ознакомление пользователей с принципами работы вымогателей и мерами противодействия, позволяющими эффективно предотвратить заражение. Чем больше сторон поддержит этот проект, тем лучше будут результаты. Эта инициатива открыта для других общественных и частных сторон. У них есть расшифровщик для BigBobRoss, Pylocky, Aurora, Thanatos, Annabelle, GandCrab (версии V1, V4 и V5 до V5.1), LambdaLocker, NemucodAES, MacRansom, Jaff, EncrypTile, Amnesia2 и других.

Kaspersky NoRansom — ваш дом для инструментов дешифрования и обучения вымогателям. Ransomware — это вредоносная программа, которая блокирует ваш компьютер или шифрует ваши файлы. Вы не сможете получить данные обратно, если не заплатите выкуп, и даже если вы это сделаете, нет гарантии, что вы вернете свои данные. Перед загрузкой и запуском решения убедитесь, что вы сначала удалили вредоносное ПО с помощью Kaspersky Internet Security из своей системы, иначе оно будет многократно блокировать вашу систему или шифровать файлы.Прекрасно работает на Microsoft Windows 10 и Apple MacOS.

- Smash Rannoh & Co — инструмент RannohDecryptor предназначен для дешифрования файлов, подверженных воздействию CryptXXX версий 1-3 (новинка!), Rannoh, AutoIt, Fury, Crybola, Cryakl, Polyglot.

- Combat Shade — инструмент ShadeDecryptor предназначен для дешифрования файлов, подверженных влиянию Shade версии 1 и версии 2.

- Fight Rakhni & Friends — инструмент RakhniDecryptor предназначен для дешифрования файлов, подверженных воздействию агента Rakhni, агента.iih, Aura, Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis версии 2 и 3.

- Устранение Wildfire — инструмент WildfireDecryptor предназначен для расшифровки затронутых файлов Wildfire.

- Уничтожить Coinvault — инструмент CoinVaultDecryptor предназначен для дешифрования файлов, затронутых CoinVault и Bitcryptor. Национальное подразделение по борьбе с преступностью в сфере высоких технологий (NHTCU) полиции Нидерландов, прокуратура Нидерландов и Kaspersky помогли создать этот инструмент.

- Kill Xorist — инструмент XoristDecryptor предназначен для дешифрования файлов, затронутых Xorist и Vandev.

- Rakhni Decryptor — Расшифровывает файлы, на которые влияют Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman (TeslaCrypt) версии 3 и 4, Chimera, Crysis (версии 2 и 3 ), Jaff, Dharma и новые версии Cryakl Ransomware.

- Rannoh Decryptor — Расшифровывает файлы, на которые влияют Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (версии 1, 2 и 3), Polyglot aka Marsjoke.

- Shade Decryptor — Расшифровывает файлы, на которые влияют Shade версии 1 и 2.

- CoinVault Decryptor — Расшифровывает файлы, на которые влияют CoinVault и Bitcryptor. Создан в сотрудничестве с Национальным отделом по преступлениям в сфере высоких технологий (NHTCU) полиции Нидерландов и национальными прокурорами Нидерландов.

- Wildfire Decryptor — Расшифровывает файлы, затронутые Wildfire.

- Xorist Decryptor — Расшифровывает файлы, затронутые Xorist и Vandev.

Бесплатные инструменты для расшифровки вымогателей. Хит от вымогателей? Не платите выкуп! AVG бесплатные инструменты расшифровки вымогателей могут помочь расшифровать файлы, зашифрованные с помощью следующих форм вымогателей. Просто нажмите на имя, чтобы увидеть признаки заражения и получить бесплатное исправление.

- Апокалипсис

- BadBlock

- Барт

- Crypt888

- Легион

- SZFLocker

- TeslaCrypt

Хит с помощью вымогателей? Не платите выкуп! Используйте эти бесплатные инструменты расшифровки вымогателей, бесплатные инструменты расшифровки вымогателей Avast могут помочь расшифровать файлы, зашифрованные с помощью следующих форм вымогателей.Просто нажмите на имя, чтобы увидеть признаки заражения и получить бесплатное исправление.

Alcatraz Locker — Alcatraz Locker — это разновидность вымогателей, которая впервые была обнаружена в середине ноября 2016 года. Для шифрования файлов пользователей этот вымогатель использует шифрование AES 256 в сочетании с кодировкой Base64.

- AES_NI

- Alcatraz Locker

- Apocalypse — Апокалипсис — одна из форм вымогателей, впервые обнаруженная в июне 2016 года.

- Crypt888 — Crypt888 (также известный как Mircop) — одна из форм вымогателей, впервые обнаруженная в июне 2016 года.

- CryptoMix (Offline)

- CrySiS — CrySiS (JohnyCryptor, Virus-Encode или Aura) — это разновидность вымогателей, которая наблюдается с сентября 2015 года. Она использует AES256 в сочетании с асимметричным шифрованием RSA1024.

- EncrypTile

- FindZip

- Globe — Globe — это вымогательский штамм, который наблюдается с августа 2016 года. В зависимости от варианта он использует метод шифрования RC4 или Blowfish.

- HiddenTear

- Головоломка

- LambdaLocker

- Legion

- NoobCrypt — NoobCrypt — это вымогательский штамм, который наблюдается с конца июля 2016 года.Для шифрования пользовательских файлов, этот вымогатель использует метод шифрования AES 256.

- Stampado

- SZFLocker

- TeslaCrypt

- XData

Это руководство содержит инструкции и расположение для загрузки и использования новейшего инструмента расшифровки файлов Trend Micro Ransomware для попытки расшифровать зашифрованные файлы определенными семьями вымогателей. В качестве важного напоминания, лучшая защита от вымогателей — предотвращение его попадания в вашу систему.В то время как Trend Micro постоянно работает над обновлением наших инструментов, авторы программ-вымогателей также постоянно меняют свои методы и тактику, что может сделать предыдущие версии таких инструментов, как эта, со временем устаревшими. В следующем списке описаны известные типы файлов, зашифрованных с помощью вымогателей, которые могут обрабатываться последней версией инструмента.

,

- CryptXXX V1, V2, V3 * — {имя исходного файла} .crypt, cryp1, crypz или 5 шестнадцатеричных символов

- CryptXXX V4, V5 — {MD5 Hash}.5 шестнадцатеричных символов

- Crysis -. {Id}. {Адрес электронной почты} .xtbl, crypt

- TeslaCrypt V1 ** — {имя исходного файла} .ECC

- TeslaCrypt V2 ** — {оригинальный файл имя} .VVV, CCC, ZZZ, AAA, ABC, XYZ

- TeslaCrypt V3 — {оригинальное имя файла} .XXX или TTT или MP3 или MICRO

- TeslaCrypt V4 — имя и расширение файла не изменяются

- SNSLocker — {Исходное имя файла} .RSNSLocked

- A